NTLM (NT LAN Manager) je poměrně starý ověřovací protokol společnosti Microsoft, který se objevil v systému Windows NT. Ačkoli společnost Microsoft zavedla bezpečnější ověřovací protokol Kerberos zpět ve Windows 2000, NTLM (hlavně NTLMv2) se stále široce používá pro ověřování v sítích Windows. V tomto článku se budeme zabývat vlastnostmi procesu deaktivace protokolů NTLMv1 a NTLMv2 a přepnutí na Kerberos v doméně Active Directory.

Hlavní problém NTLMv1 - slabé šifrování, uložení hesla hash v RAM ve službě LSA, které lze extrahovat různými nástroji (např. mimikatz) a použít hash pro další útoky, nedostatek vzájemné autentizace klienta a serveru, což činí útoky na zachycení dat a neoprávněný přístup k síťovým prostředkům zcela reálným (nástroje jako Responder mohou zachytit data NTLM přenášená po síti a použít je pro přístup k síťovým prostředkům) a řadu dalších zranitelností.

Některé z těchto nedostatků jsou opraveny v novější verzi. NTLMv2, který používá více kryptografických šifrovacích algoritmů a může zabránit populárním útokům na NTLM. Počínaje Windows 7 / Windows Server 2008 R2 je použití NTLMv1 a LM pro autorizaci ve výchozím nastavení vypnuto.

Obsah:

- Přechod na NTLMv2

- Auditování událostí ověřování NTLM v doméně

- Zakázání NTLM v doméně Active Directory

Přechod na NTLMv2

Pokud uvažujete o úplném opuštění NTLM ve své doméně, musíte se nejprve ujistit, že nepoužíváte jeho zranitelnější verzi NTLMv1. Vaše síť pravděpodobně obsahuje řadu starších zařízení nebo služeb, které stále používají autentizaci NTLMv1 místo NTLMv2 (nebo Kerberos). Než se tedy uchýlíte k jeho úplnému vypnutí, přečtěte si část tohoto článku o auditu událostí autorizace pomocí NTLM.

Potenciální problémy při deaktivaci NTLMv1 mohou být s malými produkty s otevřeným zdrojovým kódem, různými starými modely síťových skenerů (které skenují do síťových složek), některými zařízeními NAS a jiným zastaralým vybavením, softwarem a OS.Nejprve se musí správce domény ujistit, že je zakázáno používat NTLM nebo LM pro autorizaci ve své síti, protože v některých případech může útočník použít speciální požadavky k přijetí odpovědi na požadavek NTLM / LM.

Typ ověřování lze nastavit pomocí zásady domény (nebo místní). Otevřete konzolu pro správu zásad domény a upravte výchozí zásady domény. Přejděte do sekce Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Možnosti zabezpečení a najít politiku

Zabezpečení sítě: Úroveň autentizace LAN Manager (Zabezpečení sítě: Úroveň ověřování LAN Manager).

V nastavení zásad je 6 možností:

- Odeslat odpovědi LM a NTLM;

- Odeslat odpovědi LM a NTLM - použijte vyjednávání zabezpečení relace NTLMv2;

- Odeslat pouze odpověď NTLM;

- Odeslat pouze odpověď NTLMv2;

- Odeslat pouze odpověď NTLMv2. Odmítnout LM;

- Odeslat pouze odpověď NTLMv2. Odmítněte LM a NTLM.

Zásady pro používání ověřování NTLM jsou uspořádány ve vzestupném pořadí zabezpečení. Výchozí nastavení pro Windows 7 a vyšší je Odeslat pouze odpověď NTLMv2 (Odeslat pouze odpověď NTLMv2). S tímto nastavením klientské počítače používají ověřování NTLMv2, ale řadiče domény přijímají požadavky LM, NTLM a NTLMv2..

NTLMv2 lze použít, pokud protokol Kerberos nefungoval a pro některé operace (například při správě místních účtů a skupin v počítačích domény) nebo v pracovních skupinách.Můžete změnit hodnotu zásady na bezpečnější možnost 6 - „Odeslat pouze odpověď NTLMv2. Odmítněte LM a NTLM" V rámci této zásady budou řadiče domény také odmítat požadavky LM a NTLM..

NTLMv1 můžete také zakázat prostřednictvím registru. Za to v oboru

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Lsa je třeba vytvořit parametr DWORD s názvem LmCompatibilityLevel a hodnota od 0 do 5. Hodnota 5 odpovídá hodnotě zásady „Odesílat pouze odpověď NTLMv2. Odmítnout LM a NTLM“.

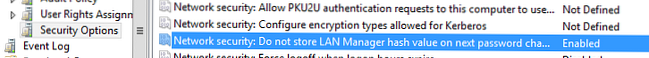

Ve stejné části GPO se ujistěte, že máte povolenou zásadu Zabezpečení sítě: Udělejte hash hodnotu Lan Manager při další změně hesla (Zabezpečení sítě: Neukládejte hodnoty hash LAN Manager při příští změně hesla). Tato zásada je ve výchozím nastavení povolena počínaje systémem Windows Vista / Windows Server 2008 a zabraňuje vytváření hashování LM.

Nezapomeňte použít tuto zásadu pro řadiče domény..

Pokud jste přesvědčeni, že nepoužíváte NTLMv1, můžete pokračovat a pokusit se opustit NTLMv2. NTLMv2, ačkoli bezpečnější ověřovací protokol, stále ztratí významně Kerberos, pokud jde o zabezpečení (ačkoli NTLMv2 má méně zranitelností než první verze protokolu, stále existují možnosti pro zachycení a opětovné použití dat a neexistuje žádná vzájemná autentizace).

Hlavním rizikem deaktivace NTLM je možné použití zastaralých nebo nesprávně nakonfigurovaných aplikací v doméně, které mohou stále používat autentizaci NTLM, a budete je muset aktualizovat nebo konfigurovat zvláštním způsobem, abyste mohli přepnout na Kerberos.

Auditování událostí ověřování NTLM v doméně

Před úplným deaktivací NTLM v doméně a přepnutím na Kerberos je vhodné zajistit, aby v doméně nezůstaly žádné aplikace, které vyžadují a používají ověřování NTLM.

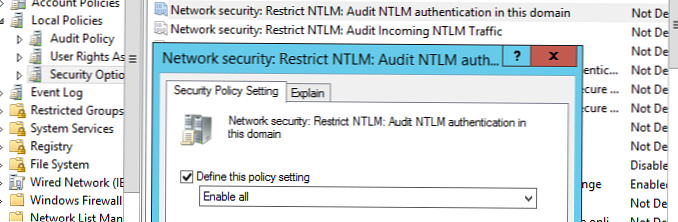

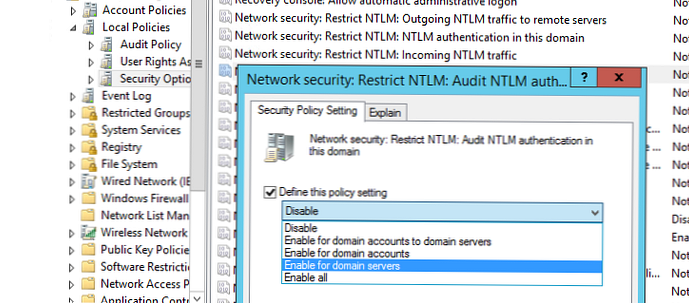

Chcete-li sledovat účty a aplikace, které používají ověřování NTLM, můžete povolit zásady auditu na všech počítačích pomocí GPO. V části Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Možnosti zabezpečení vyhledejte a povolte zásadu Zabezpečení sítě: Omezit NTLM: Auditovat ověřování NTLM v této doméně, nastavení jeho hodnoty na Povolit vše.

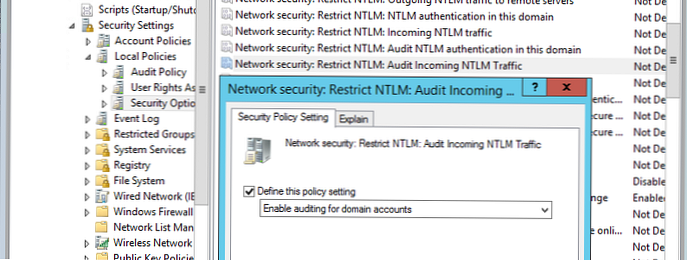

Povolit politiku stejným způsobem. Zabezpečení sítě: Omezit NTLM: Auditovat příchozí NTLM provoz, nastavení jeho hodnoty na Povolit auditování doménových účtů.

Po zahrnutí těchto zásad jsou události používající ověřování NTLM zaznamenány do protokolu událostí Prohlížeče událostí v sekci Protokoly aplikací a služeb -> Microsoft -> Windows -> NTLM.

Můžete analyzovat události na každém serveru nebo shromažďovat všechny události v centrálním protokolu událostí.

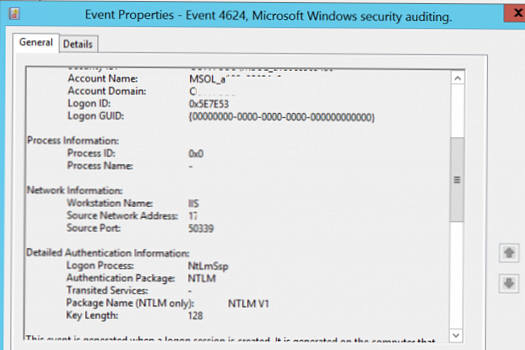

Musíte shromažďovat události z auditování zabezpečení systému Microsoft-Windows s ID události 4624 - Účet byl úspěšně přihlášen. Věnujte pozornost informacím uvedeným v „Podrobné informace o autentizaci" Pokud je v řadě Ověřovací balíček indikováno NTLM, k ověření tohoto uživatele byl použit protokol NTLM.

Nyní věnujte pozornost významu Název balíčku (pouze NTLM). Měl by označovat, který protokol (LM, NTLMv1 nebo NTLMv2) byl použit pro autentizaci. Tímto způsobem musíte identifikovat všechny servery / aplikace, které používají starší protokol.

Chcete-li například vyhledat všechny události ověřování NTLMv1 ve všech řadičích domény, můžete použít následující skript PowerShell:

$ ADDCs = Get-ADDomainController -filter * -Server winitpro.ru

$ Now = Get-Date

$ Včera = $ Now.AddDays (-1)

$ NewOutputFile = "c: \ ps \ Events \ $ ($ Yesterday.ToString ('yyyyMMdd')) _ AD_NTLMv1_events.log"

funkce GetEvents ($ DC)

Write-Host "Hledání přihlášení" $ DC.HostName

$ Events = Get-EventLog "Security" -Po $ Yesterday.Date -Before $ Now.Date -ComputerName $ DC.HostName -Message "* V1 *" -instanceid 4624

foreach ($ Event in $ Events)

Write-Host $ DC.HostName $ Event.EventID $ Event.TimeGenerated

Out-File -FilePath $ NewOutputFile -InputObject "$ ($ Event.EventID), $ ($ Event.MachineName), $ ($ Event.TimeGenerated), $ ($ Event.ReplacementStrings), ($ Event.message)" - $ $ Připojit

foreach ($ DC v $ ADDC) GetEvents ($ DC)

Po nalezení uživatelů a aplikací, které používají NTLM ve vaší doméně, zkuste je přepnout na používání protokolu Kerberos (případně pomocí SPN). Některé aplikace musí být nakonfigurovány, aby autorizace Kerberos fungovala (viz autorizace Kerberos ve službě IIS, používání autorizace Kerberos v prohlížečích). Z osobní zkušenosti: dokonce i opravdu velké komerční produkty někdy ještě nepřevedly z používání NTLM na Kerberos, některé produkty vyžadují aktualizaci nebo změny konfigurace. Vše spočívá v určování, které aplikace používají ověřování NTLM, a nyní máte způsob, jak zjistit tento software a zařízení.

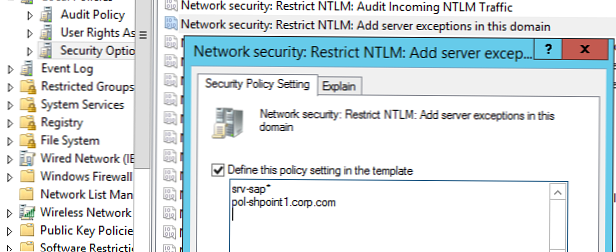

Pro autorizaci v Kerberosu musíte použít název serveru DNS, nikoli IP adresu. Pokud při připojení k prostředkům zadáte adresu IP, použije se ověření NTLM.Aplikace, které nelze přepnout na používání NTLM, lze přidat k výjimkám, což jim umožňuje používat ověřování NTLM, i když je na úrovni domény zakázáno. K tomu se používá politika. Zabezpečení sítě: Omezit NTLM: Přidejte výjimky serveru pro ověřování NTLM v této doméně. Názvy serverů pro autentizaci, na kterých lze NTLM použít pro autentizaci, musí být přidány do seznamu výjimek (samozřejmě by tento seznam výjimek měl být samozřejmě prázdný). Můžete použít zástupný znak *.

Zakázání NTLM v doméně Active Directory

Chcete-li zkontrolovat, jak ověřování funguje v různých aplikacích v doméně bez použití NTLM, můžete do skupiny domény přidat potřebné uživatelské účty

Chránění uživatelé (skupina je k dispozici počínaje Windows Server 2012 R2), jejíž členové mohou být ověřováni pouze pomocí protokolu Kerberos (nelze použít NTLM, ověřování digestem nebo CredSSP). Takže si můžete ověřit autentizaci uživatele Kerberos v různých aplikacích.

Nyní můžete zcela zakázat NTLM v doméně pomocí zásad skupiny Zabezpečení sítě: Omezte NTLM: ověřování NTLM v této doméně.

V této zásadě je k dispozici 5 možností:

- Zakázat: politika je zakázána (je povoleno ověřování NTLM v doméně);

- Odepřít účty domény na doménové servery: řadiče domény zakazují pokusy o ověření NTLM pro všechny servery pod účty domény, je vrácena chyba „NTLM je blokována“;

- Odepřít účty domény: řadiče domény zakazují pokusy o ověření NTLM pro všechny účty domény, vrací se chyba „NTLM je blokována“;

- Odepřít pro doménové servery: Žádosti o ověření NTLM pro všechny servery jsou zamítnuty;

- Odepřít vše: řadiče domény blokují všechny požadavky NTLM pro všechny servery a účty.

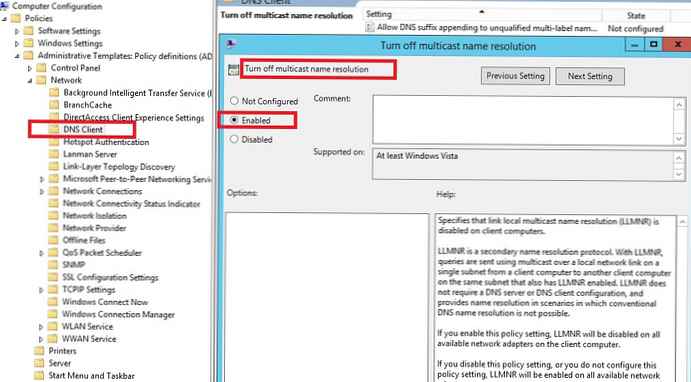

Pro další oddělení ochrany v AD doporučujeme přečíst články „Ochrana před získáním hesla z paměti pomocí A la Mimikatz Utilities“, „Ochrana účtů správce“, Zakázání LLMNR a NetBIOS přes TCP / IP.