V tomto článku popisujeme jak sledování událostí zámku uživatelské účty na řadičích domény Active Directory, z nichž určete počítač a od který konkrétní program Je provedeno trvalé blokování. Chcete-li najít zdroj blokování, zvažte použití Windows Security Log a skriptů PowerShell.

Zásady zabezpečení účtu ve většině organizací vyžadují, aby uživatelský účet v doméně služby Active Directory byl uzamčen, pokud uživatel nkrát heslo nastaví nesprávně. Účet je obvykle blokován řadičem domény po několika pokusech o zadání nesprávného hesla na několik minut (5-30), během kterých uživatel nemá povoleno vstoupit do systému. Prostřednictvím stanovení času určeného zásadami zabezpečení se účet domény automaticky odemkne. Dočasné uzamčení účtu snižuje riziko hádání hesel (jednoduchou hrubou silou) uživatelských účtů AD.

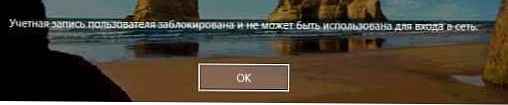

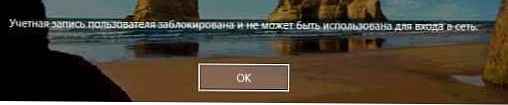

V případě zablokování uživatelského účtu v doméně se při pokusu o přihlášení do systému Windows zobrazí upozornění:

Uživatelský účet je uzamčen a nelze jej použít k přihlášení. Odkazovaný účet je aktuálně uzamčen a nemusí být přihlášen k ... .

Obsah:

- Zásady blokování doménového účtu

- Vyhledejte počítač, ze kterého byl účet uzamčen

- Odhalujeme program, důvod zablokování účtu v AD

Zásady blokování doménového účtu

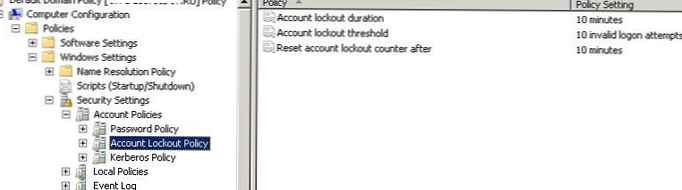

Zásady blokování účtu a hesla jsou obvykle nastaveny okamžitě pro celou doménu pomocí zásady Výchozí zásady domény. V této části jsou uvedeny zásady, které nás zajímají Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Zásady účtu -> Zásady blokování účtů (Konfigurace Windows -> Nastavení zabezpečení -> Zásady účtu -> Zásady blokování účtu). Toto jsou zásady:

- Prahová hodnota uzamčení účtu (Prahová hodnota zámku) - po kolika neúspěšných pokusech o zadání hesla musí být účet zablokován

- Účet uzamčení trvání (Doba trvání uzamčení účtu) - na jak dlouho bude účet uzamčen (po této době bude zámek automaticky uvolněn)

- Resetovat účet uzamčení čítač po (Čas do vynulování čítače zámku) - po jakém čase bude vynulováno počítadlo neúspěšných pokusů o autorizaci

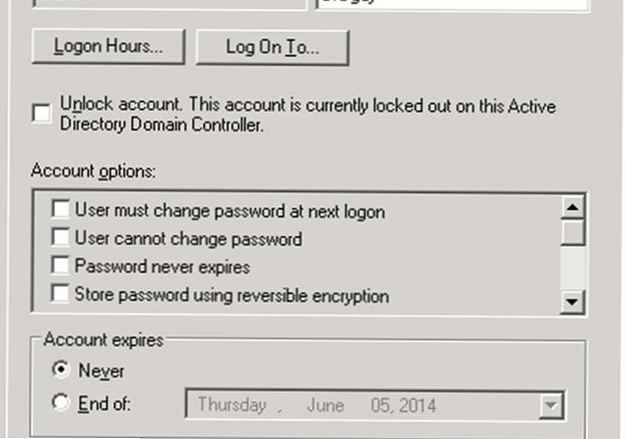

Tip. Svůj účet můžete ručně odemknout bez čekání na automatické odemknutí pomocí konzoly ADUC. To provedete zaškrtnutím políčka ve vlastnostech uživatelského účtu na kartě Účet Odemkněte účet Tento účet je aktuálně uzamčen v tomto řadiči domény Active Directory.

Úplné užitečné informace o době blokování, nastavení hesla, počtu pokusů o nastavení hesla atd. Lze získat ve vlastnostech účtu v konzole ADSIEdit nebo na další kartě Další informace o účtu ve vlastnostech uživatele (snadnější).

Situace, kdy uživatel zapomněl své heslo a sám způsobil blokování jeho účtu, se děje poměrně často. V některých případech však k zablokování účtu dochází neočekávaně, a to bez zjevného důvodu. I.e. použijte „přísahy“, že nedělal nic zvláštního, nikdy omylem nezadal heslo, ale z nějakého důvodu byl jeho účet zablokován. Správce na žádost uživatele může zámek ručně uvolnit, ale po chvíli se situace opakuje.

Za účelem vyřešení problému uživatele musí správce zjistit, který počítač a který program byl zablokován uživatelský účet ve službě Active Directory.

Vyhledejte počítač, ze kterého byl účet uzamčen

Nejprve musí správce zjistit, který počítač / server se pokouší zadat nesprávná hesla a účet je dále blokován.

V případě, že řadič domény nejblíže k uživateli určí, že se uživatel pokouší přihlásit s nesprávným heslem, přesměruje požadavek na autentizaci na DC s rolí FSMO Emulátor PDC (odpovídá za zpracování zámků účtů). Pokud ověření nebylo provedeno také na PDC, reaguje na první řadič domény, že ověření není možné.

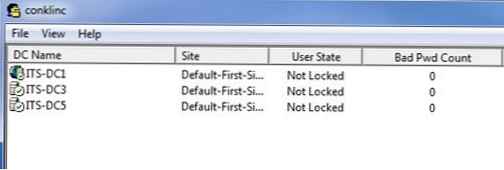

Současně jsou události zaznamenány do protokolu obou řadičů domény 4740 s názvem DNS (IP adresa) počítače, ze kterého přišla původní žádost o autorizaci uživatele. Je logické, že v první řadě je nutné zkontrolovat bezpečnostní protokoly na řadiči PDC. PDC najdete v doméně, jako je tato:

(Get-AdDomain) .PDCEmulator

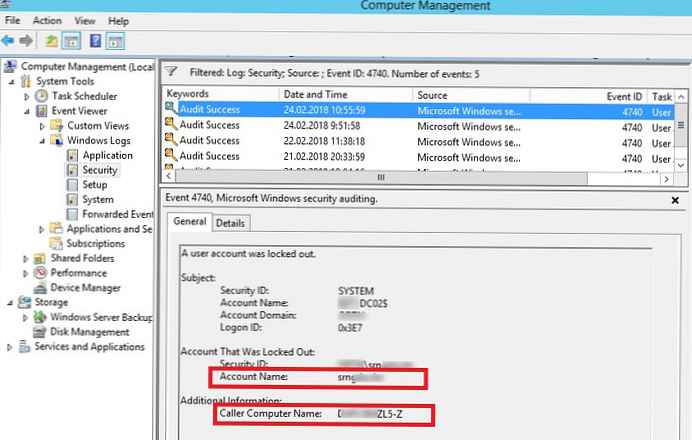

Událost uzamčení účtu domény lze nalézt v protokolu Zabezpečení v řadiči domény. Filtrujte protokol zabezpečení podle ID události 4740. Na řadiči domény by se měl zobrazit seznam posledních událostí blokování účtu. Od samého vrcholu projděte všechny události a najděte událost, která ukazuje, že účet požadovaného uživatele (název účtu je uveden v řádku Účet Jméno) zamčeno (Uživatelský účet byl zablokován).

Poznámka:. V produktivním prostředí ve velké infrastruktuře AD je do protokolu zabezpečení zaznamenáno velké množství událostí, které se postupně přepisují. Proto je vhodné zvětšit maximální velikost protokolu na DC a začít hledat zdroj blokování co nejdříve..

Otevřete tuto událost. V poli je uveden název počítače (nebo serveru), ze kterého byl zámek vyroben Volající Počítač Jméno. V tomto případě je název počítače TS01.

Následující skript PowerShell můžete použít k nalezení zdroje zámku konkrétního uživatele na PDC. Tento skript vrátí datum uzamčení a počítač, ze kterého k němu došlo:

$ Username = 'username1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Computername' = $ Pdce

'LogName' = 'Zabezpečení'

'FilterXPath' = "* [Systém [EventID = 4740] a EventData [Data [@ Name = 'TargetUserName'] = '$ Uživatelské jméno']]" "

$ Events = Get-WinEvent @GweParams

$ Události | foreach $ _. Properties [1] .value + "+ $ _. TimeCreated

Podobně můžete dotazovat všechny řadiče domény ve službě Active Directory z prostředí PowerShell:

$ Username = 'username1'

Get-ADDomainController -fi * | vyberte -exp název_hostitele | %

$ GweParams = @

'Computername' = $ _

'LogName' = 'Zabezpečení'

'FilterXPath' = "* [Systém [EventID = 4740] a EventData [Data [@ Name = 'TargetUserName'] = '$ Uživatelské jméno']]" "

$ Events = Get-WinEvent @GweParams

$ Události | foreach $ _. Počítač + "" + $ _. Vlastnosti [1] .hodnota + "+ $ _. TimeCreated

Odhalujeme program, důvod zablokování účtu v AD

Zjistili jsme tedy, ze kterého počítače nebo zařízení byl účet zablokován. Nyní bych rád pochopil, který program nebo proces provádí neúspěšné pokusy o přihlášení a je zdrojem blokování.

Uživatelé často začínají stěžovat na zablokování svého účtu v doméně po plánované změně hesla svého doménového účtu. To naznačuje, že staré (nesprávné) heslo je uloženo v určitém programu, skriptu nebo službě, která se pravidelně pokouší přihlásit k doméně pomocí zastaralého hesla. Zvažte nejběžnější místa, kde by uživatel mohl používat své staré heslo:

- Připojte síťovou jednotku pomocí síťového použití (Map Drive)

- V úlohách plánovače systému Windows

- Ve službách Windows, které jsou nakonfigurovány pro spouštění pod účtem domény

- Uložená hesla ve správci hesel na ovládacím panelu (Credential Manager)

- Prohlížeče

- Mobilní zařízení (například pro přístup k firemní poště)

- Programy s autologinem

- Neúplné uživatelské relace na jiných počítačích nebo terminálových serverech

- A další.

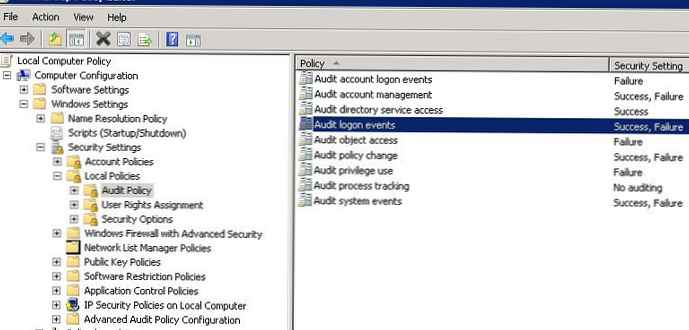

Chcete-li podrobnější audit zámků na nalezeném počítači, musíte povolit řadu místních zásad auditu systému Windows. Chcete-li to provést, v místním počítači, na kterém chcete sledovat zdroj zámku, otevřete Editor zásad skupiny Gpedit.msc a v sekci Vypočítat konfigurace -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Zásady auditu povolit zásady:

- Sledování procesu auditu: Úspěch, selhání

- Auditujte přihlašovací události: Úspěch, selhání

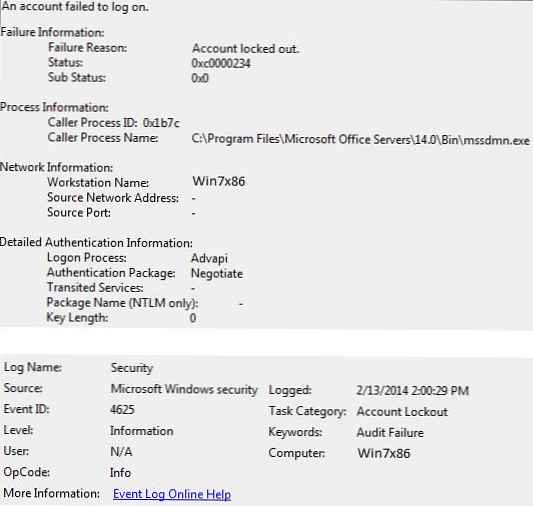

Počkejte na další uzamčení účtu a vyhledejte v protokolu zabezpečení události s ID události 4625. V našem případě tato událost vypadá takto:

Z popisu události je zřejmé, že zdrojem zámku účtu je proces mssdmn.exe (je součástí Sharepoint). Zbývá informovat uživatele, že potřebuje aktualizovat své heslo na webovém portálu Sharepoint.

Po analýze, identifikaci a potrestání viníka nezapomeňte deaktivovat činnost aktivovaných skupinových auditů.

V případě, že jste stále nemohli zjistit důvod blokování účtu na konkrétním počítači, abyste se vyhnuli trvalému blokování účtu, je vhodné se pokusit přejmenovat název uživatelského účtu ve službě Active Directory. Toto je obvykle nejúčinnější způsob ochrany proti náhlým zámkům konkrétního uživatele..