Chci vám říct přátelům jeden incident, který se mi stal druhý den. Od střední školy mám dobrého přítele, zavolal jsem své manželce a dětem, aby mě navštívili, samozřejmě jsem si nevzal nic, ani flash disk s antivirovým programem zdarma. Přišli jsme a neměli jsme čas se svléknout, když ke mně přišel malý chlapec (syn mého přítele) a řekl: "Strýčku, tati, řekl jsi, že můžeš opravit náš počítač." "Co se stalo?" Říkám. "Někteří strýcové od nás žádají peníze, říkají naše." Windows je blokováno dobít číslo účastníka, vložili jsme peníze s matkou, ale klamali nás a počítač už zase nefunguje. “ Přátelé viděli zmatek na mé tváři a navrhli, aby nevěnovali pozornost tomuto otravnému incidentu..

Windows je blokováno dobít číslo účastníka

Šel jsem k počítači a stiskl tlačítko POWER a čekal na vzhled starého přítele, který netrvalo dlouho čekat. Na začátku stahování zjistím, že je nainstalován systém Windows XP. Když se přihlásíte, na obrazovce monitoru je vše jako obvykle, objeví se varovné hlášení - Windows je uzamčen pro odemčení, musíte dobít číslo předplatitele ... , což znamená, že počítač je infikován virem Trojan.Winlock nebo Trojan-Ransom, nebo ještě jednodušší- Pošlete SMS. Na klávesnici nefunguje jediné tlačítko ani kombinace kláves.

- Například můžete zkusit stisknout kombinaci před načtením banneru Ctrl + Shift + Esc, velmi zřídka štěstí a můžete se dostat do správce úloh, pak najít nepřátelský proces a dokončit jej. Nebo v okně správce úloh vyberte Soubor->Otevřeno, vytočte další průzkumník a Dobře, Tímto způsobem se můžete dostat do průzkumníka, pak přejděte do složky C: \ Windows-> system32 a odstranit všechny soubory končící na .exe a dll s datem v den infikování banneru Windows. Psaní týmu msconfig, dostat se do automatického načtení-odstranit vše odtamtud. Tým regedit-> zadejte registr, Dobře, nebudu se opakovat, vše je napsáno velmi podrobně v našem článku Jak odstranit banner.

Bohužel nic z toho nepomohlo a já jsem se nedostal do žádného startu. Nepodařilo se také vstoupit do nouzového režimu a nouzového režimu s podporou příkazového řádku. Sedím, přemýšlím dále, ta myšlenka se začala vplížit do mé hlavy, odvézt kufr na druhý konec města.

Nakupuji počítače pro všechny své přátele, nyní jsou obvykle systémové jednotky nebo notebooky dodávány s předinstalovaným systémem Windows. Po zakoupení vždy vytvořím obrázek operačního systému, který je umístěn na oddílu systému NOT, obvykle (D :) nebo (E :). Pro ty, kteří si mohli dovolit program Acronis True Image Home (na oficiálních webových stránkách je cena pouze 1 000 rublů za počítač), byl tento obrázek vytvořen jako záloha v tomto programu, což je velmi výhodné. Záložku nebo obrázek vždy (pokud nejsou náhodně smazány) lze nasadit v případě nouze, pokud nic nepomůže. Pokud lidé zakoupili Acronis, musí mít zálohu systému a může to být spouštěcí modul tohoto programu na CD.

Zajímají mě přátelé, které disky byly v době nákupu připojeny k počítači a jaký software byl dodatečně zakoupen. Byl tam jen jeden neznámý disk, který se ukázal být já, který jsem nechal. Bylo to napsáno krásně a zbytečně pro mě na disku pro obnovení systému Windows 7. Na tuto systémovou jednotku byl nainstalován systém Windows XP, takže tento disk nemohl pomoci. Proč se vás ptám XP, protože nejprve tam bylo sedm, jinak bych pro vás takový disk nevyrobil? A oni mi odpovídají. Nejprve tam byl Windows 7, ale mnoho her se na to nespustilo a my jsme přeinstalovali Windows XP.

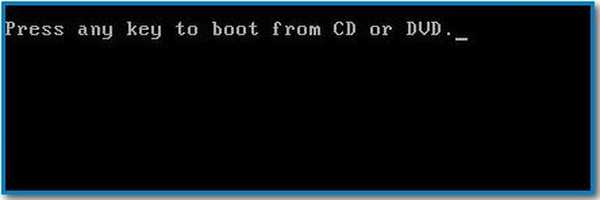

Dobře, co máme: disk s prostředím pro obnovení systému Windows 7 a počítač s nainstalovaným systémem Windows XP, blokovaný bannerem ransomware. Restartoval jsem počítač, vstoupil do BIOSu, nastavil boot z jednotky a bootoval z této diskety pro obnovení systému Windows 7 (jaký typ disku je a jak na to, přečtěte si náš článek), cokoli.

Stiskněte libovolnou klávesu na klávesnici.

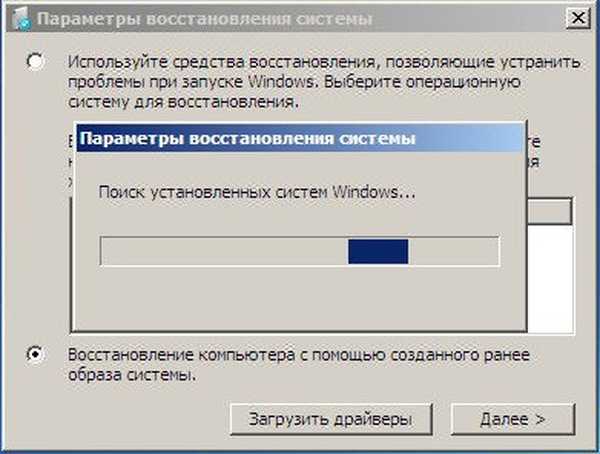

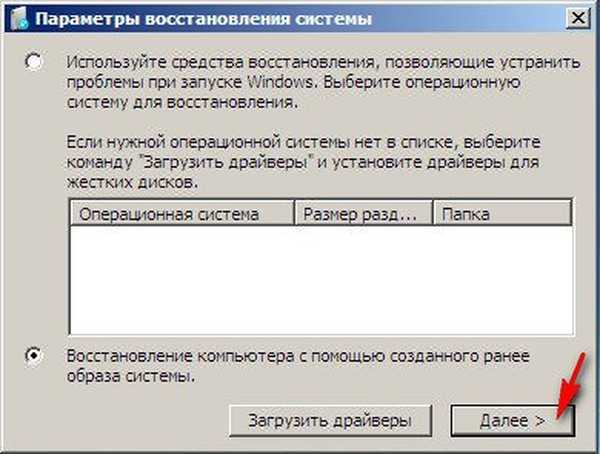

Při hledání nainstalovaných systémů přirozeně nic nepřineslo, prostředí obnovy nenalezlo žádné Windows,

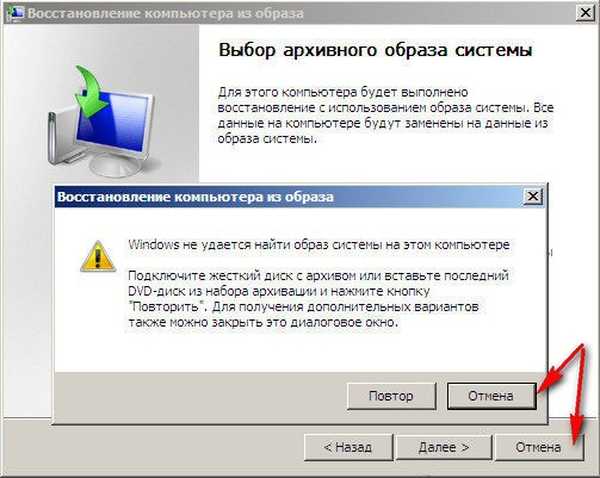

a na dalším oddílu nebyl žádný obraz systému.

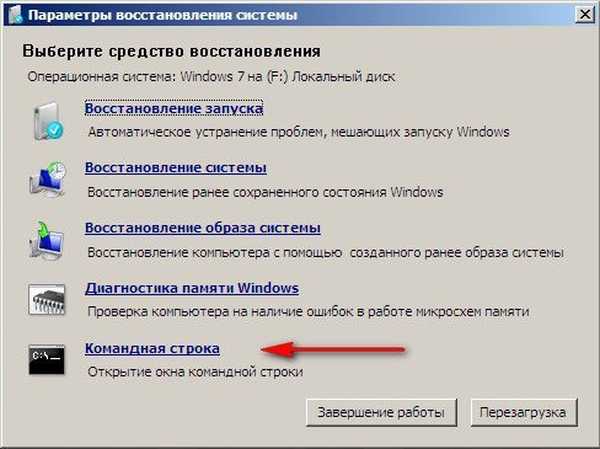

Zbývalo jen jít na příkazový řádek

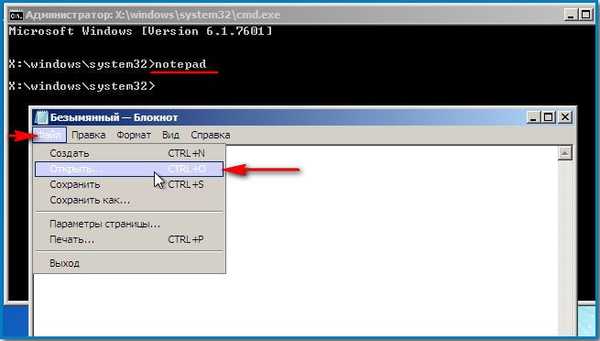

Zbývalo jen jít na příkazový řádek a zkuste vstoupit do Průzkumníka Windows známým příkazem Poznámkový blok. Příkazový řádek a typ Poznámkový blok. Dostaneme se do notebooku, tady Soubor a Otevřeno.

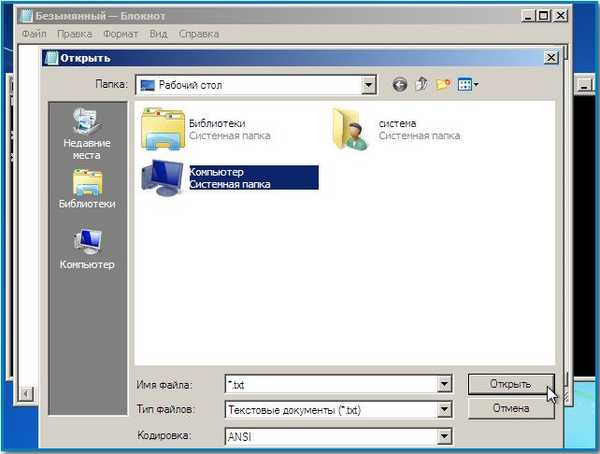

a zkuste vstoupit do Průzkumníka Windows známým příkazem Poznámkový blok. Příkazový řádek a typ Poznámkový blok. Dostaneme se do notebooku, tady Soubor a Otevřeno. Prosím, máme před sebou průvodce, už to není špatné a máme malou šanci na úspěch.

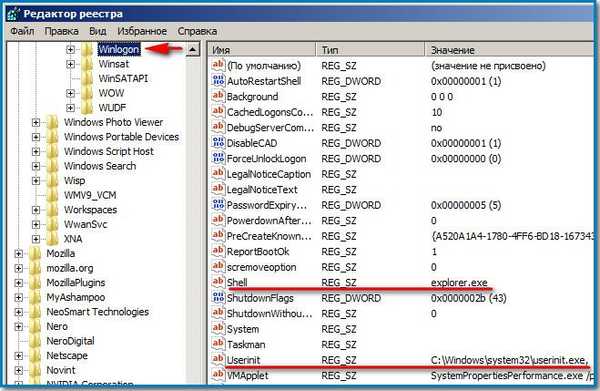

Prosím, máme před sebou průvodce, už to není špatné a máme malou šanci na úspěch. Virus ransomware nejprve změní parametry v registru Userinit a Shell ve větvi HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Virus ransomware nejprve změní parametry v registru Userinit a Shell ve větvi HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.V ideálním případě by měly vypadat takto:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

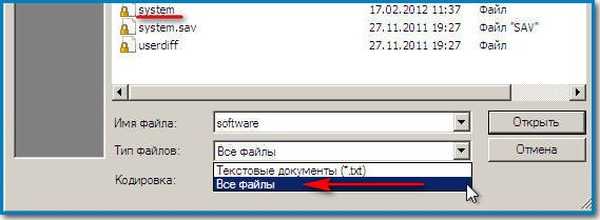

Chcete-li si je prohlédnout, musíte jít do registru uzamčeného systému, můžete to udělat například z Live CD, které umožňuje připojení k operačnímu systému, nebo je ideální pomocí speciálních disků pro zotavení ERD Commander v systému Windows XP a sady Microsoft Diagnostic and Recovery Tools v systému Windows 7. Přečtěte si více v našem článku - Jak odstranit banner. Neměl jsem se mnou takový disk a byla jen jedna možnost. V takovém případě můžete přejít do složky C: \ Windows \ repair (Nezapomeňte uvést v Typech souborů Všechny soubory, jinak neuvidíte nic),

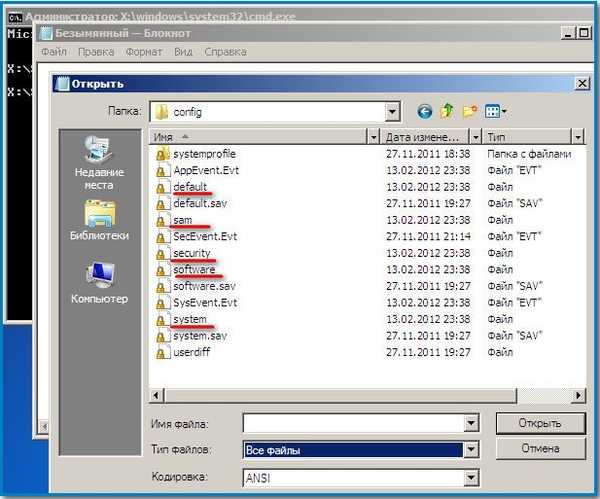

Jsou zde uloženy záložní kopie souborů registru vytvořených během instalace systému Windows XP a odtud zkopírujte soubory registru SAM, SEKURITY, SOFTWARE, VÝCHOZÍ, SYSTÉM a nahradit je poškozenými soubory registru se stejnými jmény ve složce C: \ Windows \ System32 \ Config.

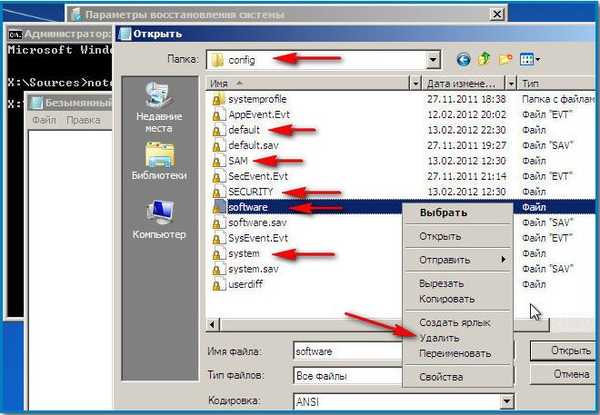

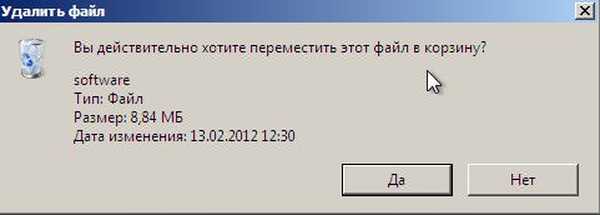

Mnoho nainstalovaných programů bohužel odmítne fungovat, protože stav registru bude stejný jako v době instalace systému Windows XP. Moji přátelé neměli žádné speciální programy, které by v případě potřeby nebylo možné přeinstalovat. Nejdříve jsem šel do složky C: \ Windows \ System32 \ Config a odtamtud jsem odstranil poškozené soubory registru -SAM, SEKURITY, SOFTWARE, DEFAULT, SYSTEM, před odstraněním je můžete zkopírovat jen pro případ, že do jakékoli složky.

Pak jsem šel do složky C: \ Windows \ repair a zkopíroval jsem záložní soubory registru SAM, SEKURITY, SOFTWARE, DEFAULT, SYSTEM ze složky C: \ Windows \ System32 \ Config from it.

Také jsem odstranil všechno ze složek Temp. Ve Windows XP jsou:

C: \ Documents and Settings \ User Profile \ Local Settings \ Temp

C: \ Documents and Settings \ User Profile \ Local Settings \ Temporary Internet Files.

C: \ Windows \ Temp.

Také zcela vyčistili složku C: \ Windows \ Prefetch.

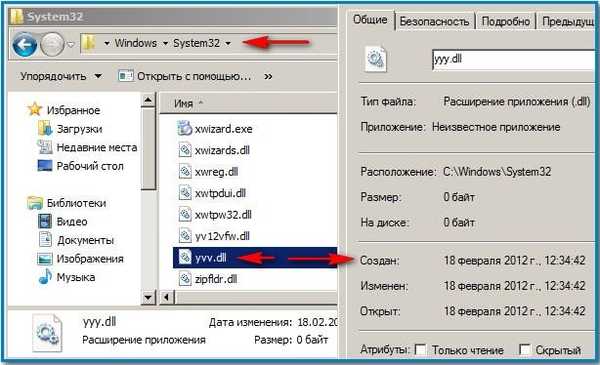

Ve složce C: \ Windows-> system32 jsem se podíval na soubory končící na .exe a dll, s datem v den před tím, než banner ransomware infikoval počítač, našel jsem tento a smazal ho.

Poté restartujte počítač. Windows XP zaveden bez zprávy - Windows je zablokován pro doplnění čísla účastníka, mnoho programů bylo spuštěno přímo z osobních složek v C: \ Program Files. Hry začaly bez problémů..

Štítky článku: Viry Funkce systému