Technologie spravované servisní záznamy (Účty spravovaných služeb - MSA) byl poprvé představen v systému Windows Server 2008 R2 a je navržen tak, aby automaticky spravoval (měnil) hesla pro účty služeb (služeb). Pomocí mechanismu spravovaných účtů služeb můžete výrazně snížit riziko ohrožení systémových účtů, pod nimiž jsou spuštěny systémové služby (není tajemstvím, že existuje velké množství nástrojů, které mohou extrahovat hesla místních uživatelů z LSASS).

Pro účty MSA je generováno heslo 240 znaků, z nichž polovina jsou anglická písmena, druhá polovina jsou servisní znaky. Heslo pro tento účet se mění automaticky (ve výchozím nastavení každých 30 dní) a není uloženo v místním systému

Hlavní nevýhodou MSA je možnost použít takový záznam služby pouze na jednom počítači. To znamená, že účty služeb MSA nemohou pracovat s klastrovými a NLB službami (webovými farmami), které běží na více serverech současně a používají stejný účet a heslo..

K překonání této nevýhody přidala společnost Microsoft v systému Windows Server 2012 funkčnost skupinově spravovaných účtů služeb (gMSA - Skupinové účty spravovaných služeb) Tyto účty lze použít současně na několika serverech, takže všechny instance služby používají stejný účet, například ve službě vyrovnávání zatížení (NLB), klastrových službách atd..

Požadavky GMSA:

Aby bylo možné využít možností gMSA, musí infrastruktura splňovat následující požadavky:

- Úroveň schématu AD - Windows Server 2012 (jak je zde aktualizován).

- Řadič domény Windows Server 2012 (a novější) s distribuční službou Microsoft Key - jedná se o službu zodpovědnou za generování hesel

- Modul PowerShell pro správu služby Active Directory

- Jako klienty lze použít Windows Server 2012/2012 R2 a Windows 8 / 8.1

- Služba používající gMSA musí být kompatibilní s tímto typem účtu (musí být specifikována v dokumentaci). V současné době podpora gMSA: SQL Server 2008 R2 SP1, 2012; IIS; AD LDS; Výměna 2010/2013

Vytvořte klíč KDS

Než začnete vytvářet účet gMSA, musíte jednorázovou operaci vytvořit kořenový klíč KDS (kořenový klíč KDS). Chcete-li to provést, spusťte příkaz na řadiči domény s právy správce (musí být nainstalována a povolena služba distribuce klíčů Microsoft):

Add-KdsRootKey - Efektivní ihned

V tomto případě bude klíč vytvořen a bude k dispozici po 10 hodinách po dokončení replikace.

Tip. V testovacím prostředí můžete příkaz použít k okamžitému použití:Add-KdsRootKey -EffectiveTime ((get-date) .addhours (-10))

Ověřte, zda byl kořenový klíč KDS úspěšně vytvořen:

Get-KdsRootKey

Vytvořte si účet gMSA

Vytvořte nový účet gMSA příkazem:

New-ADServiceAccount - jméno gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

Kde, gmsa1 - Název účtu gMSA, který chcete vytvořit

dc1.winitpro.ru - Název serveru DNS

gmsa1Group - Skupina Active Directory, která zahrnuje všechny systémy, které budou tento účet používat (skupina musí být vytvořena předem)

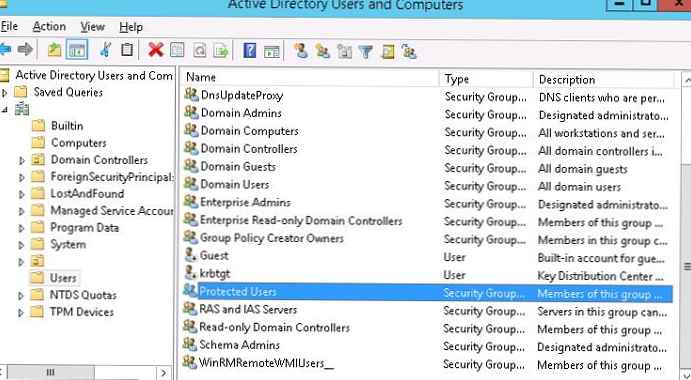

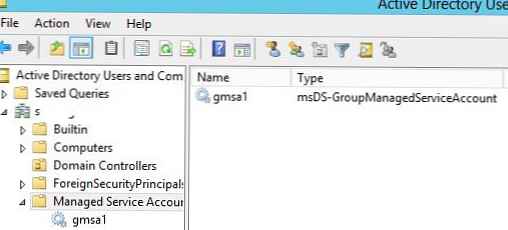

Po provedení příkazu musíte otevřít konzolu ADUC (uživatelé a počítače služby Active Directory) a ověřit, že je v kontejneru (OU). Spravované účty služeb objevil se pomocný účet (ve výchozím nastavení se tento kontejner nezobrazuje, abyste jej mohli vidět, musíte Zobrazit snap povolit možnost Pokročilé funkce)

Nainstalujte gMSA na server

Připojte modul Powershell k podpoře prostředí Active Directory:

Add-WindowsFeature RSAT-AD-PowerShell

Dále je třeba nainstalovat spravovaný účet na servery, na kterých bude použit (z tohoto účtu bude v budoucnu spuštěna určitá služba). Nejprve musíte zkontrolovat, zda tento server má povoleno přijímat heslo účtu gMSA ze služby Active Directory. Za tímto účelem musí být jeho účet ve skupině domén zadané během vytváření (v našem případě gmsa1Group). Nainstalujte položku gmsa1 na tento server:

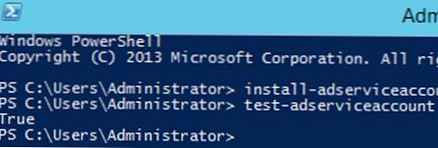

Install-ADServiceAccount -Identity gmsa1

Tímto způsobem můžete ověřit, zda je účet skupiny služeb nainstalován správně (pro Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Pokud se příkaz vrátí True - vše je nakonfigurováno správně.

Dále ve vlastnostech služby naznačujeme, že bude spuštěna pod účtem gMSA. Chcete-li to provést, na kartě Přihlaste se je třeba si vybrat Tento účet a uveďte název účtu služby. Symbol $ musí být uveden na konci jména, není vyžadováno žádné heslo. Po uložení změn je třeba službu restartovat.

Servisnímu účtu bude automaticky uděleno přihlašovací právo jako servisní.

Jemné doladění gMSA

Frekvence změny hesla lze změnit (standardně 30 dní):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

Účet gMSA lze také použít v úlohách plánovače. Jemnou nuancí je, že úkol lze nakonfigurovat pouze pomocí PowerShell.

$ action = New-ScheduledTaskAction “c: \ script \ backup.cmd” $ trigger = New-ScheduledTaskTrigger -At 21:00 -Daily $ principal = New-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupDB -Action $ action -Trigger $ trigger -Principal $ principal

Argument "-LogonType Password" znamená, že heslo pro tento účet gMSA bude přijato od řadiče domény.

Poznámka:. Účet GMSA musí být udělen "Přihlaste se jako dávková úloha"