Ve výchozím nastavení je uživatel vytvořen ve službě AD automaticky do skupiny Domain Users. Skupina Domain Users je zase přidána do místní skupiny Users v počítači ve výchozím nastavení, když je přidána do domény AD. To znamená, že každý uživatel domény se může přihlásit k libovolnému počítači v síti. V tomto článku se budeme zabývat hlavními způsoby, jak omezit schopnost uživatelů přihlásit se k počítačům v doméně.

Obsah:

- Povolit přihlášení pouze k určitým počítačům ve vlastnostech uživatelů služby AD

- Upravit atribut LogonWorkstations pomocí prostředí PowerShell

- Omezení přístupu k počítači pomocí GPO

Povolit přihlášení pouze k určitým počítačům ve vlastnostech uživatelů služby AD

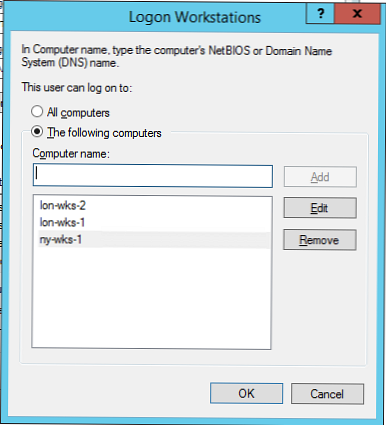

V malých doménách můžete ve vlastnostech každého uživatele v AD omezit možnost přihlášení k počítačům domény pod jeho účtem. Například chcete, aby se konkrétní uživatel mohl přihlásit pouze do svého počítače. Postupujte takto:

- Spusťte modul ADUC (Uživatelé a počítače služby Active Directory) spuštěním příkazu dsa.msc.

- Pomocí vyhledávání vyhledejte uživatelský účet, který musí být povolen k přihlášení pouze k určitým počítačům a otevřít jeho vlastnosti.

- Přejděte na kartu Účet a stiskněte tlačítko Přihlaste se.

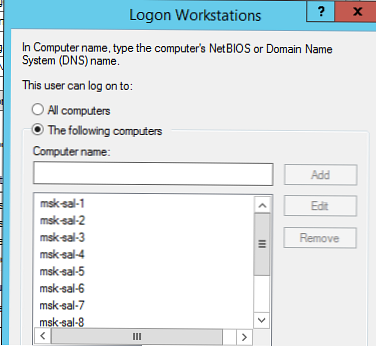

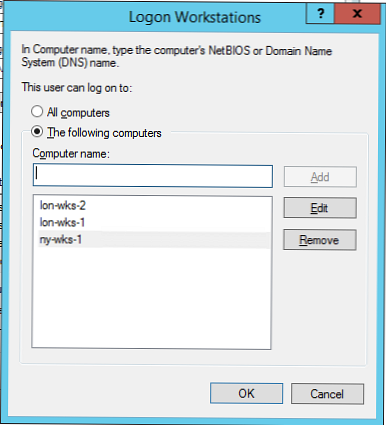

- Jak vidíte, uživatel se může přihlásit ke všem počítačům (Uživatel se může přihlásit k: Všechny počítače). Chcete-li povolit uživateli přístup k určitým počítačům, vyberte možnost Následující počítače a přidat do seznamu názvy počítačů, které se mohou přihlásit.

Poznámka:. Musíte zadat úplný název počítače NetBIOS nebo DNS (zástupný znak nelze použít), parametr nerozlišuje velká a malá písmena.

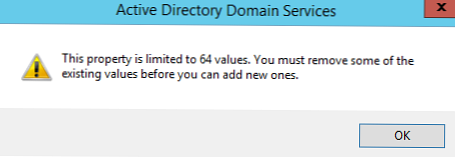

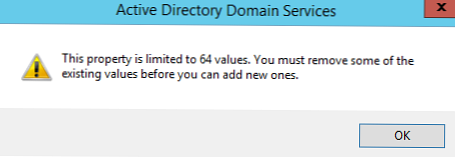

Poznámka:. Musíte zadat úplný název počítače NetBIOS nebo DNS (zástupný znak nelze použít), parametr nerozlišuje velká a malá písmena. - Počet počítačů, které lze přidat do tohoto seznamu, je omezen na 64. Při pokusu o přidání 65 počítačů se zobrazí chybová zpráva: Tato vlastnost je omezena na 64 hodnot. Než budete moci přidat nové, musíte některé stávající hodnoty odstranit.

- Uložte změny. Nyní se uživatel může přihlásit pouze k určitým počítačům.

Upravit atribut LogonWorkstations pomocí prostředí PowerShell

Ruční omezení uživatelů v přístupu do doménových počítačů je docela únavné. S PowerShell můžete tuto akci automatizovat. Seznam počítačů, které může uživatel zadat, je uložen v atributu uživatele v AD - Přihlašovací stanice. Naším úkolem je například umožnit konkrétnímu uživateli přihlásit se pouze k počítačům, jejichž jména jsou obsažena v textovém souboru computer.csv

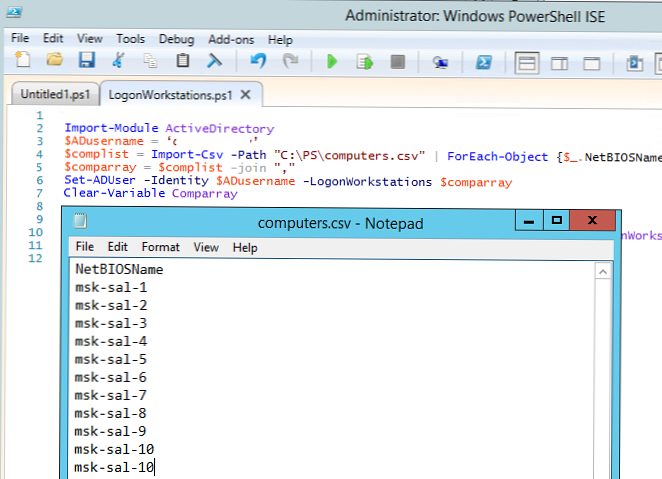

Skript může vypadat takto (nejprve načteme AD modul pro Powershell):

Import-Module ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Import-Csv -Path "C: \ PS \ computers.csv" | Objekt ForEach $ _. NetBIOSName

$ Comparray = $ complist -join ","

Set-ADUser - Identita $ ADusername -LogonWorkstations $ porovnávání

Vymazat proměnné proměnné

Pomocí následujícího příkazu můžete vypsat seznam počítačů, do kterých může uživatel vstoupit pomocí rutiny Get-ADUser.

Get-ADUser $ ADusername -Properties LogonWorkstations | Název seznamu formátů, LogonWorkstations

Nebo si můžete prohlédnout seznam počítačů v konzole ADUC.

Chcete-li přidat nový počítač do seznamu, použijte následující příkaz:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

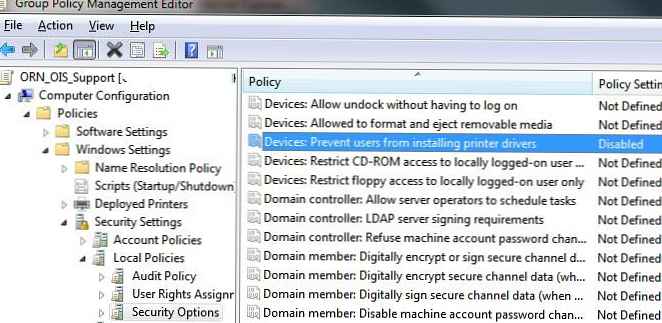

Omezení přístupu k počítači pomocí GPO

Ve velkých doménách je použití uživatelské vlastnosti LogonWorkstations k omezení přístupu uživatelů k počítačům nepraktické z důvodu omezení a nedostatku flexibility. Chcete obvykle zabránit uživatelům v přihlášení k některým počítačům? používat skupinové zásady.

Seznam uživatelů v místní skupině Users můžete omezit pomocí zásady Omezené skupiny (Nastavení systému Windows -> Nastavení zabezpečení), ale vezmeme v úvahu jinou možnost.

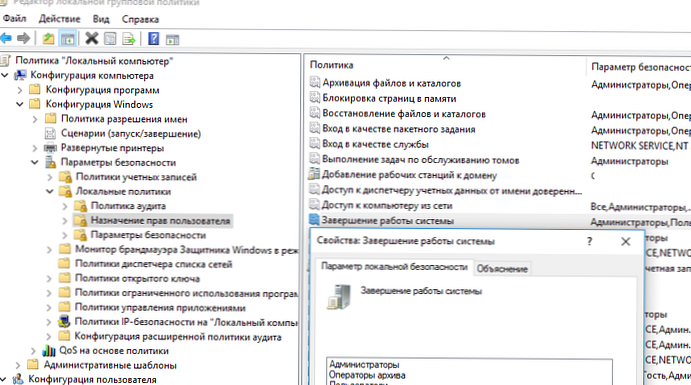

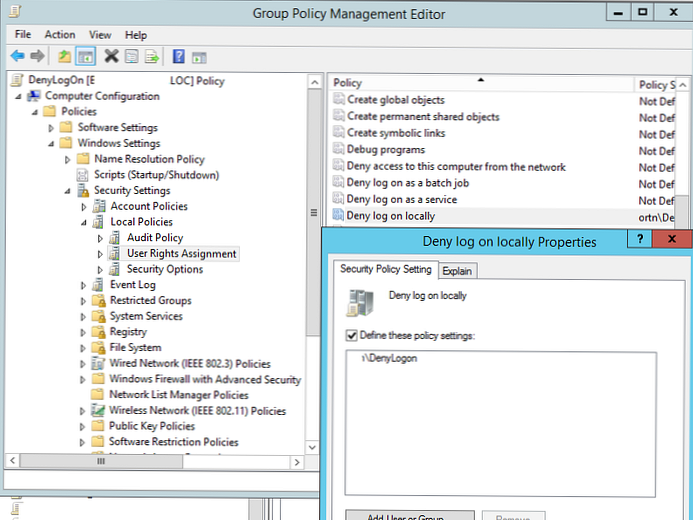

V části Konfigurace počítače jsou umístěny dvě skupinové zásady -> Zásady -> Nastavení zabezpečení -> Místní zásady -> Přiřazení uživatelských práv (Zásady uživatele -> Zásady -> Nastavení zabezpečení -> Místní zásady -> Přiřazení uživatelských práv):

- Zakázat místní přihlášení (Zakázat místní přihlášení) - umožňuje zakázat místní přihlášení k počítačům pro konkrétní uživatele nebo skupiny;

- Povolit přihlášení místně (Místní přihlášení) - obsahuje seznam uživatelů a skupin, kteří se mohou přihlásit k počítači místně.

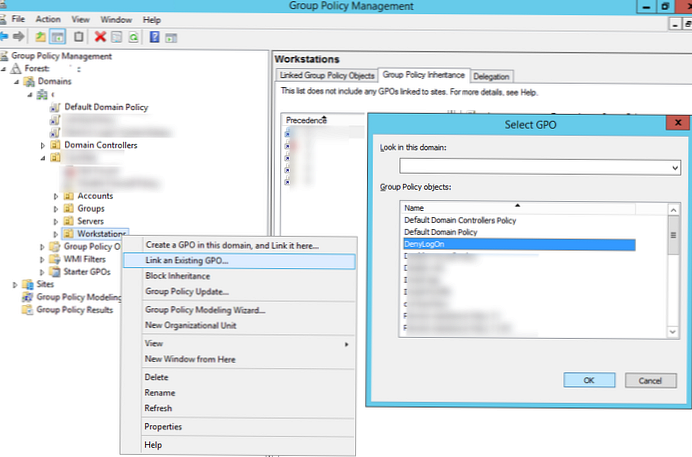

Chcete-li například zabránit uživatelům určité skupiny v přihlášení k počítačům v určité organizační jednotce, můžete vytvořit samostatnou skupinu uživatelů, přidat ji do místní zásady odepřít a přiřadit ji OU u počítačů, pro které chcete omezit přístup.

Ve velkých doménách můžete použít kombinaci těchto zásad. Například chcete zabránit uživatelům v přihlášení k jiným počítačům OU.

Chcete-li to provést, musíte vytvořit skupinu zabezpečení v každém OU, kde musíte zahrnout všechny uživatele OU.

Tip. Skupiny mohou být automaticky vyplněny uživateli z OU pomocí rutin PowerShell cmdlet Get-ADUser a Add-ADGroupMember pomocí tohoto skriptu:Importovací modul ActiveDirectory

$ rootOU = “OU = Uživatelé, OU = MSK, DC = winitpro, DC = ru”

$ group = “corp \ msk-users”

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember --Identity $ group -Members $ _

Poté musíte povolit zásadu Povolit přihlášení místně, přidejte tuto skupinu do ní (+ různé administrativní skupiny: Domain Admins, správci pracovních stanic atd.) a přiřaďte zásadě OU s počítači. Umožníte tak pouze uživatelům konkrétní OU přihlášení k počítačům.

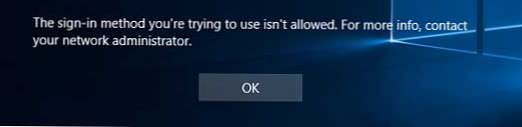

Při pokusu o přihlášení k uživateli, který nemá povoleno místní přihlášení, se zobrazí varovné okno:

Nemůžete se přihlásit, protože metoda přihlášení, kterou používáte, není v tomto počítači povolena. Další informace získáte od správce sítě.Nebo

Metoda přihlášení, kterou se pokoušíte použít, není povolena. Další informace získáte od správce sítě.

Několik důležitých bodů týkajících se těchto zásad:

- Tyto zásady byste neměli používat k omezení přístupu k serverům, a ještě více k řadičům domény. Jak povolit pravidelným uživatelům RDP přístup k DC.

- Nepovolte tyto zásady prostřednictvím standardních zásad GPO: Výchozí zásady domény nebo Výchozí zásady řadičů domény.

- Zásada zákazu má přednost.

- Nezapomeňte na servisní účty (včetně gMSA), které lze použít ke spuštění služeb v počítačích.

- Neměli byste používat zásady omezující místní přihlášení na celou doménu. Přiřaďte je konkrétním organizačním jednotkám.

Poznámka:. Musíte zadat úplný název počítače NetBIOS nebo DNS (zástupný znak nelze použít), parametr nerozlišuje velká a malá písmena.

Poznámka:. Musíte zadat úplný název počítače NetBIOS nebo DNS (zástupný znak nelze použít), parametr nerozlišuje velká a malá písmena.