V úterý 24. října všechny zpravodajské agentury vyhodily nový hromadný útok na kryptografický virus zvaný Špatné Králík, porovnání s senzačními viry WannaCry a NotPetya letos. Podívejme se, jaký je to virus a jak se s ním vypořádat v podnikové síti..

Obsah:

- Metody infekce virem Bad Rabbit

- Co dělá virus Bad Rabbit v infikovaném systému?

- Metody distribuce pro Bad Rabbit ransomware v místní síti

- Způsoby, jak chránit před Bad Rabbit

Metody infekce virem Bad Rabbit

Většina infekcí virem Bad Rabbit se vyskytla v Rusku, následovala Ukrajina, Turecko a Německo. Šíření viru zřejmě začalo několika hlavními mediálními weby hacknutými útočníky (hlavně v zónách domén .ru a .ua), na nichž byl implementován kód JS pro falešné oznámení o nutnosti aktualizace Adobe Flash Player. V případě, že uživatel s aktualizací souhlasí a spustí soubor stažený ze serveru útočníků install_flash_player.exe (podle zaměstnanců společnosti Kaspersky dochází ke stahování z webu hxxp: // 1dnscontrol [.] com)

Pro úspěšné nakažení počítače musí mít uživatel, který soubor spouští, práva správce a před spuštěním viru by se mělo objevit standardní okno UAC (pokud to ovšem řemeslníci samozřejmě nezakázali).

Co dělá virus Bad Rabbit v infikovaném systému?

V případě úspěšného spuštění se na disku počítače objeví soubor knihovny dynamických odkazů C: \ Windows\ infpub.dat, který prochází rundll32.

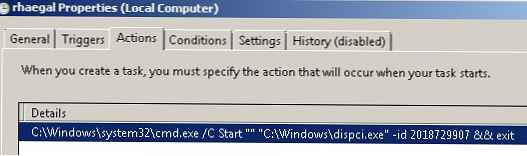

Poté soubor infpub.dat nainstaluje do systému spustitelný soubor C: \ Windows \ dispci.exe a vytvoří plánovací úlohu pro jeho spuštění..

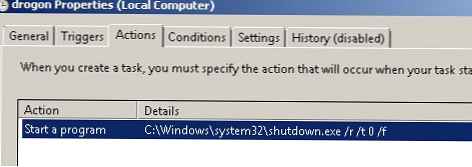

Poté je vytvořena další úloha plánovače pro restartování počítače..

Poté se spustí kryptografický modul zapojený do dispci.exe a cscc.dat. Uživatelské soubory v systému jsou vyhledávány pomocí rozšíření připojeného do seznamu kódů a poté jsou šifrovány pomocí veřejného klíče AES-128-CBC útočníků pomocí veřejného klíče RSA-2048. Dispci.exe používá nástroj Utility DiskCryptor k šifrování souborů na disku.

Seznam přípon souborů podléhajících šifrování je uveden níže (pamatujte, že po šifrování jsou původní přípony souborů uloženy a značka je přidána na konec těla souboru šifrované):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .ppt .pptx .ps1. pst .pvi .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

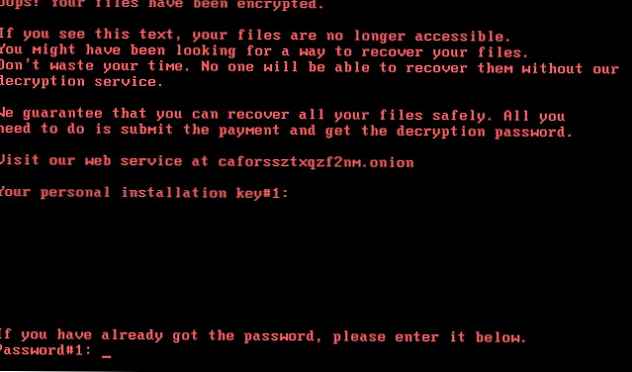

Kromě toho se soubor dispci.exe používá k instalaci modifikovaného bootloaderu, který zabraňuje normálnímu načítání systému (podobně jako NotPetya). Kód v MBR je upraven a bootloader je přesměrován do souboru, který zobrazuje text šifrovací zprávy a „jedinečný uživatelský kód“. Text zprávy označuje adresu místa v Tor pro příjem dešifrovacího kódu.

Jejda! Vaše soubory byly zašifrovány.

Pokud uvidíte tento text, vaše soubory již nejsou přístupné.

Možná jste hledali způsob, jak obnovit své soubory.

Neztrácejte čas. Nikdo nebude schopen je obnovit bez našich

dešifrovací služba.

Zaručujeme, že všechny své soubory můžete bezpečně obnovit. Všichni vy

je třeba odeslat platbu a získat dešifrovací heslo.

Navštivte naši webovou službu na adrese caforssztxqzf2nm.onion

Váš osobní instalační klíč # 1:

Pro dešifrování dat vyžadují vývojáři virů převod 0,05 bitcoinu (BTC) na své účty do 40 hodin.

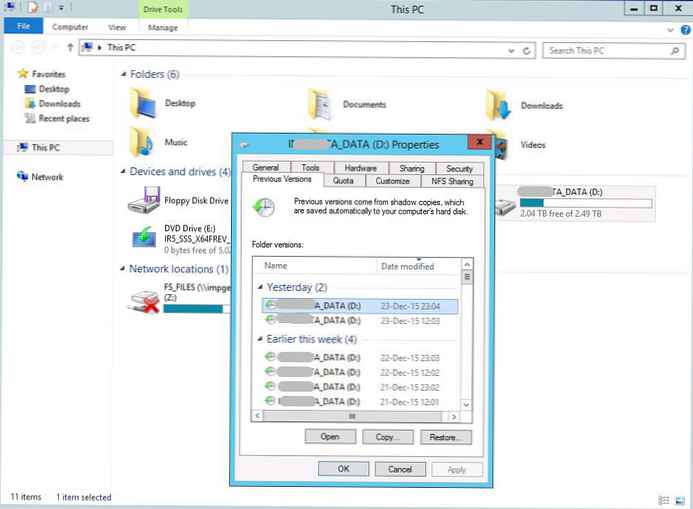

Podle zaměstnanců společnosti Kaspersky je na rozdíl od NetPetya možné dešifrovat soubory zašifrované novým virem..

Metody distribuce pro Bad Rabbit ransomware v místní síti

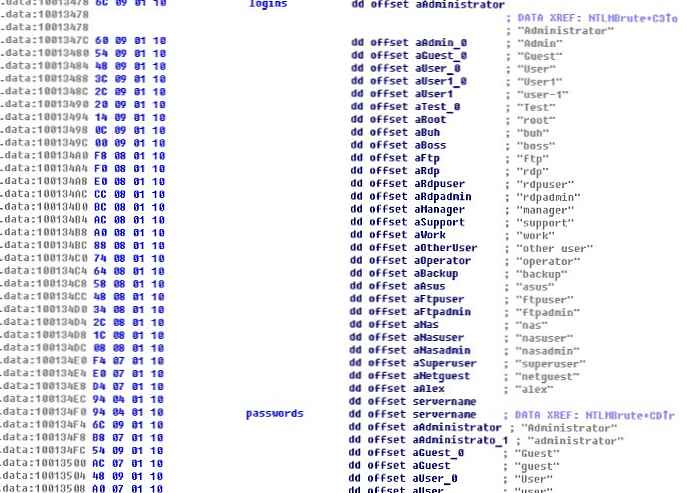

Pro distribuci v podnikové síti se používá modul pro skenování a vyhledávání IP adres. Pro přístup k počítači v síti se virus pokusí získat hesla správců vzdálených počítačů dvěma způsoby

- Účty a hesla jsou prohledávány prostřednictvím pevně připojeného slovníku

- K získání uživatelských hesel z paměti infikovaného systému je použit modul Mimikatz a přijatá data jsou použita pro autorizaci na jiných počítačích

V případě úspěšné autentizace se virus šíří do vzdáleného počítače přes SMB a WebDAV.

V případě úspěšné autentizace se virus šíří do vzdáleného počítače přes SMB a WebDAV.

Většina médií uvádí, že stejné rozšíření EthernalBlue (používané WcRy a NotPetya) se používá k šíření viru po síti, ale není to pravda.

Způsoby, jak chránit před Bad Rabbit

Shromáždíme základní doporučení k omezení infekce počítačů a šíření viru v síti

- Postupujte podle obecných pokynů popsaných v článku o omezení práv pro správu účtu..

- Používejte jedinečná hesla místního správce na všech počítačích (nakonfigurujte LAPS)

- Nemůžete zakázat UAC

- Poskytněte uživatelům vzdělávací program o hrozbách při spuštění softwaru třetích stran stažených z webů

- Omezte schopnost extrahovat uživatelská hesla / hashe z paměti pomocí nástrojů la mimikatz

- Kontrola dostatečné složitosti hesel uživatelů a správců v AD (Auditování hesel v AD), čímž se minimalizuje možnost výběru hesla ve slovníku

- Sledování vytváření nových úloh plánovače (EventID 106) a služby na počítačích a serverech v síti

- Pomocí zásady softwarového omezení zakažte spouštění následujících souborů (podle jména a hashe). Nebo pravidla antiviru.

| Název souboru | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|