Služba Vzdálená plocha (RDS) v systému Windows Server 2008 R2 není jen rebranding jejího předchůdce, Terminálové služby. Nové funkce, z nichž některé se objevily v systému Windows Server 2008, jako je RemoteApp, RD Gateway a RD Virtualization Host, usnadňují a usnadňují zajištění nasazení a provozu jednotlivých uživatelských aplikací a celých stolních počítačů v řešeních RDS a VDI a funkčnost a pohodlí není o nic horší než řešení Citrix nebo komplexy jiných dodavatelů.

A co zabezpečení služeb Vzdálená plocha? Společnost Microsoft výrazně aktualizovala a zvýšila zabezpečení této služby. V tomto článku budeme hovořit o bezpečnostních mechanismech RDS, o zabezpečení terminálových služeb pomocí skupinových politik ao praktických aspektech zabezpečení RDS řešení.

Co je nového v R2

Pokud jste museli pracovat s verzemi Terminálové služby v systémech Windows Server 2003 a Windows Server 2008, pravděpodobně si pamatujete, že v systému Windows 2008 se objevila řada nových funkcí, například TS Web Access (připojení prostřednictvím prohlížeče), TS Gateway (přístup k terminálu) služby přes internet), RemoteApp (publikování jednotlivých aplikací přes RDP) a Session Broker (zajišťující vyrovnávání zátěže).

Windows Server 2008 R2 představil následující funkce:

- Virtualizace vzdálené plochy pro řešení VDI

- Poskytovatel RDS pro PowerShell (nyní administrátor může řídit konfiguraci a správu RDS z příkazového řádku nebo pomocí skriptů)

- Virtualizace IP vzdálené plochy, která vám umožňuje přiřadit IP adresy vašim připojením na základě nastavení relace nebo aplikace

- Nová verze klienta RDP a připojení ke vzdálené ploše (RDC) - v. 7,0

- Správa prostředků CPU pro dynamické přidělování prostředků procesoru na základě počtu aktivních relací

- Kompatibilita s Instalační službou systému Windows, která vám umožní instalovat programy s možností přizpůsobení nastavení aplikace na straně uživatele.

- Podpora na straně klienta až 16 monitorů.

Kromě toho byly vylepšeny funkce pro práci s videem a zvukem a plná podpora technologie Windows Aero (mějte na paměti, že Aero není podporováno v režimu více monitorů).

Problémy se zabezpečením RDS samozřejmě závisí na konkrétním řešení. Pokud například publikujete plochu pro uživatele připojující se přes internet nebo pomocí prohlížeče, pak je problém se zabezpečením mnohem naléhavější než u standardního řešení, když se klienti připojují pomocí klienta RDC přes LAN.

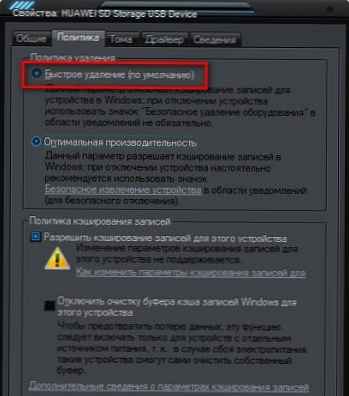

Ověření na úrovni sítě

Chcete-li zajistit větší zabezpečení všech připojení, musíte použít mechanismus ověřování na úrovni sítě (NLA). NLA vyžaduje, aby se uživatel před vytvořením relace přihlásil k serveru RD Session Host. Tento mechanismus umožňuje chránit server před zpracováním nepotřebných relací, které mohou být generovány počítačovými zločince nebo botovými programy. Aby bylo možné používat NLA, musí operační systém klienta podporovat protokol CredSSP (CredSSP), což znamená Windows XP SP3 (jak povolit NLA v Windows XP SP3) a vyšší, stejně jako RDP 6.0 nebo vyšší klienta.

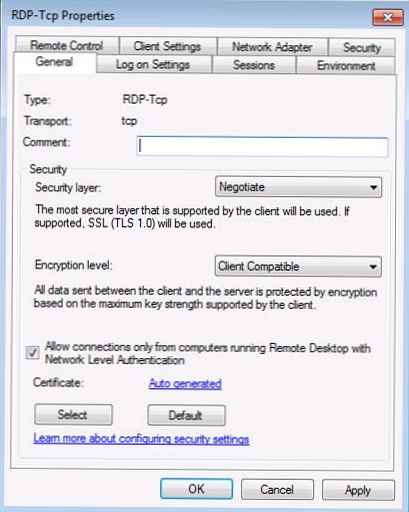

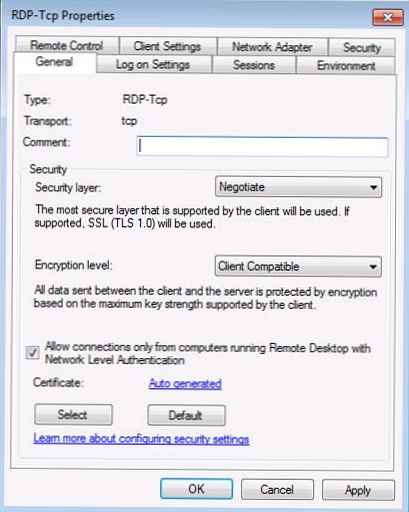

NLA můžete nakonfigurovat na serveru RD Session otevřením konzoly Nástroje pro správu -> Služby vzdálené plochy -> Konfigurační konzole hostitele relací Desktop.

- Klikněte pravým tlačítkem na připojení

- Zvolte Vlastnosti

- Přejděte na kartu Obecné

- Zaškrtněte možnost „Povolit připojení pouze z počítačů se spuštěnou vzdálenou plochou s ověřením na úrovni sítě“

- Klikněte na OK.

Zabezpečení transportní vrstvy (TLS)

V relaci RDS můžete použít jeden ze tří bezpečnostních mechanismů k ochraně spojení mezi klienty a serverem RDS Session Host:

- Bezpečnostní vrstva RDP - používá vestavěné šifrování RDP, je méně bezpečné.

- Vyjednat - Pokud to klient podporuje, použije se šifrování TLS 1.0 (SSL), pokud jej klient nepodporuje, použije se obvyklá úroveň zabezpečení RDP.

- SSL - Šifrování TLS 1. bude použito k ověření serveru a šifrování přenášených dat mezi klientem a serverem. Toto je nejbezpečnější režim..

Pro zajištění vysoké úrovně zabezpečení je vyžadováno šifrování SSL / TLS. Pro tyto účely musíte mít digitální certifikát, může být podepsán sám sebou nebo vydán certifikační autoritou CA (což je lepší).

Kromě úrovně zabezpečení můžete zvolit také úroveň šifrování připojení. K dispozici jsou následující typy šifrování:

- Nízké - Používá se 56bitové šifrování dat odesílaných z klienta na server. Data přenášená ze serveru na klienta nejsou šifrována.

- Kompatibilní s klientem - Tento typ šifrování je standardně používán. V tomto případě je veškerý provoz mezi klientem a serverem šifrován s maximální délkou klíče, kterou klient podporuje.

- Vysoká - všechna data přenášená mezi klientem a serverem v obou směrech jsou šifrována 128 bitovým klíčem

- FIPS kompatibilní - všechna data přenášená mezi klientem a serverem v obou směrech jsou šifrována pomocí FIPS 140-1.

Stojí za zmínku, že pokud jsou použity šifrovací úrovně vysoké nebo FIPS, nebudou se k serveru moci připojit všichni klienti, kteří tento typ šifrování nepodporují..

Typ ověření serveru a úroveň šifrování můžete nakonfigurovat následovně:

- Na serveru RD Session Host otevřete konfigurační okno Hostitele relací vzdálené plochy a přejděte do okna vlastností.

- Na kartě Obecné vyberte v rozbalovací nabídce požadovanou úroveň zabezpečení a typ šifrování.

- Klikněte na OK.

Skupinová politika

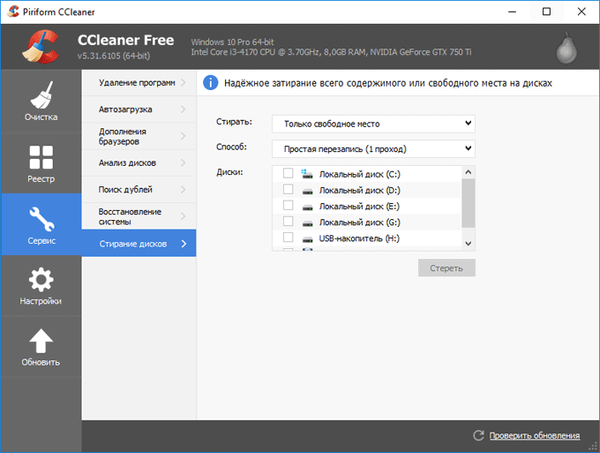

V systému Windows Server 2008 R2 existuje řada možností zásad skupiny pro konfiguraci nastavení RDS. Všechny jsou umístěny v sekci Konfigurace počítače \ Zásady \ Šablony pro správu \ Součásti systému Windows \ Služby vzdálené plochy (na obrázku je ukázka obrazovky konzoly Správa zásad skupiny).

Jak vidíte, existují zásady správy licencí, konfigurační zásady pro klienta RDC a samotný server RD Session Host. Zásady zabezpečení hostitele RD Session Host zahrnují:

- Nastavit úroveň šifrování připojení klienta: Zásada se používá k řízení úrovně šifrování. Pokud je aktivována, všechna připojení by měla používat specifikovanou úroveň šifrování (výchozí je Vysoká).

- VždyPromptproHeslonaPřipojení: Tato zásada se používá, pokud je třeba při připojení k relaci RD vždy vyžadovat heslo uživatele, i když bylo heslo zadáno v klientovi RDC. Ve výchozím nastavení se uživatelé mohou automaticky přihlásit k relaci, pokud zadají heslo v klientovi RDC.

- VyžadovatBezpečnéRpcKomunikace: - pokud je zásada povolena, jsou povoleny pouze ověřené a šifrované požadavky klientů.

- VyžadovatPoužitízKonkrétníZabezpečeníVrstvaproVzdálené (Rdp) Spojení: pokud je zásada povolena, všechna připojení mezi klientem a terminálovým serverem musí používat zde uvedenou úroveň zabezpečení (RDP, vyjednávání nebo SSL / TLS)

- DoNePovolitMístníAdministrátořidoPřizpůsobteOprávnění: zásada zakáže správcům možnost konfigurovat nastavení zabezpečení hostitele RD Session Host.

- Vyžadovat ověření uživatele pro vzdálená připojení pomocí ověření na úrovni sítě: Zásada zahrnuje požadavek NLA pro všechna připojení k terminálovému serveru (klienti bez podpory NLA se nemohou připojit).

Nastavení klienta RDC jsou v podsekci Vzdálené Desktop Připojení Klient:

- Donedovolithesladobýtuloženo: zásada zakazuje ukládání hesel v klientovi RDC, možnost „Uložit heslo“ nebude dostupná, všechna dříve uložená hesla budou smazána.

- UrčeteSHA1 otisky prstůzcertifikátyzastupujícídůvěryhodné.rdpvydavatelé: tato zásada umožňuje vytvořit seznam otisků prstů certifikátů SHA1 a pokud se certifikát shoduje s otiskem prstu v tomto seznamu, považuje se za důvěryhodný.

- Promptpropověřenídálklientpočítač: Zásada aktivuje požadavek na pověření uživatele v klientském počítači, nikoli na serveru RD Session.

RD Web Access

Uživatelé počítačů, na kterých není nainstalován klient RDC, mají přístup k publikovaným aplikacím pomocí webového prohlížeče. K tomu musí uživatel otevřít v prohlížeči URL, kde jsou publikovány zdroje RDS. Server RD Web Access Server je samostatná role serveru RD, obvykle se nachází na vyhrazeném serveru.

Webové rozhraní serveru RD Web Access je založeno na SSL a uživatelé se mohou přihlásit pomocí svých přihlašovacích údajů. Ověřeným uživatelům se zobrazí pouze seznam publikovaných programů (RemoteApp), ke kterým mají přístup..

Server Web Access používá pro šifrování certifikát X.509. Ve výchozím nastavení se používá certifikát s vlastním podpisem..