Výchozí dálkový ovladač rdp-přístup na plochu řadiče domény Pouze členové služby Active Directory správci domény. V tomto článku si ukážeme, jak poskytnout rdp přístup k řadičům domény běžným uživatelům bez oprávnění správce..

Mnoho z nich může důvodně argumentovat, proč běžní uživatelé ve skutečnosti potřebují vzdálený přístup k ploše DC. Ve skutečnosti v malých a středních infrastrukturách, kdy celou infrastrukturu obsluhuje několik správců s právy správce domény, není taková potřeba pravděpodobně zapotřebí. Ve velkých podnikových sítích obsluhovaných velkým počtem zaměstnanců je však často nutné poskytovat přístup k DC (obvykle k pobočkám DC nebo RODC) rdp různým skupinám správců serverů, monitorovacímu týmu, správcům povinností a dalším technickým specialistům. Existují také situace, kdy jsou služby DC nasazeny na řadiči domény, spravované správci, kteří nejsou doménami, a které je třeba nějakým způsobem opravit..

Tip. Současné koexistence rolí Active Directory Domain Services a Remote Desktop Service (role terminálového serveru) na stejném serveru není podporováno. Pokud existuje pouze jeden fyzický server, na kterém chcete nasadit DC i terminálové služby, je lepší uchýlit se k virtualizaci, čím více licenčních zásad společnosti Microsoft umožňuje spuštění dvou virtuálních serverů na stejné licenci Windows Server 2016/2012 R2 ve standardní verzi.Poté, co byl server povýšen na řadič domény, z modulů snap-in správy počítače zmizí nástroje pro správu pro místní uživatele a skupiny. Při pokusu o otevření konzoly Local Users and Groups (lusrmgr.msc). objeví se chyba:

Počítač xxx je řadič domény. Tento modul snap-in nelze použít v řadiči domény. Účty domén jsou spravovány pomocí modulu snap-in Uživatelé a počítače služby Active Directory.

Jak vidíte, v řadiči domény neexistují žádné místní skupiny. Místo místní skupiny Remote Desktop Users používá DC vestavěnou doménu Remote Desktop Users group (umístěné v kontejneru Builtin). Tuto skupinu můžete spravovat z konzoly ADUC nebo z příkazového řádku na serveru DC.

V řadiči domény uvádíme složení místní skupiny Remote Desktop Users:

síťová místní skupina „Uživatelé vzdálené plochy“

Jak vidíte, je prázdný. Přidejte k němu uživatele domény itpro (v našem příkladu je itpro běžným uživatelem domény bez oprávnění správce).

net localgroup "Remote Desktop Users" / add corp \ itpro

Ujistěte se, že uživatel byl přidán do skupiny.

síťová místní skupina „Uživatelé vzdálené plochy“

Můžete také ověřit, že uživatel je nyní členem skupiny domény Remote Desktop Users.

Můžete také ověřit, že uživatel je nyní členem skupiny domény Remote Desktop Users.

Avšak i poté se uživatel nemůže připojit k DC prostřednictvím vzdálené plochy.

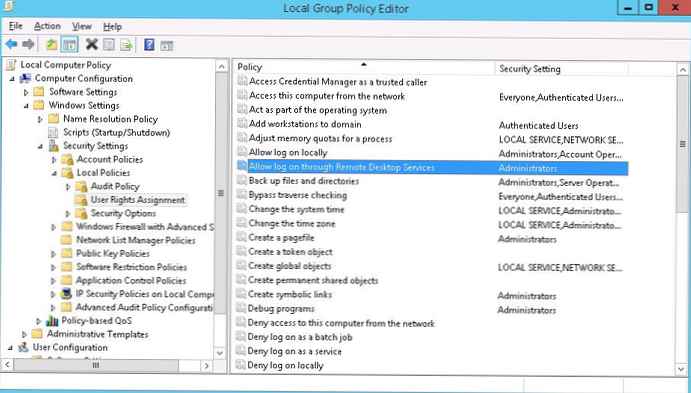

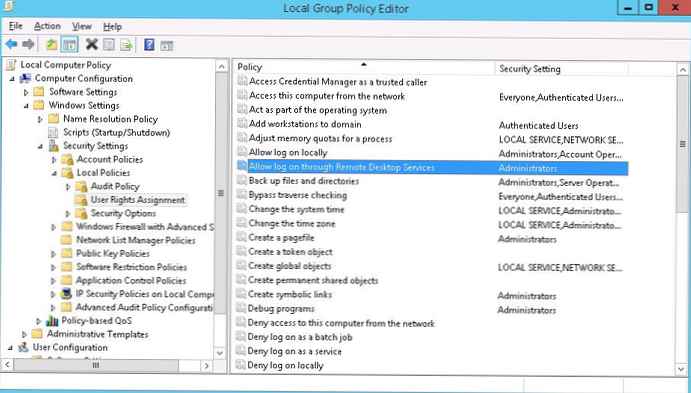

Chcete-li se vzdáleně přihlásit, potřebujete práva k přihlášení ke službě Vzdálená plocha. Ve výchozím nastavení mají toto právo pouze členové skupiny Administrators. Pokud skupina, ve které se nacházíte, toto právo nemá nebo pokud bylo toto právo ze skupiny Administrators odstraněno, musíte toto právo udělit ručně. Skutečnost je taková, že schopnost připojit se k RDP v systémech Windows je určena politikou Povolit log dál přes Služby vzdálené plochy (v systému Windows 2003 a starších se tato zásada nazývá Povolit přihlášení prostřednictvím terminálových služeb) Po povýšení serveru na server DC zůstane v této zásadě pouze skupina Administrators (tito jsou správci domény) ...

Skutečnost je taková, že schopnost připojit se k RDP v systémech Windows je určena politikou Povolit log dál přes Služby vzdálené plochy (v systému Windows 2003 a starších se tato zásada nazývá Povolit přihlášení prostřednictvím terminálových služeb) Po povýšení serveru na server DC zůstane v této zásadě pouze skupina Administrators (tito jsou správci domény) ...

Chcete-li povolit připojení ke členům skupiny Remote Desktop Users, musíte na řadiči domény:

- Spusťte editor místních zásad (gpedit.msc)

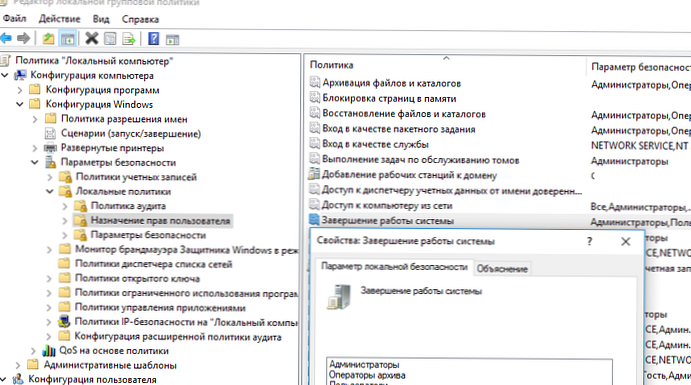

- Přejděte do sekce Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Přiřazení uživatelských práv

- Najděte zásadu s názvem Povolit přihlášení prostřednictvím služby Vzdálená plocha

- Upravte zásadu přidáním skupiny domén Remote Desktop Users (ve formátu domain \ Remote Desktop Users) nebo přímo uživateli domény nebo skupině (ve formátu doména \ somegroupname)

- Spusťte aktualizaci místních zásad

gpupdate / force

Upozorňujeme, že požadované skupiny by neměly být přítomny v odepření přihlášení prostřednictvím zásad služby Vzdálená plocha, as má přednost (viz článek Omezení přístupu k síti v doméně pod místními účty).

Poznámka:. Aby se mohl uživatel přihlásit lokálně do DC (prostřednictvím konzoly serveru), musí být do zásady také přidán jeho účet nebo skupina, ve které je členem. Povolit log dál místně. Ve výchozím nastavení mají toto právo následující skupiny domén- Provozovatelé účtu

- Administrátoři

- Operátory zálohování

- Operátoři tisku

- Operátoři serveru.

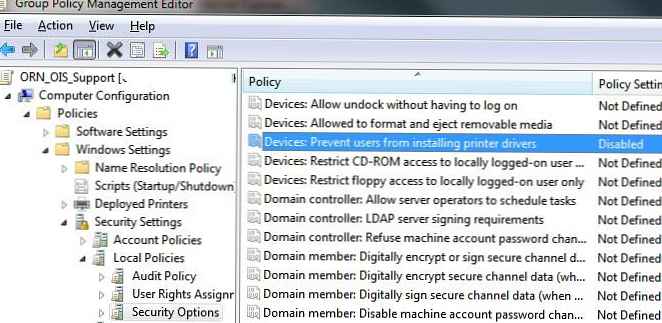

Nejlepší je v doméně vytvořit novou skupinu zabezpečení, například AllowDCLogin a přidat do ní uživatelské účty, které potřebují umožnit vzdálený přístup k DC. Pokud potřebujete povolit přístup ke všem řadičům domény AD najednou, namísto úpravy místní zásady v každém řadiči domény je lepší přidat skupinu uživatelů do výchozí zásady domény Výchozí zásady řadiče domény (Konfigurace počítače \ Nastavení systému Windows \ Nastavení zabezpečení \ Místní zásady \ Uživatel prostřednictvím konzoly GPMC) Přiřazení práv -> Povolit přihlášení prostřednictvím služby Vzdálená plocha).

Je důležité. Pokud změníte zásady domény, nezapomeňte do ní přidat skupiny administrátorů domén / podniků, jinak ztratí vzdálený přístup k řadičům domény.

Po těchto změnách se zadaní uživatelé a skupiny budou moci rdp připojit k řadiči domény. Zkuste použít RDP pro připojení k DC pod uživatelským účtem. Měl by vidět plochu řadiče domény. Běžným uživatelům může být uděleno právo na spuštění / zastavení určitých služeb na DC následujícím způsobem.