Uvidíme, jak v prostředí domény Active Directory pomocí protokolů řadičů domény určí, který správce resetoval heslo pro konkrétní uživatelský účet..

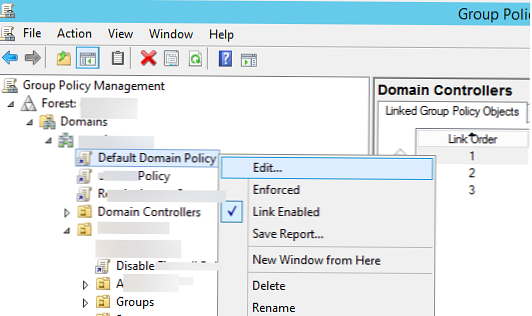

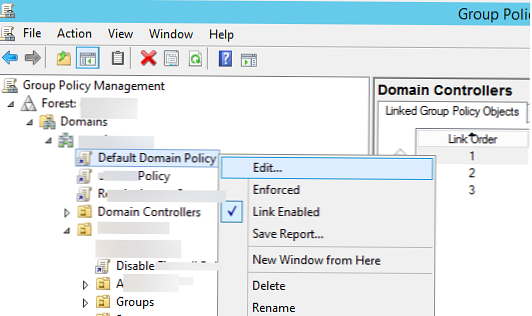

Nejprve musíte v zásadách domény povolit audit událostí správy účtu. Postupujte takto:

- Otevřete GPMC Správa skupinových politik (gpmc.msc) a upravte zásady domény Výchozí zásady domény.

- Poté v konzole Editoru skupinových zásad přejděte na Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Zásady auditu

- Vyhledejte a povolte zásady Audit uživatelských účtů (Pokud chcete do protokolu zaznamenat úspěšné i neúspěšné pokusy o změnu hesla, vyberte možnosti Úspěch a Selhání).Poznámka:. Stejnou zásadu můžete povolit v sekci rozšířených zásad auditu (Konfigurace počítače> Zásady> Nastavení systému Windows> Nastavení zabezpečení> Rozšířená konfigurace auditu)

- Po absolvování cyklu aktualizace zásad skupiny na klientech můžete zkusit změnit heslo libovolného uživatele v AD.

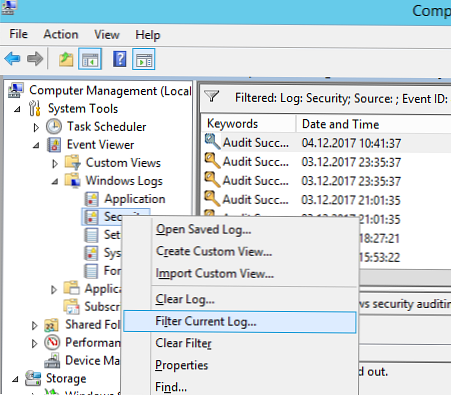

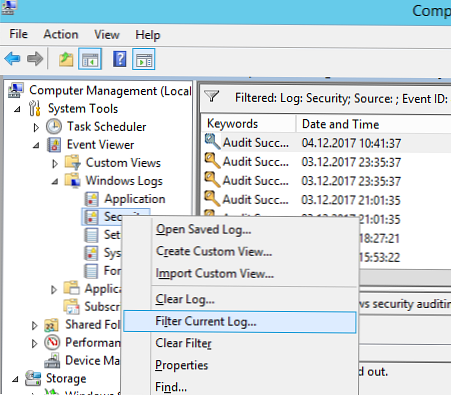

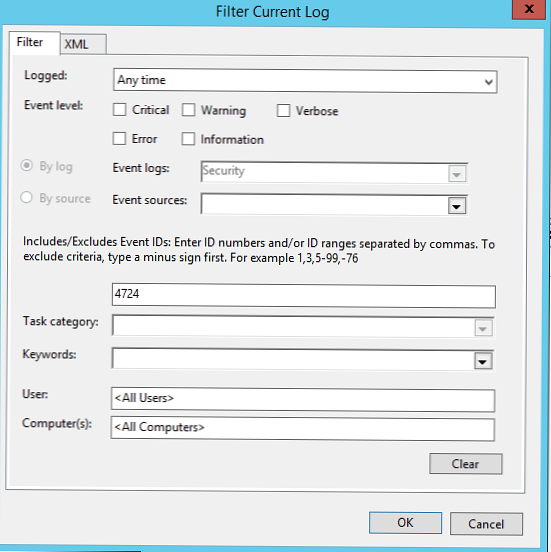

- Poté otevřete konzolu prohlížeče událostí v řadiči domény a přejděte do části Prohlížeč událostí -> Protokoly Windows -> Zabezpečení. Klikněte pravým tlačítkem na protokol a vyberte Filtrovat aktuální protokol.

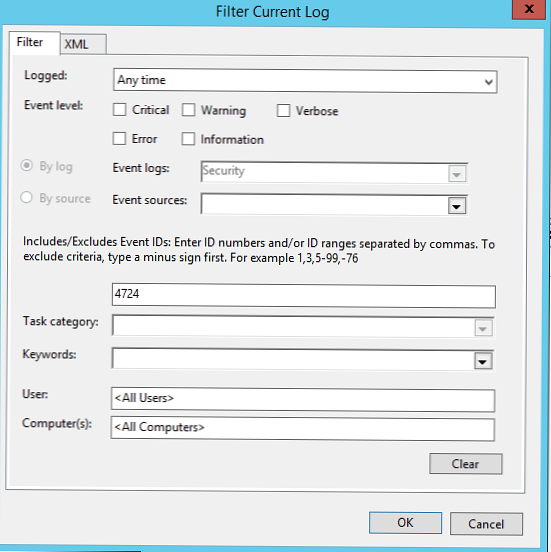

- V parametrech filtru určete, že se mají zobrazovat pouze události s kódem EventID 4724.

- V seznamu událostí zůstanou pouze události úspěšné změny hesla (Byl proveden pokus o resetování hesla účtu.) Současně můžete v rozšířeném zobrazení událostí vidět název účtu správce, který provedl změnu hesla (Předmět :), a ve skutečnosti uživatelský účet, jehož heslo bylo resetováno (cílový účet :).

Tip. V kontextu získání úplných informací o událostech změny hesla uživatele lze do filtru přidat následující identifikátory události:

- 4724 (628 - starší verze systému Windows Server) - Byl proveden pokus o obnovení hesla k účtu

- 4723 (627 - ve starších verzích systému Windows Server) - Byl proveden pokus o změnu hesla účtu

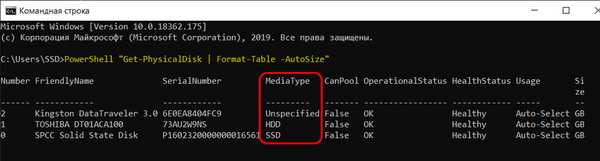

Informace o této události z časopisů vše Řadiče domény Active Directory používající rutiny cmdlet PowerShell Get-ADComputer a Get-WinEvent lze získat následujícím způsobem:(Get-ADComputer -SearchBase 'OU = řadiče domény, DC = winitpro, DC = loc' -Filter *). Název | foreach

Get-WinEvent -ComputerName $ _ -FilterHashtable @ LogName = "Security"; ID = 4724 | Foreach

$ event = [xml] $ _. ToXml ()

if ($ event)

$ Time = Get-Date $ _. TimeCreated -UFormat "% Y-% m-% d% H:% M:% S"

$ AdmUser = $ event.Event.EventData.Data [4]. "# Text"

$ User = $ event.Event.EventData.Data [0]. "# Text"

$ dc = $ event.Event.System.computer

write-host „Admin“ $ AdmUser „reset hesla na“ $ User “on“ $ dc “„ $ Time

V případě potřeby lze tato data zapsat přímo z PowerShell do externí databáze mysql, přes speciální MySQL .NET Connector, podobný skriptu popsanému v článku Zjistěte, kdo odstranil soubor na souborovém serveru.