V tomto článku se podíváme na způsob, jak spravovat hesla místního správce v počítačích domény pomocí oficiálního nástroje společnosti Microsoft - LAPS (Řešení hesla místního správce).

Otázka správy vestavěných účtů v počítačích domény je jedním z nejdůležitějších aspektů zabezpečení vyžadujících pozornost správce systému. Samozřejmě byste neměli povolit použití stejných hesel místních správců na všech počítačích. Existuje mnoho přístupů k organizaci správy účtů místních správců v doméně: počínaje úplným odpojením (není příliš pohodlné), jejich správou prostřednictvím přihlašovacích skriptů skupinových zásad a vytvářením vlastních systémů pro správu vestavěných účtů a jejich hesel..

Dříve byla často používána změna zásad skupiny (GPP) ke změně hesel místních správců v doménových počítačích, nicméně v nich byla zjištěna závažná chyba zabezpečení, která umožnila každému uživateli dešifrovat heslo uložené v textovém souboru v adresáři Sysvol na řadičích domény (o tom jsme podrobně hovořili v článku Proč by hesla neměla být nastavována prostřednictvím předvoleb Zásady skupiny). V květnu 2014 společnost Microsoft vydala aktualizaci zabezpečení (MS14-025 - KB 2962486), která zcela znemožňuje nastavení hesla místního uživatele pomocí GPP.

Obsah:

- LAPS Utility - řešení hesla místního správce

- Příprava schématu služby Active Directory pro implementaci LAPS

- Nastavení práv v AD pro atributy LAPS

- Udělení práv k zobrazení hesla LAPS

- Konfigurace zásad skupiny LAPS

- Nainstalujte LAPS na klientské počítače pomocí GPO

- Pomocí nástroje LAPS k zobrazení hesla správce

LAPS Utility - řešení hesla místního správce

Je důležité. Dříve byl nazýván LAPS Admpwd, ale v roce 2015 společnost Microsoft oznámila LAPS a přesunula ji ze sekce skriptů třetích stran na oficiálně podporované řešení.Nástroj LAPS (Místní Administrátor Heslo Řešení) umožňuje centralizovanou správu hesel správce na všech počítačích v doméně a ukládá informace o hesle a jeho datu změny přímo do počítačových objektů ve službě Active Directory.

Funkce LAPS je založena na použití speciální funkce GPO, na které je založena Skupina Zásady Klient Strana Rozšíření (VVN) a je malý modul, který je nainstalován na pracovních stanicích. Toto rozšíření GPO se používá ke generování jedinečného hesla místního správce (SID - 500) v každém počítači domény. Heslo správce se automaticky mění se zadanou frekvencí (ve výchozím nastavení každých 30 dní). Hodnota aktuálního hesla je uložena v důvěrném atributu účtu počítače ve službě Active Directory, přístup k zobrazení obsahu atributů je regulován skupinami zabezpečení AD.

LAPS a jeho dokumentaci si můžete stáhnout z této stránky: https://www.microsoft.com/en-us/download/details.aspx?id=46899

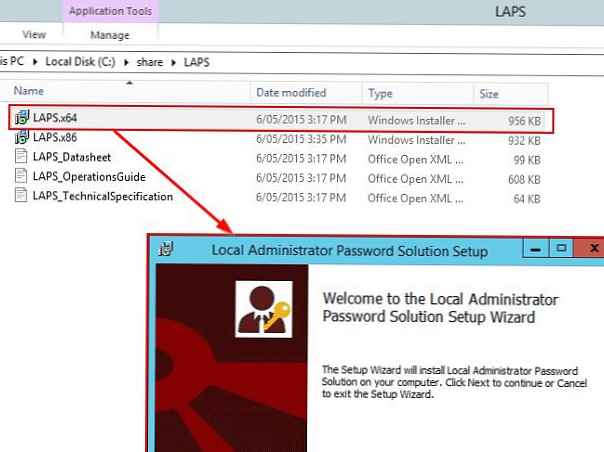

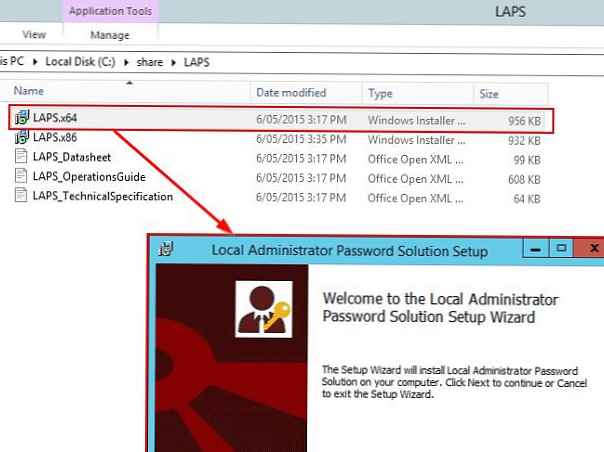

Distribuce LAPS je k dispozici ve dvou verzích instalačních souborů msi: pro 32 (LAPS.x86.msi) a 64 (LAPS.x64.msi) bitové systémy.

LAPS architektura se skládá ze 2 částí. Řídicí modul je nainstalován na počítači správce a část klienta je nainstalována na serverech a počítačích, na kterých je třeba pravidelně měnit heslo místního správce..

Tip. Před nasazením LAPS v produktivní doméně doporučujeme vyzkoušet jej v testovacím prostředí, as Minimálně je vyžadováno rozšíření schématu AD (nevratné).

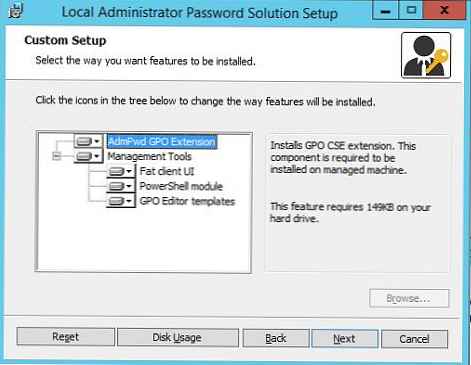

Spusťte obslužný soubor MSI v počítači správce, vyberte všechny součásti, které chcete nainstalovat (je nutný alespoň .Net Framework 4.0 - Jak zjistit, které verze .Net jsou nainstalovány). Balení se skládá ze dvou částí:

- Rozšíření GPO AdmPwd -Spustitelná část LAPS, která je na klientských počítačích nainstalována a generována, ukládá heslo do domény podle nakonfigurované zásady;

- A řídicí komponenty LAPS (Nástroje pro správu):

- Fat client UI - nástroj pro zobrazení hesla správce;

- Modul PowerShell - modul PowerShell pro správu LAPS;

- Šablony editoru GPO - šablony pro správu Editoru skupinových zásad.

Instalace LAPS je co nejjednodušší a neměla by způsobovat žádné problémy..

Instalace LAPS je co nejjednodušší a neměla by způsobovat žádné problémy..

Příprava schématu služby Active Directory pro implementaci LAPS

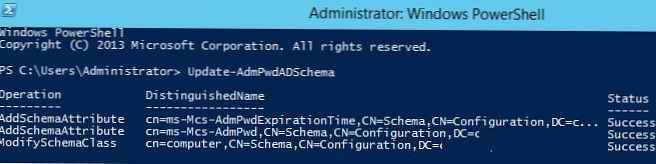

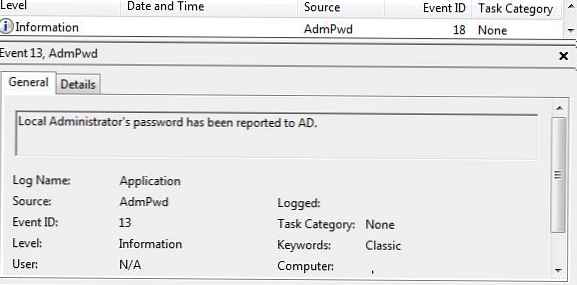

Před nasazením LAPS musíte rozšířit schéma Active Directory, do kterého budou přidány dva nové atributy pro objekty typu počítač..

- ms-Mcs-Admpwd- atribut obsahuje heslo místního správce v prostém textu;

- ms-Mcs-AdmPwdExpirationTime - ukládá datum vypršení platnosti hesla do počítače.

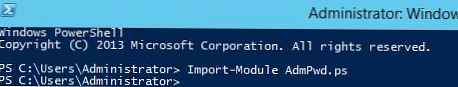

Chcete-li schéma rozšířit, musíte otevřít konzolu PowerShell, importovat modul Admpwd.ps:

Import-modul AdmPwd.ps

Rozšiřte schéma služby Active Directory (potřebujete práva správce schématu):

Update-AdmPwdADSchema

Ve výsledku budou do třídy „Počítač“ přidány dva nové atributy.

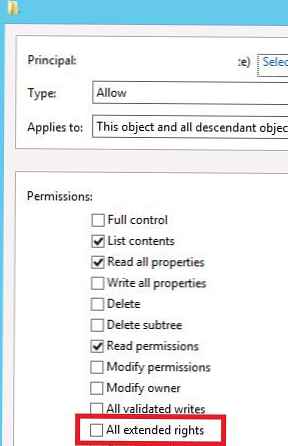

Nastavení práv v AD pro atributy LAPS

LAPS ukládá heslo místního správce do atributu Active Directory ms-MCS-AdmPwd ve srozumitelném textu je přístup k atributu omezen mechanismem důvěrných atributů AD (podporován od Windows 2003). Atribut ms-MCS-AdmPwd, ve kterém je heslo uloženo, může číst kdokoli s povolením “Všechny Rozšířené Práva" Uživatelé a skupiny s tímto povolením mohou číst všechny důvěrné atributy AD, včetně ms-MCS-AdmPwd. Protože nechceme, aby kdokoli jiný než správci domény (nebo služby HelpDesk) měl právo prohlížet hesla pro počítače, musíme omezit seznam skupin s oprávněními ke čtení na tyto atributy.

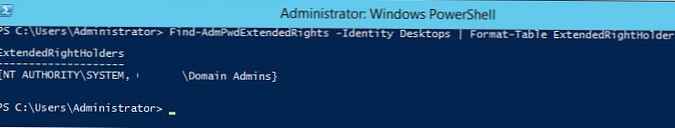

Pomocí rutiny Find-AdmPwdExtendedRights můžete získat seznam účtů a skupin, které mají toto právo na konkrétní organizační jednotku. Zkontrolujte, kdo má podobná oprávnění OU s názvem Desktops:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Jak vidíte, pouze skupina má právo číst důvěrné atributy Doména Správci.

Jak vidíte, pouze skupina má právo číst důvěrné atributy Doména Správci.

Pokud potřebujete určitým skupinám nebo uživatelům zakázat přístup ke čtení takových atributů, musíte udělat následující:

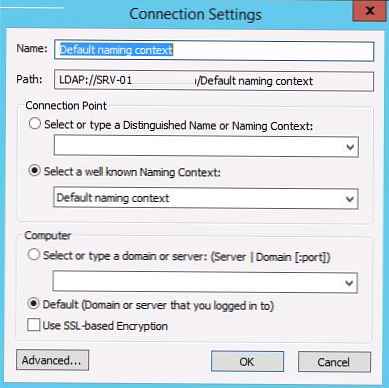

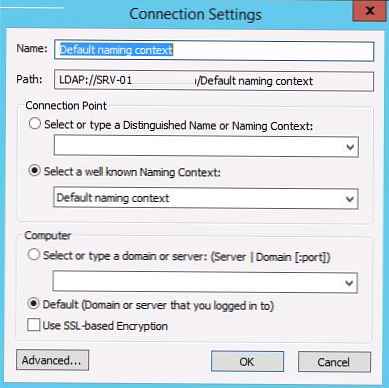

- Otevřeno ADSIEdit a připojit se k výchozímu názvovému kontextu;

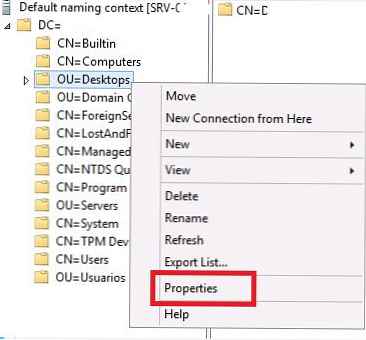

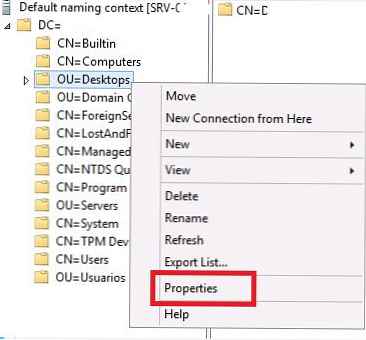

- Rozbalte strom AD, najděte OU, který potřebujete (v našem příkladu na ploše), klikněte na něj pravým tlačítkem a vyberte Vlastnosti;

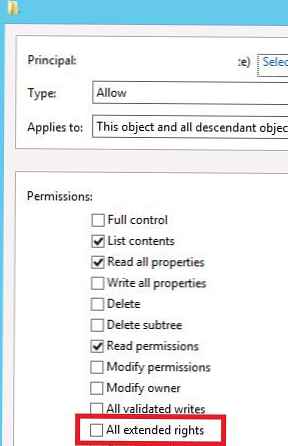

- Přejděte na kartu Zabezpečení, stiskněte tlačítko Upřesnit -> Přidat. V sekci Vyberte hlavní zadejte název skupiny / uživatele, pro které chcete omezit práva (například doména \ Support Team);

- Zrušte zaškrtnutí práva „Všechna rozšířená práva“ a změny uložte..

Obdobně musíte udělat všechny skupiny, které potřebují zakázat přístup k heslu.

Tip. Omezte oprávnění ke čtení na všechny organizační jednotky, jejichž hesla počítače budou řízena protokolem LAPS.Dále musíte udělit práva počítačovým účtům, abyste mohli upravit své vlastní atributy (SELF), protože změna hodnot atributů ms-MCS-AdmPwd a ms-MCS-AdmPwdExpirationTime se provádí z účtu počítače. Použijeme ještě jeden cmdlet Set-AdmPwdComputerSelfPermission.

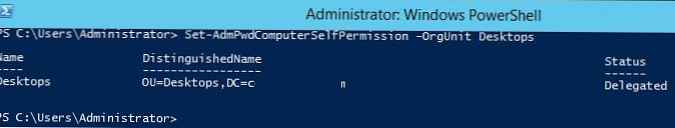

Chcete-li počítačům v OU Desktops povolit aktualizaci pokročilých atributů, spusťte příkaz:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Udělení práv k zobrazení hesla LAPS

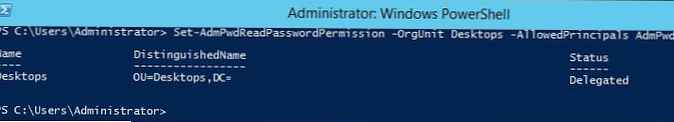

Dalším krokem je poskytnout uživatelům a skupinám práva ke čtení hesel místních správců uložených ve službě Active Directory v počítačích domény. Například chcete dát členům skupiny AdmPwd právo číst hesla počítače v OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

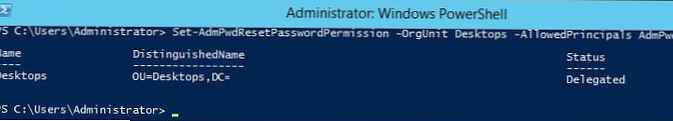

Kromě toho můžete zvláštní skupině uživatelů dát právo na resetování hesla počítače (v našem příkladu udělujeme toto právo stejné skupině AdmPwd).

Kromě toho můžete zvláštní skupině uživatelů dát právo na resetování hesla počítače (v našem příkladu udělujeme toto právo stejné skupině AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Konfigurace zásad skupiny LAPS

Dále je třeba vytvořit nový objekt GPO (skupinová politika) a přiřadit jej OU, který obsahuje počítače, na kterých budete spravovat hesla správce.

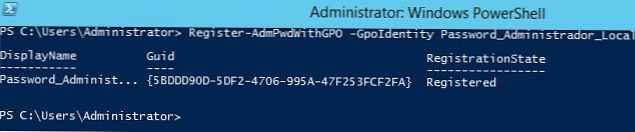

Pro snadnější správu můžete zkopírovat soubory LAPS pro správu (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx a% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) do centrálního úložiště GPO. - \\winitpro.ru\ Sysvol\ Zásady\ PolicyDefinition.Vytvořte zásadu s názvem Password_Administrador_Local pomocí následujícího příkazu:

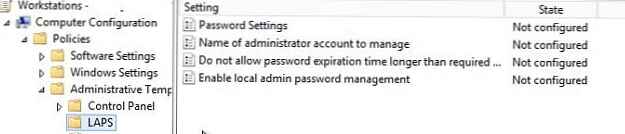

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local V konzole pro správu zásad domény (gpmc.msc) otevřete tuto zásadu pro úpravy a přejděte do části GPO :: Konfigurace počítače -> Šablony pro správu -> LAPS.

V konzole pro správu zásad domény (gpmc.msc) otevřete tuto zásadu pro úpravy a přejděte do části GPO :: Konfigurace počítače -> Šablony pro správu -> LAPS.

Jak vidíte, existují 4 vlastní nastavení zásad. Nakonfigurujte je následujícím způsobem:

Jak vidíte, existují 4 vlastní nastavení zásad. Nakonfigurujte je následujícím způsobem:

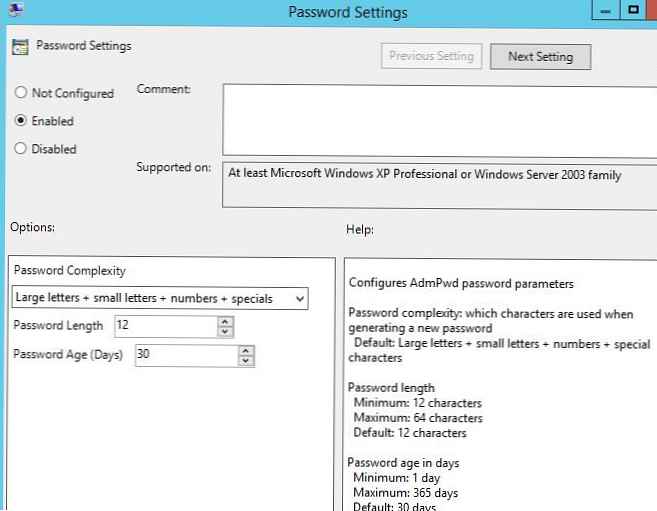

- Povolte správu hesla místního správce: Povoleno (povolit zásady správy hesel LAPS);

- Nastavení hesla: Povoleno - složitost hesla je nastavena v zásadě, její délka a frekvence změn (podobné zásadám domény pro uživatelská hesla);

- Složitost: Velká písmena, malá písmena, čísla, speciály

- Délka: 12 znaků

- Věk: 30 dní

- Název účtu správce, který chcete spravovat: Není nakonfigurováno (Toto je název účtu správce, jehož heslo se změní. Ve výchozím nastavení se změní heslo pro vestavěného správce se SID-500);

- Nedovolte vypršení platnosti hesla déle, než vyžaduje politika: Povoleno

Přiřazení hesla_Administrador_Local policy na OU u počítačů (Stolní počítače).

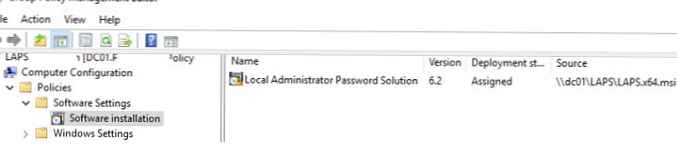

Nainstalujte LAPS na klientské počítače pomocí GPO

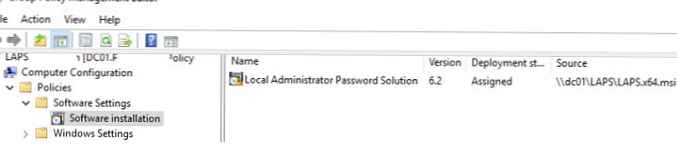

Po nastavení GPO musíte nainstalovat klientskou část LAPS na počítače v doméně. Klienta LAPS můžete nainstalovat různými způsoby: ručně, prostřednictvím úlohy SCCM, přihlašovacího skriptu atd. V našem příkladu nainstalujeme soubor msi pomocí schopnosti instalovat balíčky msi prostřednictvím skupinových zásad (GPSI).

- Vytvořte sdílenou složku v síťovém adresáři (nebo ve složce SYSVOL v řadiči domény), do které chcete zkopírovat soubory msi distribuce LAPS;

- Vytvořte nový GPO a pod Konfigurace počítače -> Zásady -> Nastavení softwaru -> Instalace softwaru vytvořit úlohu pro instalaci balíčku MSI LAPS.

Zbývá přiřadit zásadu požadovanému OU a po restartu by měl být klient LAPS nainstalován na všech počítačích v cílovém OU..

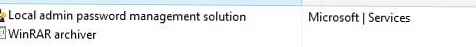

Ověřte, zda se v seznamu nainstalovaných programů v Ovládacích panelech (Programy a funkce) zobrazuje položka „Řešení správy místních hesel pro správce“..

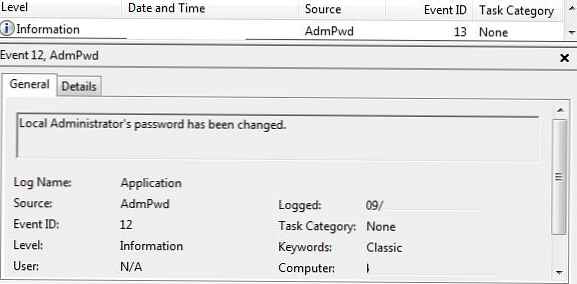

Když obslužný program LAPS změní heslo místního správce, zaznamená se tento záznam do protokolu aplikací (ID události: 12, Zdroj: AdmPwd)..

Když obslužný program LAPS změní heslo místního správce, zaznamená se tento záznam do protokolu aplikací (ID události: 12, Zdroj: AdmPwd)..

Je také zaznamenána událost s uložením hesla v atributu AD (ID události: 13, Zdroj: AdmPwd).

Je také zaznamenána událost s uložením hesla v atributu AD (ID události: 13, Zdroj: AdmPwd).

Takto vypadají nové atributy počítače v AD.

Takto vypadají nové atributy počítače v AD.

Pomocí nástroje LAPS k zobrazení hesla správce

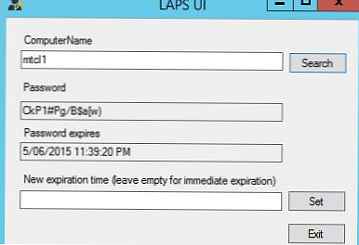

V počítačích administrátorů musí být nainstalován grafický nástroj AdmPwd UI pro prohlížení hesel LAPS.

Spusťte obslužný program, zadejte název počítače (do pole název_počítače) a mělo by se zobrazit aktuální heslo správce místního počítače a datum vypršení platnosti.

Spusťte obslužný program, zadejte název počítače (do pole název_počítače) a mělo by se zobrazit aktuální heslo správce místního počítače a datum vypršení platnosti.

Datum vypršení platnosti hesla lze nastavit ručně, nebo můžete nechat pole data prázdné a stisknout tlačítko Nastavit (to znamená, že platnost hesla vypršela).

Heslo lze také získat pomocí PowerShell:

Import-modul AdmPwd.PS

Get-AdmPwdPassword -ComputerName

Pokud si myslíte, že jsou hesla místních správců na všech počítačích v určité OU ohrožena, můžete vygenerovat nová hesla pro všechny počítače v OU jedním příkazem. K tomu potřebujeme rutinu Get-ADComputer:

Get-ADComputer -Filter * -SearchBase “OU = Počítače, DC = MSK, DC = winitpro, DC = en” | Reset-AdmPwdPassword -ComputerName $ _. Name

Podobně můžete uvést aktuální hesla pro všechny počítače v OU:

Get-ADComputer -Filter * -SearchBase “OU = Počítače, DC = MSK, DC = winitpro, DC = en” | Get-AdmPwdPassword -ComputerName $ _. Name

LAPS lze doporučit jako pohodlné řešení pro organizaci zabezpečeného systému správy hesel v doménách počítačů s podrobnou kontrolou přístupu k heslům pro počítače z různých organizačních jednotek. Hesla jsou uložena v atributech služby Active Directory v čistém textu, ale vestavěné nástroje služby AD k nim mohou spolehlivě omezit přístup..

Doporučujeme také si přečíst článek Zabezpečení účtů správce v síti Windows.