V předchozím článku jsme popsali postup pro resetování hesla standardního účtu správce domény Active Directory (účet správce). Tento scénář funguje dobře ve standardním prostředí služby Active Directory, ale v některých doménách tento trik nemusí fungovat, protože při nasazení byly použity nejlepší postupy společnosti Microsoft pro zabezpečení infrastruktury AD. V reálných doménách AD lze k ochraně účtu správce domény použít následující strategie:

- Přejmenujte standardní účet Správce služby Active Directory

- Vytvořte si návnadový účet. Účet má sice jméno Administrator, ale nemá žádná zvýšená práva. Kromě toho můžete pomocí zásad auditu nakonfigurovat bezpečnostní služby tak, aby vás informovaly o autorizaci pomocí tohoto účtu

- Zakázání účtu správce a udělení oprávnění správce domény jinému účtu.

V tomto článku se pokusíme analyzovat zástupná řešení pro tyto strategie, které vám umožní objevit v AD všechny účty s právy správce domény.

V předchozím článku jsme tedy ukázali, jak vytvořením systémové služby v řadiči domény můžete resetovat heslo správce domény. Tento příkaz při načítání DC obnoví heslo účtu správce domény (správce domény) na P @ ssw0rd.

sc create ResetADPass binPath = "% ComSpec% / k správce čistého uživatele P @ ssw0rd" start = auto

Co mám dělat, když se nemohu přihlásit pod tímto účtem? Při nasazení domény byla s největší pravděpodobností chráněna jednou z výše uvedených metod.

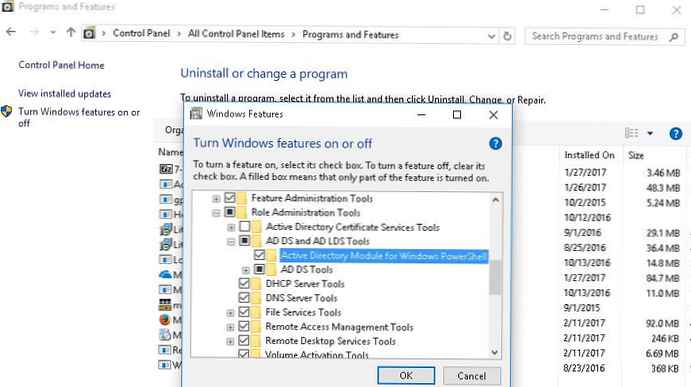

Připojte odpojenou databázi Active Directory

Zkusme z databáze AD extrahovat informace o správcích skutečné domény. Chcete-li to provést, spusťte do režimu DSRM, ve kterém je databáze Active Directory (ntds.dit) ve stavu zakázán. Abychom dále získali přístup k informacím v ní uloženým, musíme tuto databázi lokálně připojit.

Spusťte dvě příkazové řádky: v prvním spustíme proces dsamain.exe, ve druhém zadáme interaktivní příkazy.

Tip. Při práci na Server Core lze druhý příkazový řádek otevřít spuštěním příkazu v původním cmd:

začátek cmd

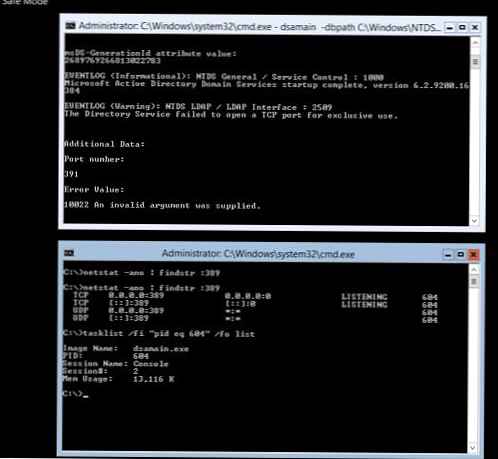

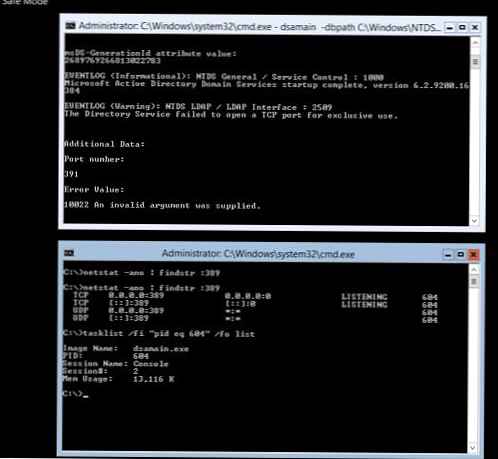

Před spuštěním obslužného programu dsamain.exe se ujistěte, že ostatní služby a procesy aktuálně nepoužívají port 389. Můžete to provést příkazem:

netstat -ano | findstr: 389

V případě, že tým nic nevrátil - vše je v pořádku, pokračujte (pokud jste se vrátili, musíte najít a deaktivovat nalezený proces).

Nástroj dsamain.exe vám umožňuje připojit databázi AD a provádět k ní různé dotazy LDAP (ve skutečnosti vám umožňuje uspořádat samostatný server LDAP). Obslužný program začíná následujícími parametry:

- dbpath - nastaví cestu k souboru ntds.dit.

- allowNonAdminAccess - Umožňuje dotazy LDAP do databáze AD pod místním účtem (ve výchozím nastavení je přístup povolen pouze členům skupin Domain Admins a Enterprise Admins).

- ldapPort - umožňuje určit port LDAP. Použijeme standardní port LDAP - 389.

Připojte základnu AD příkazem:

dsamain -dbpath C: \ Windows \ NTDS \ ntds.dit -allowNonAdminAccess -ldapPort 389

Ujistěte se, že proces dsamain.exe běží a poslouchá na portu 389. Chcete-li to provést, na druhém příkazovém řádku spusťte příkaz:

netstat -ano | findstr: 389TCP 0.0.0.0 Opinion89 0.0.0.0:07 LISTENING 614

TCP [::]: 389 [::]: 0 LISTENING 614

TCP 0.0.0.0 Opinion89 *: * 614

TCP [::]: 389 *: * 614

Dostáváme proces s ID procesu 614 k poslechu na portu TCP 389.

Zkontrolujte, zda je proces s PID 604 procesem dsamain.exe:

seznam úkolů / fi "pid eq 614" / pro seznamNázev obrázku: dsamain.exe

PID: 614

Název relace: Konzola

Session #: 2

Použití paměti: 11 316 K

Nyní, když je připojena základna AD, můžeme k ní přistupovat pomocí nástrojů ds * (dsget, dsquery atd.). Podívejme se na všechny tři možnosti, jak skrýt účet správce domény..

Přejmenovaný účet správce domény

Jak zjistím, zda byl přejmenován standardní účet správce služby Active Directory?

Standardní správce AD má známý SID, jehož formát je S-1-5-21- [doménové ID] -500, v tomto pořadí, takže v doméně stačí najít objekt s takovým SID. Na druhém příkazovém řádku spusťte příkaz:

dsquery user -s localhost | dsget user -s localhost -samid -sid | findstr / c: "- 500"itpro S-1-5-21-2292496274-2043586872-6449473370-500

V tomto případě je vidět, že účet správce byl přejmenován na itpro.

Můžete také obnovit heslo pro tento účet pomocí speciální služby:

sc create ResetPW binPath = "% ComSpec% / k net user itpro P @ ssw0rd" start = auto

Nyní můžete odpojit databázi AD (zastavení procesu dsamain.exe pomocí Ctrl + C). Ujistěte se, že příkaz vrátil řetězec

Služby Active Directory Domain Services byly úspěšně ukončenyFalešný účet správce AD

Jak zjistit, že standardní správce služby Active Directory nemá potřebná práva? Je to velmi jednoduché. Známe DN (rozlišující název) účtu správce, můžeme získat seznam skupin, ve kterých se skládá:

dsget user "CN = Administrator, CN = Users, DC = winitpro, DC = en" -s localhost - člen -expand"CN = Uživatelé domény, CN = Uživatelé, DC = winitpro, DC = ru"

"CN = Users, CN = Builtin, DC = winitpro, DC = ru"

Jak vidíte, tento účet není členem skupiny Domain Admins a není vhodný pro naše účely. Následující technika vám pomůže najít „skutečné“ administrátory.

Alternativní správce domény

Zkusme zjistit, jak získat seznam účtů, které mají práva správce domény. Nejprve se pokusíme rekurzivně uvést všechny členy skupiny Administrators (včetně členů skupin Domain Admins a Enterprise Admins)..

dsquery group -s localhost -samid "správci" | dsget group -s localhost -members -expand"CN = Domain Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Administrator, CN = Users, DC = winitpro, DC = ru"

"CN = itpro, CN = Users, DC = winitpro, DC = ru"

Jak vidíte, účty Administrator a itpro mají administrátorská práva. Zkontrolujte stav účtu správce:

uživatel dsget "CN = Administrator, CN = Users, DC = winitpro, DC = en" -s localhost -samid -sid -disabledsamid sid zakázán

Správce S-1-5-21-2092397264-2003686862-3249677370-500 ano

Jak vidíte, je zakázáno.

Nyní zkontrolujte stav účtu itpro:

uživatel dsget "CN = itpro, CN = Users, DC = winitpro, DC = ru" -s localhost -samid -sid -disabledsamid sid zakázán

itpro S-1-5-21-2092397264-2003686862-3249677370-1107 ne

dsget uspěl

Tento účet je aktivní. Zkontrolujte, ve kterých skupinách se skládá:

uživatel dsget "CN = itpro, CN = Users, DC = winitpro, DC = en" -s localhost - člen -expand"CN = Majitelé skupinových zásad, CN = Uživatelé, DC = winitpro, DC = ru"

"CN = Domain Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Schema Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Uživatelé domény, CN = Uživatelé, DC = winitpro, DC = ru"

"CN = Odepřená skupina pro replikaci hesel RODC, CN = Uživatelé, DC = winitpro, DC = en"

"CN = Administrators, CN = Builtin, DC = winitpro, DC = en"

"CN = Users, CN = Builtin, DC = winitpro, DC = ru"

Skvělé, má práva správce domény! Zbývá resetovat heslo účtu pomocí samid - itpro. To lze opět provést pomocí služby:

sc create ResetPW binPath = "% ComSpec% / k net user itpro PA $ w0rd94" start = auto

Nezapomeňte odpojit databázi AD a restartovat server.