Dříve či později se každý správce služby Active Directory potýká s potřebou auditovat změny ve službě Active Directory a tato otázka se může stát čím dál naléhavější, čím větší a složitější je struktura služby Active Directory a čím větší je seznam lidí, kterým jsou v určitém místě nebo kontejneru AD delegována práva správy. Správce (nebo specialista na zabezpečení informací) by se mohl zajímat o otázky jako:

- kdo vytvořil / smazal uživatele nebo skupinu AD

- kdo povolil / zablokoval uživatele

- ze které adresy bylo změněno / resetováno heslo uživatele domény

- kdo vytvořil / upravil skupinové zásady atd..

V rodině operačních systémů Windows existují vestavěné prostředky pro auditování změn v různých objektech, které, stejně jako mnoho jiných nastavení systému Windows, mají schopnost být řízeny pomocí skupinových zásad.

Poznámka:. Již jsme se dotkli tématu auditování systému Windows v článku: „Auditování přístupu k souborům a složkám v systému Windows 2008“Pojďme analyzovat konkrétní příklad metodiky umožňující audit změn v uživatelském nastavení a členství ve skupinách služby Active Directory (podle této techniky můžete povolit sledování dalších kategorií událostí).

Obsah:

- Pokročilé zásady auditu systému Windows

- Nastavení změn auditu účtů a skupin Active Directory

- Hlavní nevýhody integrovaného systému auditu systému Windows

Pokročilé zásady auditu systému Windows

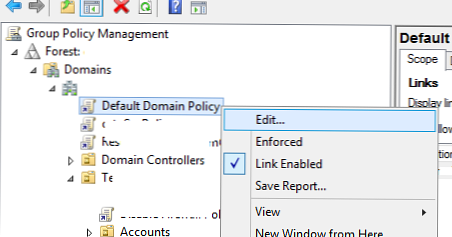

Vytvořte nový objekt zásad skupiny (Group Policy) s názvem Audit Changes in AD. Přejděte do editační sekce a rozbalte větev Konfigurace počítače> Zásady> Nastavení systému Windows> Nastavení zabezpečení> Pokročilá konfigurace auditu. Tato větev skupinových zásad obsahuje pokročilé zásady auditu, které lze aktivovat v rodině OS Windows pro sledování různých událostí. Ve Windows 7 a Windows Server 2008 R2 se počet událostí, u kterých můžete provádět audit, zvýší na 53. Těchto 53 zásad auditu (tzv. Zásady podrobného auditu) jsou ve větvi Nastavení zabezpečení \ Pokročilá konfigurace zásad auditu seskupené do 10 kategorií:

- Přihlášení k účtu - audit pověření, ověřovací služba Kerberos, operace lístků Kerberos a další přihlašovací události

- Správa účtu - sledování změn v uživatelských a počítačových účtech, jakož i informace o skupinách AD a jejich členství

- Podrobné sledování - audit aktivity jednotlivých aplikací (RPC, DPAPI)

- Přístup DS - Pokročilý audit změn v objektech AD DS (Active Directory Domain Services)

- Přihlášení / odhlášení - audit interaktivních a síťových pokusů o přihlášení k počítačům a doménovým serverům, jakož i zámků účtů

- Přístup k objektu - audit přístupu k různým objektům (jádro, souborový systém a sdílené složky, registr, certifikační služby atd.)

- Změna politiky - audit změn skupinových zásad

- Použití oprávnění - audit přístupových práv k různým kategoriím údajů

- Systém - změny v nastavení počítačů, které jsou z bezpečnostního hlediska potenciálně kritické

- Globální objekt AccessAuditing - umožňují správci vytvářet vlastní seznamy ACL, které sledují změny v registru a systému souborů u všech zájmových objektů

Přirozeně, aby nedošlo k přetížení systému zbytečnou prací a protokoly s nepotřebnými informacemi, doporučuje se používat pouze minimální nezbytnou sadu kontrolovaných parametrů..

Nastavení změn auditu účtů a skupin Active Directory

V tomto případě nás zajímá tato kategorie Správa účtu, umožnění auditu změn ve skupinách správy skupiny zabezpečení auditu a auditu uživatelských účtů (zásady Audit uživatelských účtů) Data zásad auditu aktivujeme nastavením sledování pouze úspěšných změn (Úspěch).

Zbývá propojit tuto zásadu s kontejnerem obsahujícím účty řadičů domény (ve výchozím nastavení se jedná o řadiče domény OU) a tuto zásadu použít (po čekání 90 minut nebo spuštěním příkazu gpupdate / force).

Po použití této zásady budou informace o všech změnách v uživatelských účtech a členství ve skupinách zaznamenány do řadičů domény v protokolu zabezpečení. Následující obrázek ukazuje událost a stanoví okamžik, kdy byl uživatel odstraněn ze skupin služby Active Directory (v případě, že uvidíte, kdo, kdy a komu byl ze skupiny odebrán).

Protokol standardně zobrazuje všechny protokolované události zabezpečení. Pro zjednodušení vyhledávání požadované události lze protokol filtrovat podle konkrétního ID události. V případě, že nás zajímají pouze události, například přepínání uživatelského hesla v doméně, musíte filtr povolit pomocí ID 4724.

Následuje seznam některých ID událostí, které budete možná muset vyhledat a filtrovat v protokolu Security Practice:

ID události v kontextu skupinových změn AD:

4727: Byla vytvořena globální skupina podporující zabezpečení.

4728: Člen byl přidán do globální skupiny podporující zabezpečení.

4729: Člen byl odebrán z globální skupiny podporující zabezpečení.

4730: Byla odstraněna globální skupina podporující zabezpečení.

4731: Byla vytvořena lokální skupina s povoleným zabezpečením.

4732: Člen byl přidán do místní zabezpečené skupiny.

4733: Člen byl odebrán z místní zabezpečené skupiny.

4734: Místní skupina s povoleným zabezpečením byla odstraněna.

4735: Místní skupina s povoleným zabezpečením byla změněna.

4737: Byla změněna globální skupina podporující zabezpečení.

4754: Byla vytvořena univerzální skupina podporující zabezpečení.

4755: Byla změněna univerzální skupina podporující zabezpečení.

4756: Člen byl přidán do univerzální skupiny s povoleným zabezpečením.

4757: Člen byl odebrán z univerzální skupiny s povoleným zabezpečením.

4758: Byla odstraněna univerzální skupina s povoleným zabezpečením.

4764: Typ skupiny byl změněn.

ID události v souvislosti se změnami uživatelských účtů v roce 2007 AD:

4720: Byl vytvořen uživatelský účet.

4722: Byl povolen uživatelský účet.

4723: Byl proveden pokus o změnu hesla účtu.

4724: Byl proveden pokus o resetování hesla účtu.

4725: Uživatelský účet byl deaktivován.

4726: Uživatelský účet byl smazán.

4738: Uživatelský účet byl změněn.

4740: Uživatelský účet byl zablokován.

4765: Historie SID byla přidána k účtu.

4766: Pokus o přidání historie SID k účtu selhal.

4767: Uživatelský účet byl odemčen.

4780: ACL byl nastaven na účty, které jsou členy skupin administrátorů.

4781: Název účtu byl změněn:

4794: Byl proveden pokus o nastavení režimu obnovení adresářových služeb.

5376: Pověření Credential Manager byla zálohována.

5377: Pověření Credential Manager byla obnovena ze zálohy.

Hlavní nevýhody integrovaného systému auditu systému Windows

Standardní prostředky pro prohlížení a analýzu protokolů v systému Windows však mají určité nevýhody..

Konzola Prohlížeč událostí přirozeně poskytuje pouze základní funkce pro prohlížení a vyhledávání informací o určitých událostech v systému a neznamená možnost komplexního zpracování, seskupování a agregace informací. Ve skutečnosti je tento úkol zcela závislý na schopnosti a úrovni školení správce systému nebo bezpečnostního technika, který pomocí různých skriptů (například powerhell nebo vbs) nebo kancelářských nástrojů může vyvinout svůj vlastní systém pro import a prohledávání protokolů.

Nezapomeňte také, že pomocí vestavěných nástrojů systému Windows je obtížné kombinovat protokoly z různých řadičů domény (samozřejmě můžete použít možnost přesměrování protokolů na Windows, ale tento nástroj také není dostatečně flexibilní), takže budete muset hledat požadovanou událost na všech řadičích domény (v velké sítě, je to velmi drahé).

Při organizaci systému pro auditování změn AD pomocí běžných nástrojů Windows je třeba vzít v úvahu, že do systémového protokolu je zapsáno velké množství událostí (často zbytečných), což vede k jeho rychlému vyplnění a přepsání. Aby bylo možné pracovat s archivem událostí, je nutné zvýšit maximální velikost protokolu a zakázat přepisování, jakož i vyvinout strategii pro import a čištění protokolů..

Z těchto důvodů je vhodnější použít softwarové balíčky třetích stran pro audit změn AD ve velkých a distribuovaných systémech. V poslední době například výrobky jako NetWrix Active Directory Change Reportér nebo ChangeAuditor pro Active Directory.