Zvažte postup pro centrální instalaci certifikátu v počítačích s doménou a jeho přidání do seznamu důvěryhodných kořenových certifikátů pomocí skupinových zásad. Po distribuci certifikátu budou všechna klientská zařízení důvěřovat službám, které jsou tímto certifikátem podepsány. V našem případě distribuujeme self-signed certifikát SSL Exchange (role Active Directory Certificate Services v doméně není nasazena) do počítačů uživatelů ve službě Active Directory.

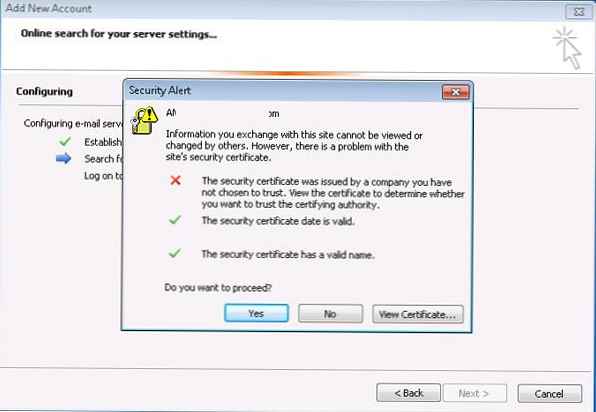

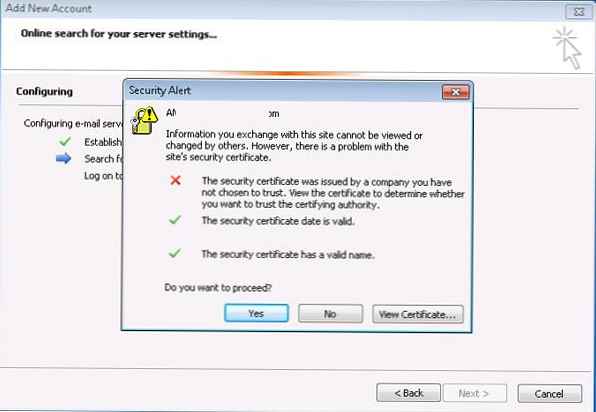

Pokud pro svůj server Exchange používáte certifikát SSL s vlastním podpisem, objeví se u klientů při prvním spuštění aplikace Outlook zpráva, že certifikát není důvěryhodný a není bezpečné jej používat..

Chcete-li toto varování odebrat, musíte přidat certifikát Exchange do seznamu důvěryhodných certifikátů systému v počítači uživatele. To lze provést ručně (nebo integrací certifikátu do podnikového obrazu OS), ale je mnohem jednodušší a efektivnější automaticky distribuovat certifikát pomocí funkcí zásad skupiny (GPO). Při použití takového schématu distribuce certifikátů budou všechny potřebné certifikáty nainstalovány automaticky na všechny staré i nové doménové počítače.

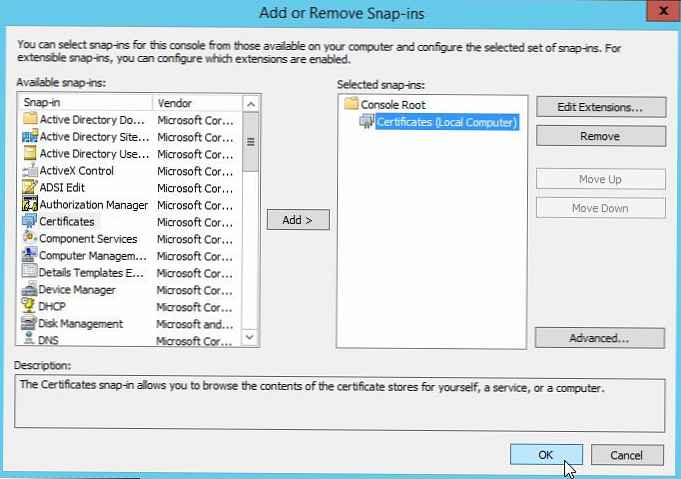

Nejprve potřebujeme exportovat certifikát podepsaný uživatelem z našeho serveru Exchange. Chcete-li to provést, otevřete konzolu na serveru mmc.exe a přidejte k němu snap Certifikáty (pro místní počítač).

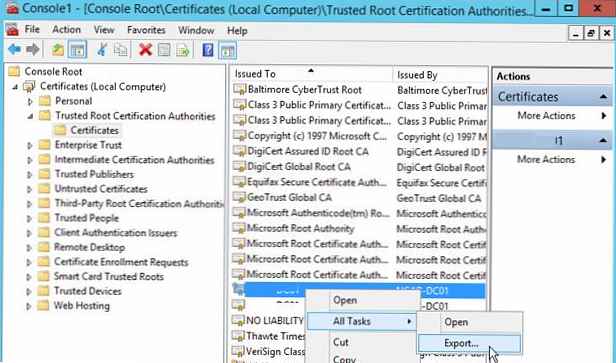

Přejděte do sekce Certifikáty (místní počítač) -> Důvěryhodné kořenové certifikační úřady -> Certifikáty.

V pravé části vyhledejte svůj Exchange certifikát a vyberte Všechny Úkoly ->Exportovat.

V průvodci exportem vyberte formát DER kódovaný binární X.509 (.CER) a zadejte cestu k souboru certifikátu.

V průvodci exportem vyberte formát DER kódovaný binární X.509 (.CER) a zadejte cestu k souboru certifikátu.

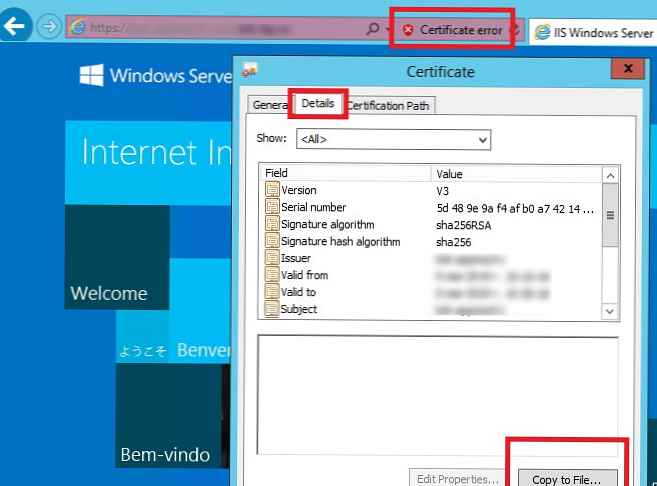

Můžete také získat SSL certifikát HTTPS webu a uložit jej do souboru CER z PowerShell pomocí metody WebRequest:

$ webRequest = [Net.WebRequest] :: Create ("https: // your-excha-cas-url")

zkuste $ webRequest.GetResponse () chytit

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Certificates.X509ContentType] :: Cert)

set-content - hodnota $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Takže jste exportovali certifikát SSL SSL do souboru CER. Je třeba umístit certifikát do síťového adresáře, do kterého by měli mít všichni uživatelé přístup pro čtení (přístup do adresáře můžete omezit pomocí oprávnění NTFS nebo jej případně skrýt pomocí ABE). Například nechte cestu k souboru certifikátu takto: \\ msk-fs01 \ GroupPolicy $ \ Certificates.

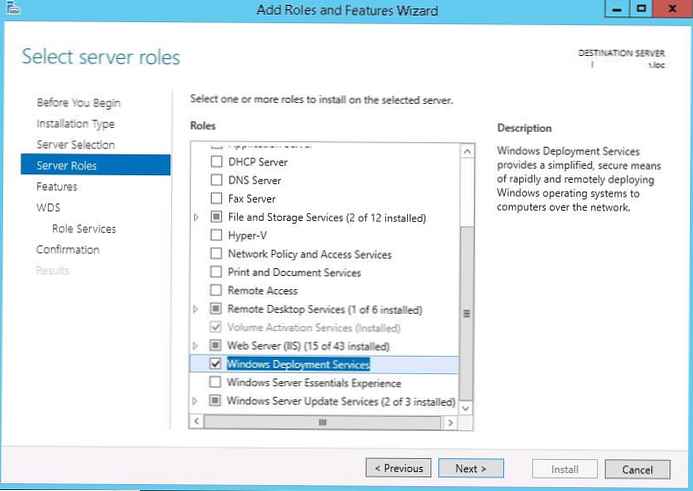

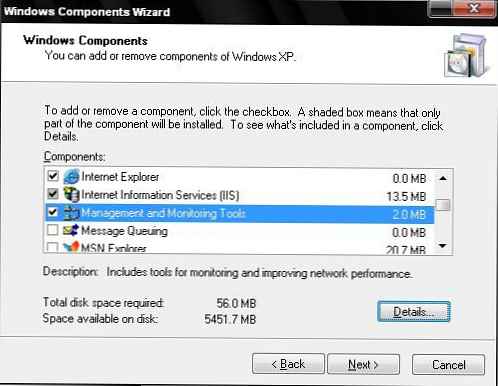

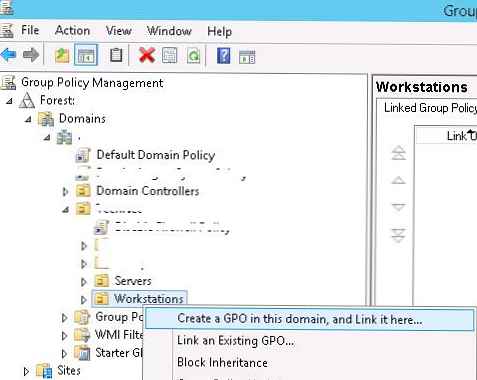

Pojďme k vytvoření zásady distribuce certifikátů. Chcete-li to provést, otevřete konzolu pro správu zásad domény Skupina Zásady Řízení (gpmc.msc). Chcete-li vytvořit novou zásadu, vyberte organizační jednotku, na kterou bude působit (v našem příkladu jde o organizační jednotku s počítači, protože nechceme nainstalovat certifikát na servery a technologické systémy) a vyberte v kontextové nabídce. Vytvořit a GPO v toto doména a Odkaz to zde...

Zadejte název zásady (Nainstalovat-Výměna-Cert) a přejděte do režimu úprav.

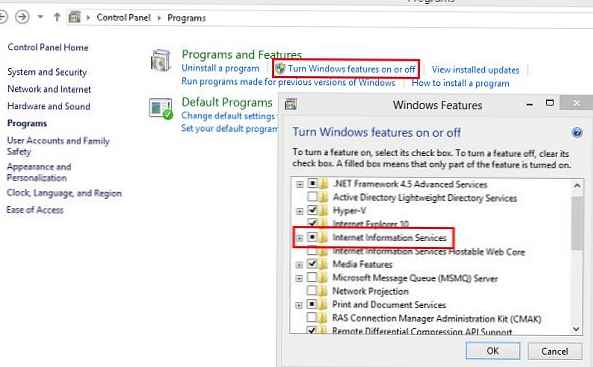

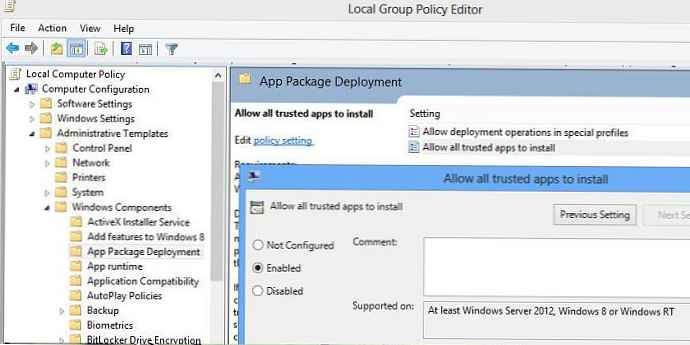

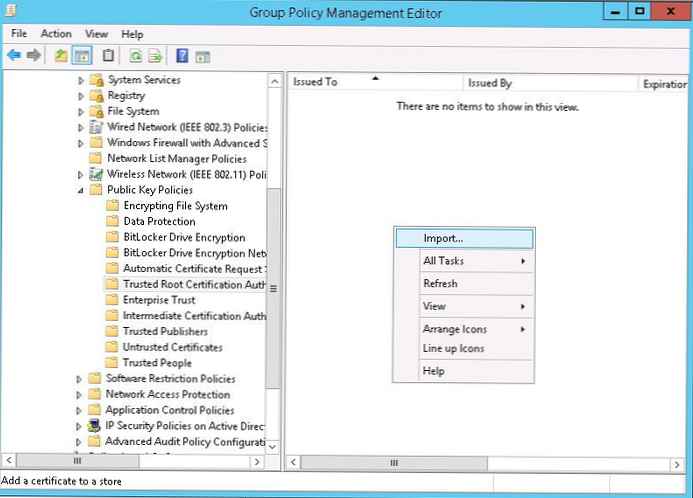

V editoru GPO přejděte do části Computer Konfigurace -> Zásady -> Windows Nastavení -> Zabezpečení Nastavení -> Veřejné Klíč Zásady -> Důvěryhodné Kořen Certifikace Úřady (Konfigurace počítače -> Konfigurace Windows -> Nastavení zabezpečení -> Zásady veřejných klíčů -> Důvěryhodné kořenové certifikační autority).

V levé části okna editoru GPO klikněte na RMB a vyberte položku nabídky Importovat.

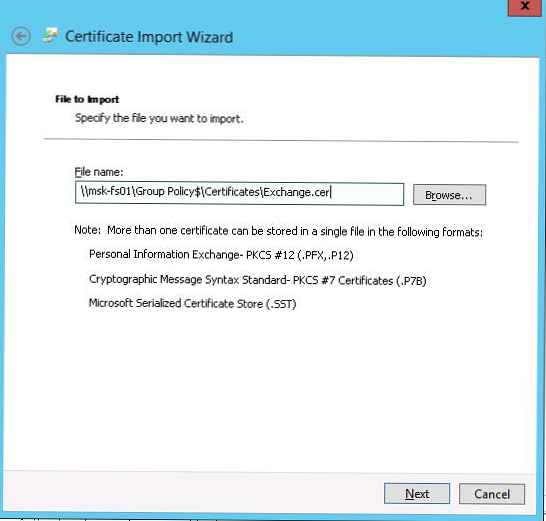

Zadejte cestu k importovanému souboru certifikátů, který jsme umístili do síťového adresáře.

Zadejte cestu k importovanému souboru certifikátů, který jsme umístili do síťového adresáře.

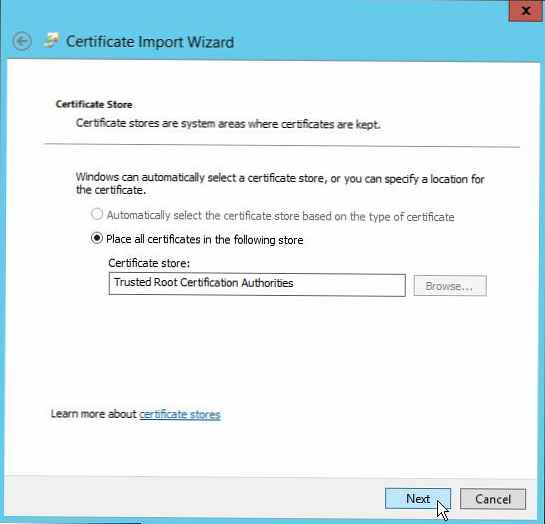

V odpovídajícím kroku průvodce (Umístěte všechny certifikáty do následujícího úložiště) nezapomeňte uvést, že certifikát by měl být umístěn v sekci Důvěryhodné Kořen Certifikace Úřady (Důvěryhodné kořenové certifikační úřady).

Byla vytvořena zásada distribuce certifikátů. Je možné přesněji zacílit (cílit) politiku na klienty pomocí filtrování zabezpečení (viz níže) nebo filtrování WMI GPO.

Byla vytvořena zásada distribuce certifikátů. Je možné přesněji zacílit (cílit) politiku na klienty pomocí filtrování zabezpečení (viz níže) nebo filtrování WMI GPO.

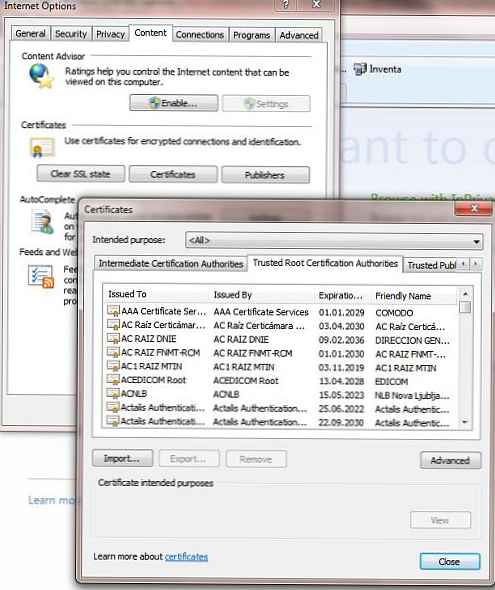

Otestujte zásadu provedením aktualizace zásad na klientovi pomocí příkazu (gpupdate / force) Ověřte, zda se váš certifikát objeví v seznamu důvěryhodných certifikátů. To lze provést v modulu snap-in Správa certifikátů (Důvěryhodné kořenové certifikační autority -> Certifikáty) nebo v nastavení aplikace Internet Explorer (Možnosti Internetu -> Obsah -> Certifikáty-> Důvěryhodné kořenové certifikační autority nebo Možnosti Internetu -> Obsah -> Certifikáty -> Důvěryhodné kořeny certifikační autority).

Můžete si ověřit, že v prohlížeči při otevření webu HTTPS (v našem příkladu je to Exchange OWA) se již nebude zobrazovat varování o nedůvěryhodném certifikátu SSL. Při konfiguraci aplikace Outlook na poštovním serveru Exchnage (v aplikaci Outlook 2016 je ruční konfigurace poštovního serveru možná pouze prostřednictvím registru) se v programu přestane zobrazovat varovné okno o nedůvěryhodném certifikátu..

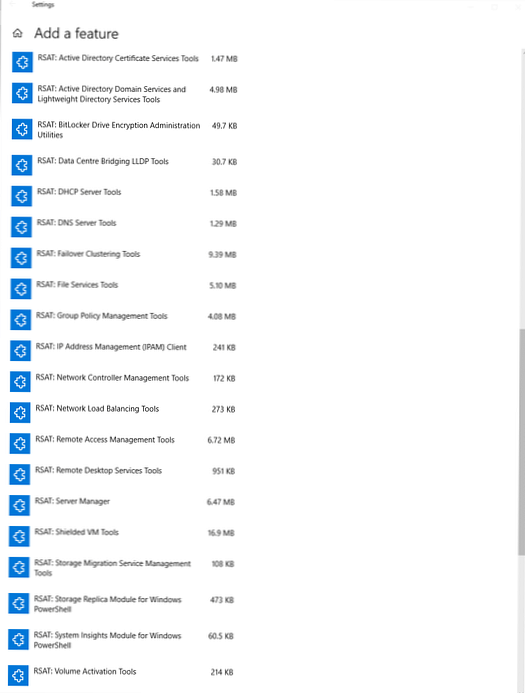

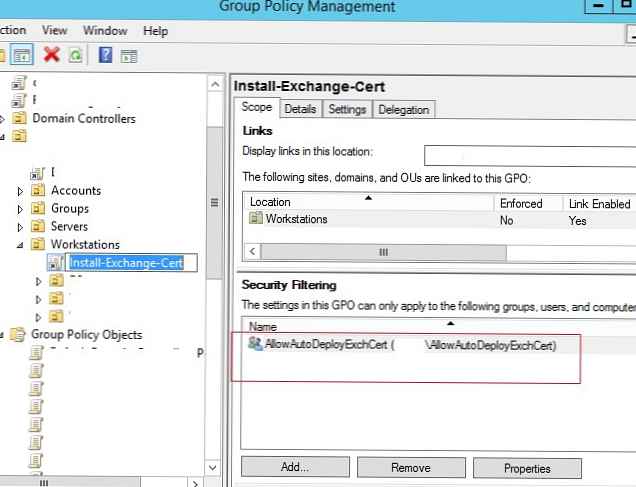

Pokud chcete, aby zásady distribuce certifikátů byly použity pouze pro počítače (uživatele) v konkrétní skupině zabezpečení, vyberte v konzole Správa zásad skupiny zásadu Install-Exchange-Cert. Tab Oblast působnosti v sekci Zabezpečení Filtrování smazat skupinu Ověřeno Uživatelé a přidejte skupinu zabezpečení (např. AllowAutoDeployExchCert). Pokud propojíte tuto zásadu s kořenem domény, bude váš certifikát automaticky distribuován do všech počítačů přidaných do skupiny zabezpečení.

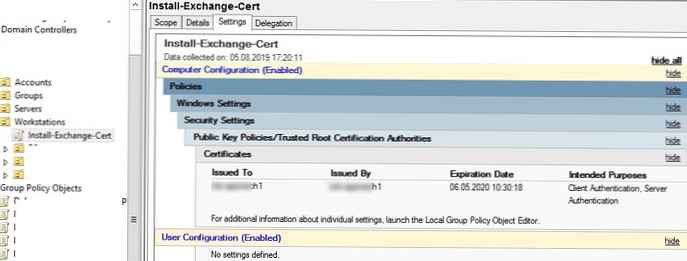

S jednou zásadou můžete distribuovat několik klientských SSL certifikátů najednou. Další informace o certifikátech distribuovaných vaší zásadou naleznete v konzole GPMC na kartě Nastavení. Jak vidíte, zobrazí se pole certifikátů Vydáno do, Vydáno podle, Datum expirace a Zamýšlené účely..

Pokud počítače nemají přístup k internetu, můžete tímto způsobem distribuovat důvěryhodné kořenové certifikáty do všech zařízení v doméně. Existuje však snazší a správnější způsob obnovení kořenových a zrušených certifikátů v izolovaných doménách.

Nastavili jste tedy zásadu automatické distribuce certifikátu do všech počítačů v doméně (do konkrétní organizační jednotky nebo skupiny zabezpečení domény). Certifikát bude automaticky nainstalován na všech nových počítačích, aniž by bylo nutné provádět žádné ruční zásahy ze služeb technické podpory (z bezpečnostních důvodů je vhodné pravidelně kontrolovat seznamy důvěryhodných certifikátů na klientech, zda neobsahují falešné a zrušené certifikáty).