V tomto článku jsem se pokusil shromáždit základní organizační a technická pravidla pro používání účtů správce v organizaci zaměřené na zlepšení zabezpečení v doméně Windows. Použití těchto doporučení výrazně zvýší ochranu doménových počítačů služby Active Directory před útoky podobnými letním incidentům s renomovaným softwarem Petya. Jednou z technik pro distribuci mezi doménovými počítači (kromě zranitelnosti v SMBv1) byl vzdálený přístup pomocí pověření správce získaných z paměti (pomocí nástroje podobného Mimikatz). Možná jsou některá doporučení kontroverzní nebo nepoužitelná v konkrétních případech, ale přesto je musíte usilovat o ně..

V předchozím článku jsme tedy zkoumali základní metody ochrany proti extrahování hesel z paměti pomocí Mimikatz. Všechna tato technická opatření však mohou být zbytečná, pokud se v doméně Windows nepoužijí základní pravidla pro zabezpečení účtů pro správu..

Základní pravidlo použít - maximální omezení administrativních oprávnění, pro uživatele i administrátory. Je nutné usilovat o to, abychom uživatelům a skupinám podpory poskytovali pouze ta práva, která jsou nezbytná pro každodenní úkoly.

Základní seznam pravidel:

- Účty správce domény / organizace by se měly používat pouze ke správě řadičů domény a domény. Tyto účty nelze použít k přístupu a správě pracovních stanic. Podobný požadavek by měl být stanoven pro účty správce serveru.

- U účtů správce domény je vhodné použít dvoufaktorové ověření

- Na jejich pracovních stanicích musí správci pracovat pod účty s právy běžného uživatele

- Chcete-li chránit privilegované účty (doména, Exchange, správci serverů), zvažte použití skupiny chráněných uživatelů (Chránění uživatelé)

- Zamezte použití depersonalizovaných obecných administrativních účtů. Všechny účty správce musí být personifikovány

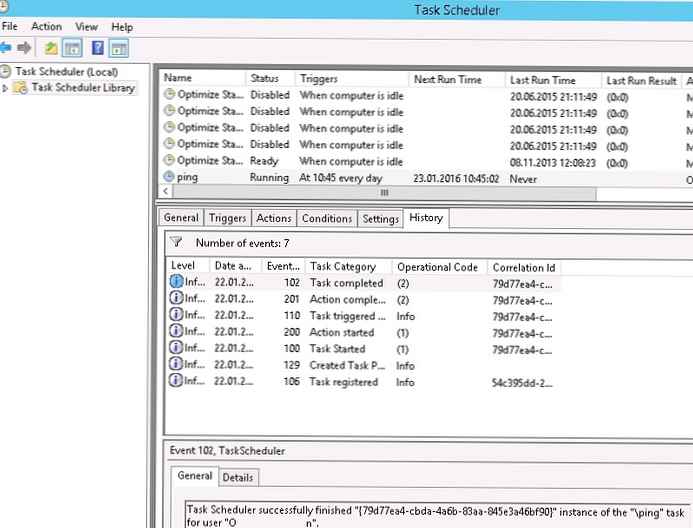

- Nemůžete spustit služby pod účty správce (a ještě více tak správce domény), je vhodné používat vyhrazené účty nebo účty spravovaných služeb .

- Zakázání uživatelů na základě práv místního správce

Je samozřejmé, že je nutné, aby politici zajistili dostatečnou délku a složitost hesla pro uživatele i administrátory a podmínky blokování. Mluvím o zásadách sekce Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Zásady účtu (viz článek https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Zásady hesla

- Zásady blokování účtu

Přísnější požadavky na délku a uloženou historii hesel pro administrátory můžete provést pomocí zásad jemných hesel.

Přísnější požadavky na délku a uloženou historii hesel pro administrátory můžete provést pomocí zásad jemných hesel.

Pokud jde o vestavěný účet v počítačích uživatelů. Na všech počítačích nelze použít stejná hesla místního správce. Je vhodné obecně deaktivovat (nebo alespoň přejmenovat) účet místního správce. Chcete-li pravidelně změnit heslo tohoto účtu na jedinečné v každém počítači v síti, můžete použít LAPS.

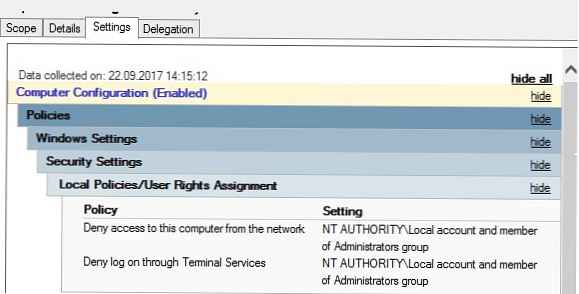

Síťový přístup pomocí místních účtů a vzdálené přihlášení RDP musí být skupinovými zásadami odepřen. Tyto zásady jsou v sekci. Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Přiřazení uživatelských práv.

- Odepřít přístup k tomuto počítači ze sítě - Odepřít přístup k tomuto počítači ze sítě

- Odepřít přihlášení prostřednictvím služby Vzdálená plocha - Odepřít přihlášení ke službě Vzdálená plocha

- Deny log dál jako a šarže zaměstnání - Odepřít přihlášení jako dávková úloha

- Deny log dál jako a služby - Odepřít přihlášení jako služba

Po ukončení administrativní relace (instalace softwaru, nastavení systému atd.) Je lepší restartovat počítač uživatele. A na serverech RDS vynutit pozastavení pozastavených relací pomocí zásad v této části Konfigurace počítače-> Zásady-> Šablony pro správu-> Součásti Windows-> Služby vzdálené plochy-> Hostitel relací vzdálené plochy-> Časové limity relace.

Po ukončení administrativní relace (instalace softwaru, nastavení systému atd.) Je lepší restartovat počítač uživatele. A na serverech RDS vynutit pozastavení pozastavených relací pomocí zásad v této části Konfigurace počítače-> Zásady-> Šablony pro správu-> Součásti Windows-> Služby vzdálené plochy-> Hostitel relací vzdálené plochy-> Časové limity relace.

V doméně se systémem Windows Server 2016 můžete pomocí nové funkce dočasného členství ve skupině dočasně udělit administrátorská práva.

V tomto textu jsem popsal pravidla priority, která vám pomohou zvýšit úroveň ochrany pro účty správce ve vaší doméně Windows. Tento článek samozřejmě netvrdí, že se jedná o plnohodnotného průvodce o ochraně a omezení práv administrátorských účtů, ale může se stát vaším výchozím bodem pro budování bezpečné infrastruktury. Pro další studium tématu doporučujeme začít studiem dokumentace společnosti Microsoft: Doporučené postupy pro zabezpečení služby Active Directory.