Kód pro odemknutí na webových stránkách Dr.Web, stejně jako ESET, nebyl nalezen. Nedávno se mi podařilo odstranit takový banner od přítele pomocí disku pro obnovení systému LiveCD ESET NOD32, ale v mém případě to nepomohlo. Dr.Web LiveCD se také pokusil. Hodiny jsem v BIOSu posunul o rok dopředu, banner nezmizel. Na různých fórech na Internetu se doporučuje opravit parametry UserInit a Shell ve větvi registru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Ale jak se tam dostanu? Používáte LiveCD? Téměř všechny disky LiveCD se nepřipojují k operačnímu systému a takové operace, jako je úprava registru, prohlížení spouštěcích objektů a protokoly událostí z takového disku, nejsou k dispozici nebo se mýlím.

Obecně existují informace o tom, jak odstranit banner na internetu, ale v zásadě není úplný a zdá se mi, že mnoho lidí tyto informace někde na svých stránkách zkopíruje a zveřejní, aby prostě existovaly, ale zeptejte se jich, jak to funguje pokrčil rameny. Myslím, že to není váš případ, ale obecně opravdu chci najít a odstranit virus sám, už mě unavuje přeinstalace systému. A poslední otázkou je, zda existuje zásadní rozdíl ve způsobech odstranění banneru ransomware v operačních systémech Windows XP a Windows 7.?

Sergey.

Jak odstranit banner

Přátelé přicházejí v mnoha dopisech a vybral jsem ty nejzajímavější. Mimochodem, pro ty, kteří se často potýkají s bannerem ransomware, existují tři nové články: Jak se zbavit banneru, popisuje také postupný způsob, jak odstranit skutečný banner, který se v poslední době objevuje, a další Jak odstranit banner z plochy, v něm odstraníme banner pomocí disku AntiWinLockerLiveCD. Velmi nedávno publikovaný článek - Jak zaručit, že Windows nebudou napadeny virem při surfování po internetu, i když nemáte antivir a vše je zdarma!

Existuje několik způsobů, jak vám pomoci zbavit se viru, nazývá se také Trojan.Winlock, ale pokud jste začínající uživatel, budou všechny tyto metody vyžadovat trpělivost, vytrvalost a pochopení, že váš protivník je vážný, pokud se nebojíte, pojďme začít.

- Tento článek se ukázal být dlouhý, ale vše, co bylo řečeno, opravdu funguje jak v operačním systému Windows 7, tak v systému Windows XP, pokud je někde nějaký rozdíl, určitě tento bod označím. Znát nejdůležitější věc, odebrat banner a návrat operačního systému je rychlý, není to vždy možné, ale je zbytečné vkládat peníze do účtu ransomware, neobdržíte žádný odblokovací kód, takže existuje motivace k boji o váš systém.

- Přátelé, v tomto článku budeme pracovat s prostředím pro zotavení Windows 7, nebo spíše s prostředím pro obnovu příkazového řádku. Dám vám potřebné příkazy, ale pokud je pro vás obtížné si je pamatovat, můžete vytvořit cheat sheet - textový soubor se seznamem nezbytných resuscitačních příkazů a otevřít jej přímo v prostředí pro obnovu. To výrazně usnadní vaši práci..

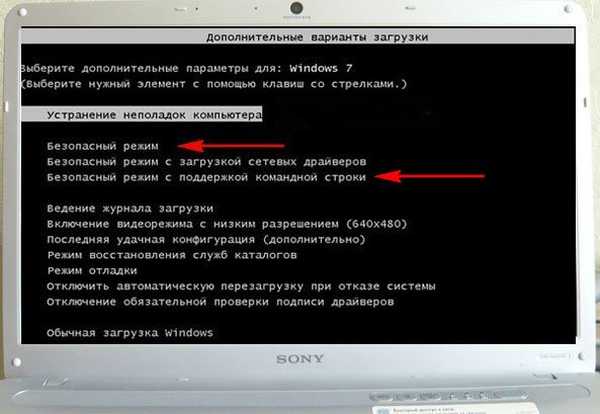

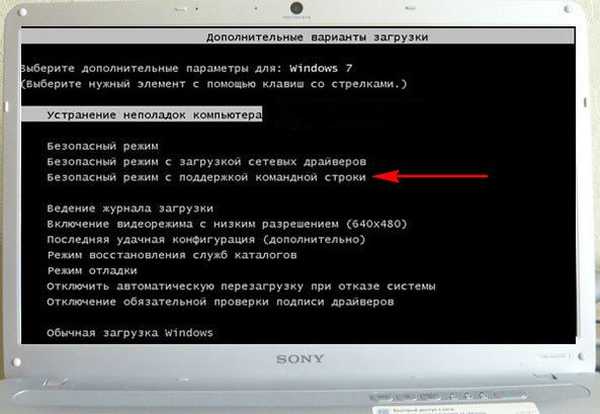

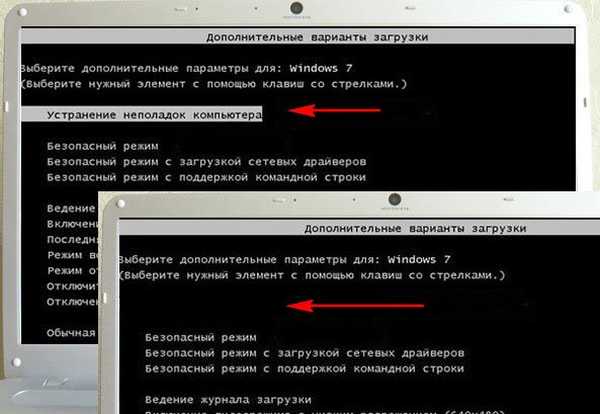

Začněme s nejjednoduššími a končíme s těžkými. Jak odstranit banner pomocí nouzového režimu. Pokud vaše surfování po internetu selhalo a nechtěně jste si sami nainstalovali škodlivý kód, musíte začít s nejjednodušší věcí - zkuste vstoupit do nouzového režimu (bohužel ve většině případů se vám to nepodaří, ale vyplatí se to vyzkoušet), ale určitě se budete moci přihlásit do nouzového režimu s podporou příkazového řádku (více šancí), musíte udělat totéž v obou režimech, pojďme analyzovat obě možnosti.

V počáteční fázi spouštění počítače stiskněte klávesu F-8 a poté vyberte Nouzový režim, pokud se vám podaří vstoupit, pak můžete říci, že máte velké štěstí a úkol je pro vás zjednodušený. První věcí, kterou je třeba vyzkoušet, je vrátit se zpět pomocí bodů obnovení. Kdo neví, jak používat obnovení systému, přečtěte si podrobně zde - body obnovení systému Windows 7. Pokud obnovení systému nefunguje, zkuste jiný.

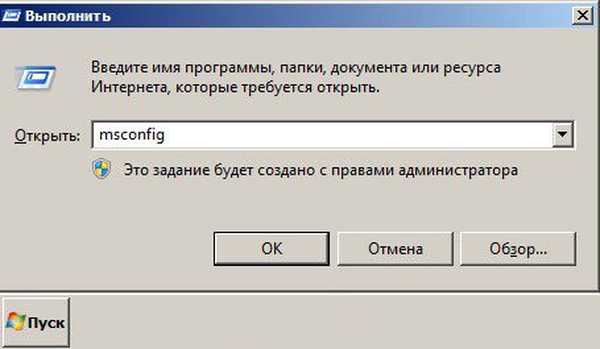

Do řádku Run zadejte msconfig,

Do řádku Run zadejte msconfig,

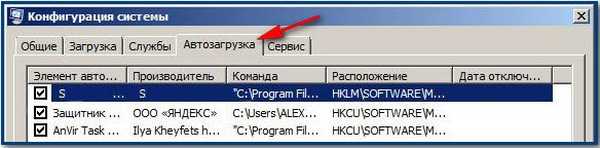

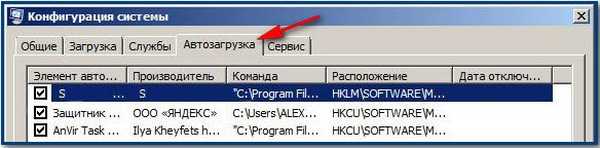

pak odeberte ze startu všechny neznámé programy tam zaregistrované, ale smažte vše.

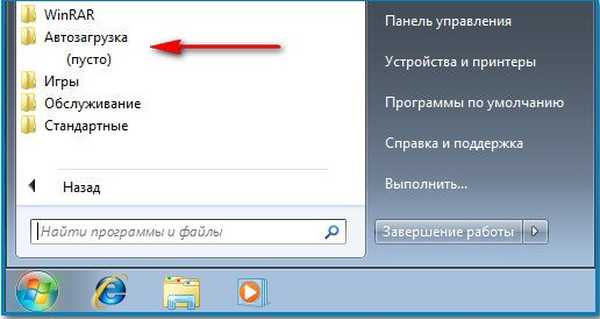

Ve složce Po spuštění byste také neměli mít nic, Start-> Všechny programy-> Po spuštění. Nebo se nachází na

C: \ Users \ Username \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Důležitá poznámka: Přátelé, v tomto článku se budete muset zabývat hlavně složkami, které mají skrytý atribut (například AppData atd.), Proto, jakmile se dostanete do nouzového režimu nebo nouzového režimu s podporou příkazového řádku, okamžitě zapněte zobrazení skrytých soubory a složky, jinak potřebné složky, ve kterých je virus skrytý, jednoduše neuvidíte. Je to velmi snadné..

Windows XP

Otevřete libovolnou složku a klikněte na nabídku „Nástroje“, vyberte „Možnosti složky“ a poté přejděte na kartu „Zobrazit“. Dále vyberte „Zobrazit skryté soubory a složky“ dole a klikněte na OK

Windows 7

Start-> Ovládací panely-> Zobrazit: Ikony malých kategorií-> Možnosti složky-> Zobrazit. V dolní části zaškrtněte políčko Zobrazit skryté soubory a složky..

Takže zpět k článku. Podíváme se na spouštěcí složku, neměli byste v ní nic mít.

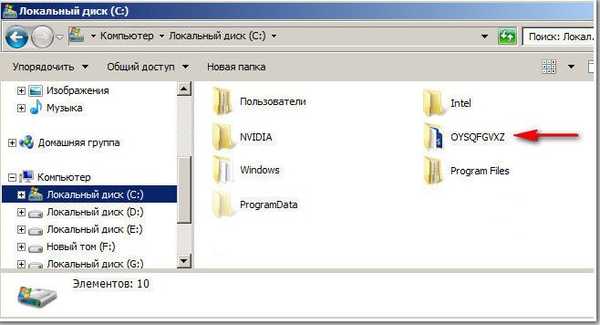

Ujistěte se, že v kořenovém adresáři jednotky nejsou žádné neznámé a podezřelé složky a soubory (C :), například s temným názvem OYSQFGVXZ.exe, pokud je potřebujete odstranit..

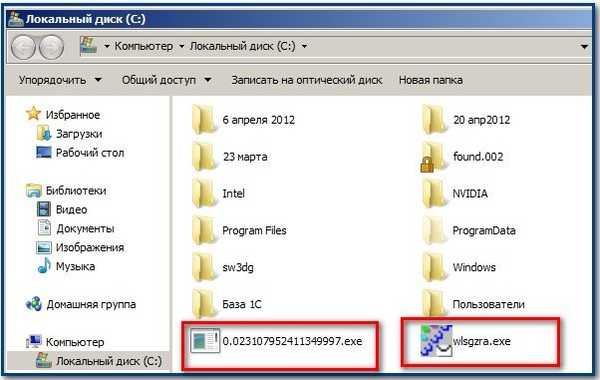

Nyní pozor: V systému Windows XP odstraňte podezřelé soubory (příklad je uveden výše na snímku obrazovky) s podivnými jmény a příponou .exe ze složek

Nyní pozor: V systému Windows XP odstraňte podezřelé soubory (příklad je uveden výše na snímku obrazovky) s podivnými jmény a příponou .exe ze složekC: \

C: \ Documents and Settings \ Username \ Application Data

C: \ Documents and Settings \ Username \ Local Settings

C: \ Documents and Settings \ Username \ Local Settings \ Temp - smažte vše odtud, jedná se o složku dočasných souborů.

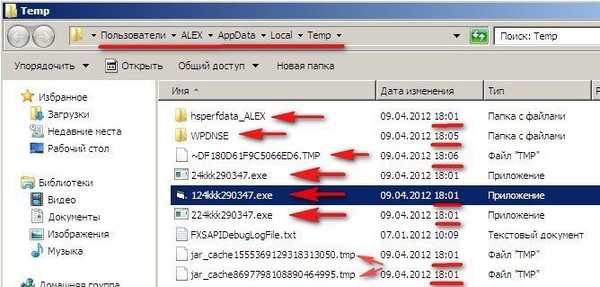

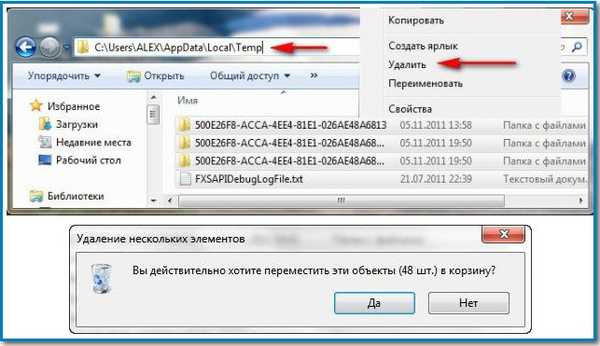

C: \ USERS \ username \ AppData \ Local \ Temp, odtud můžete spustit spustitelný soubor .exe. Například přinesu infikovaný počítač, na screenshotech vidíme virový soubor 24kkk290347.exe a další skupinu souborů vytvořených systémem téměř současně s virem, musíte odstranit vše.

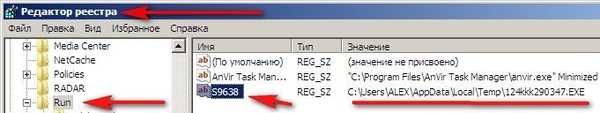

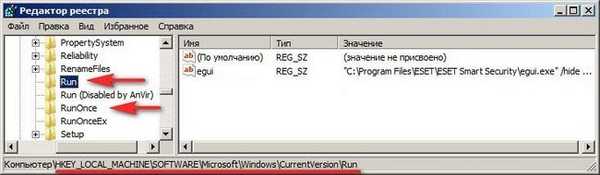

Dále je třeba zkontrolovat klíče registru odpovědné za AUTOMATICKÉ NAKLÁDÁNÍ PROGRAMŮ:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, neměly by obsahovat nic podezřelého, pokud existuje, odstranit.

A stále nutné:

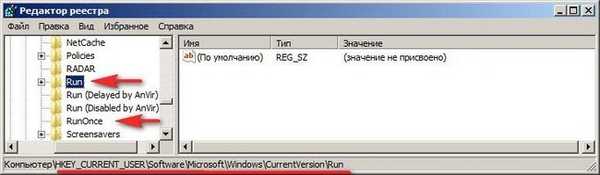

A stále nutné:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Ve většině případů povedou výše uvedené akce k odstranění banneru a normálnímu načtení systému. Po normálním spuštění zkontrolujte celý počítač pomocí bezplatného antivirového skeneru s nejnovějšími aktualizacemi - Dr.Web CureIt, stáhněte si jej na webové stránce Dr.Web.

- Poznámka: Normálně načtený systém můžete virem nakazit znovu online tím, že přejdete do režimu online, protože prohlížeč otevře všechny stránky webů, které jste nedávno navštívili, přirozeně také bude virový web a virový soubor může být také přítomen v dočasných složkách prohlížeče. Vyhledejte a odstraňte zcela dočasné složky prohlížeče, které jste nedávno použili na adrese: C: \ Users \ Username \ AppData \ Roaming \ Name Browser, (například Opera nebo Mozilla) a na jiném místě C: \ Users \ Username \ AppData \ Local \ Název vašeho prohlížeče, kde (C :) je oddíl s nainstalovaným operačním systémem. Po této akci budou samozřejmě všechny vaše záložky ztraceny, ale riziko opětovného nakažení je výrazně sníženo.

Nouzový režim s podporou příkazového řádku.

Pokud je váš banner stále naživu, nevzdávejte se a čtěte dál. Nebo alespoň přejděte do středu článku a přečtěte si úplné informace o opravě nastavení registru v případě infekce bannerem ransomware.

Co mám dělat, když nemohu vstoupit do nouzového režimu? Vyzkoušejte nouzový režim s podporou příkazového řádku, tam to děláme stejně, ale v příkazech Windows XP a Windows 7 je rozdíl .

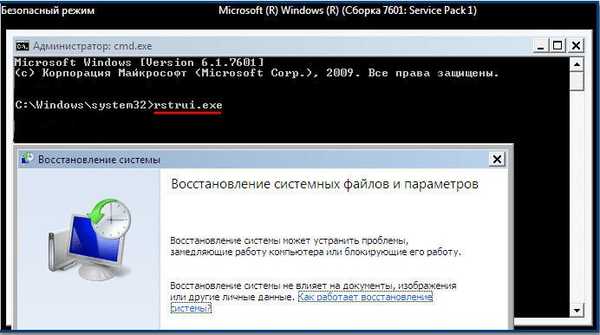

Použít Obnovení systému.

Ve Windows 7 zadejte rstrui.exe a stiskněte Enter - dostaneme se do okna Obnova systému.

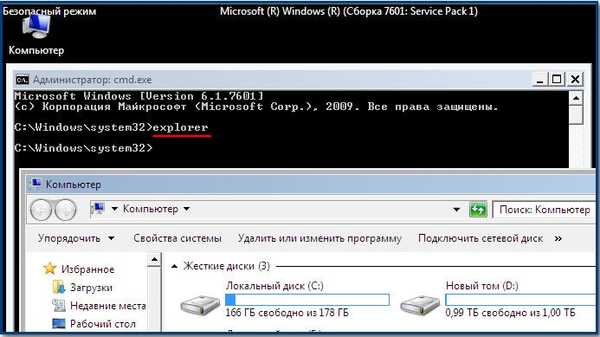

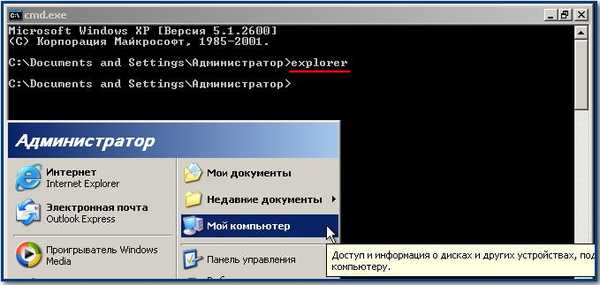

Nebo zkuste zadat příkaz: explorer - zdání zátěže na ploše, kde můžete otevřít můj počítač a udělat to samé jako v nouzovém režimu - prohledat počítač, zda neobsahuje viry, zobrazit složku Po spuštění a kořen disku (C :), stejně jako adresář dočasné soubory: C: \ USERS \ username \ AppData \ Local \ Temp, upravte registr podle potřeby atd..

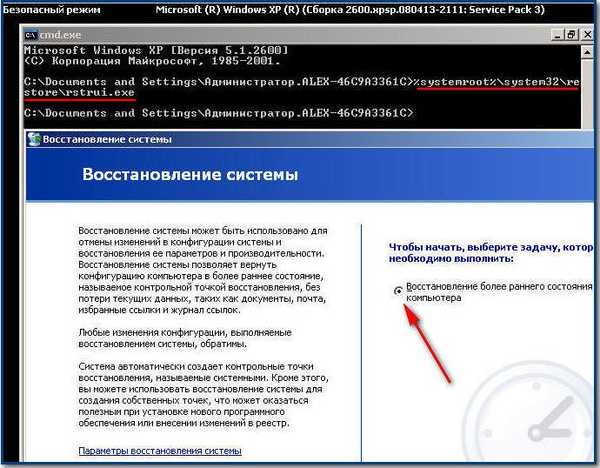

Chcete-li se dostat do systému Windows XP Obnovení systému, zadejte na příkazovém řádku příkaz%% systemroot% \ system32 \ restore \ rstrui.exe.,

Abychom se dostali do Windows XP v Průzkumníku a v okně Tento počítač, jako v sedmi zadáváme příkaz Průzkumník.

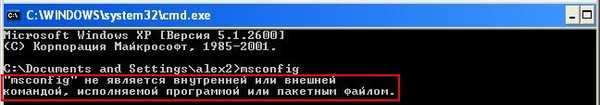

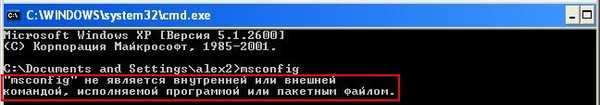

- Mnoho z vás přátel, soudě podle písmen, udělá na tomto místě chybu, jmenovitě na příkazový řádek zadají příkaz msconfig, chtějí se dostat do spouštění konfigurace systému a okamžitě dostanou chybu, nezapomeňte, toto je Windows XP,

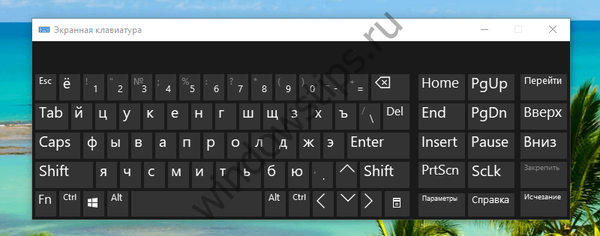

zde nejprve musíte zadat příkaz Průzkumník a budete přesměrováni přímo na plochu. Mnoho lidí nemůže přepnout výchozí rozložení ruské klávesnice na angličtinu pomocí alt-shift na příkazovém řádku a zkusit shift-alt.

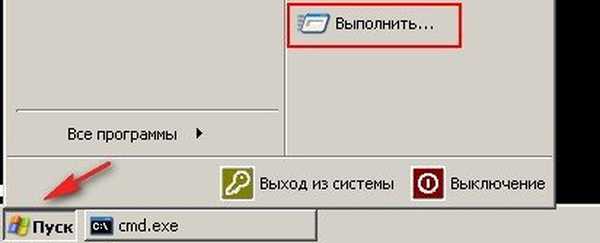

Již zde přejděte do nabídky Start a poté na příkaz Spustit,

pak vyberte Startup - odstraňte z něj vše, pak udělejte vše, co jste udělali v nouzovém režimu: Vymažte složku Startup a kořen disku (C :), odstraňte virus z adresáře dočasných souborů: C: \ USERS \ username \ AppData \ Local \ Dočasně, upravte registr podle potřeby (vše je popsáno výše s podrobnostmi).

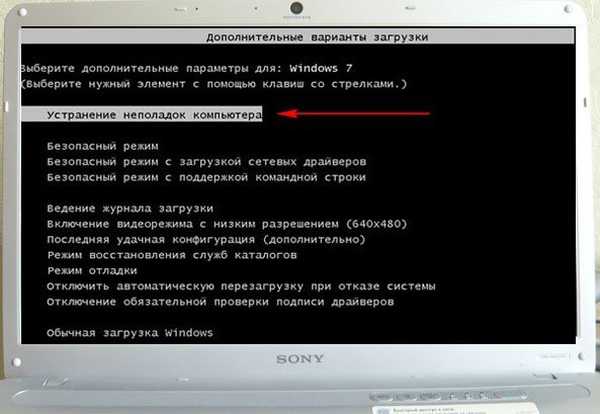

Obnova systému. Pokud se nedostanete do nouzového režimu a nouzového režimu s podporou příkazového řádku, budeme v mírně odlišné situaci. Znamená to, že nemůžeme použít obnovení systému? Ne, to neznamená, že je možné vrátit se zpět pomocí bodů obnovení, i když váš operační systém nenastartuje v žádném režimu. Ve Windows 7 musíte použít prostředí pro obnovení, v počáteční fázi spouštění počítače stiskněte klávesu F-8 a v nabídce vyberte položku Odstraňování problémů s počítačem,

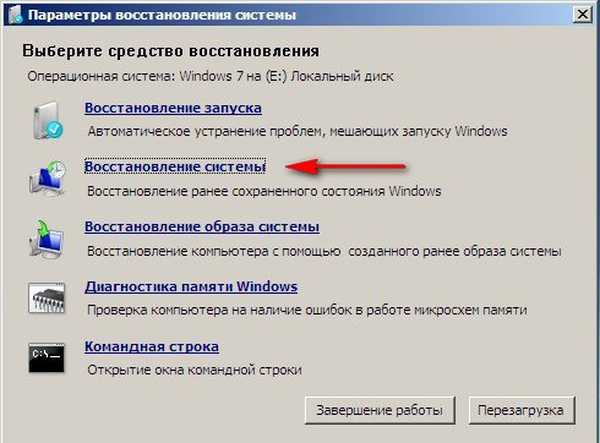

Dále vyberte Obnovení systému.

V okně Možnosti obnovy znovu vyberte Obnovení systému,

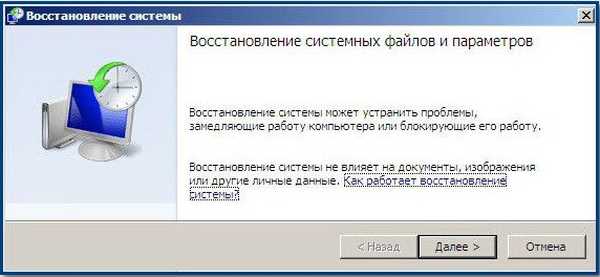

Pak vybereme bod zotavení, který potřebujeme - čas vytvořený systémem před naší bannerovou infekcí.

Nyní, pokud stisknete klávesu F-8, nabídka Odstraňování problémů není k dispozici, pak máte poškozené soubory obsahující prostředí pro obnovení systému Windows 7.

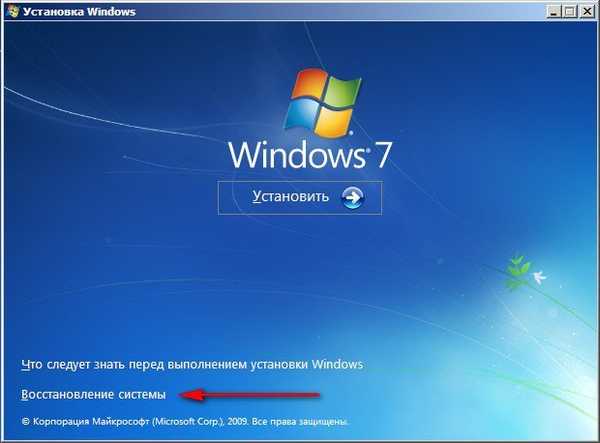

Pak potřebujete disk pro obnovení systému Windows 7. Jak jej vytvořit a jak jej používat, přečtěte si zde. Místo diskety pro obnovení můžete také použít instalační disk Windows 7, který sám obsahuje prostředí pro obnovu. Po zavedení z diskety pro obnovení nebo z instalačního disku Windows 7 uděláte vše, jak je popsáno výše, tj. Vyberte Obnovení systému, poté vyberte bod obnovení v možnostech obnovení systému atd..

- Pokud máte zájem o podrobnější informace o obnovení, najdete je v našem článku Jak obnovit systém Windows 7.

- Přátelé, pokud nemůžete vstoupit do některého z bezpečných režimů, můžete jednoduše zavést systém z jednoduchého operačního systému Live CD, zavést z vyměnitelných médií (CD, DVD, jednotka USB) a udělat to samé: smazat virové soubory z Spouštěcí složka a kořen disku (C :), nezapomeňte odstranit virus z adresáře dočasných souborů: C: \ USERS \ username \ AppData \ Local \ Temp. Ale můžete si všimnout - jednoduché Live CD vám neumožňuje připojit se k registru infikovaného počítače a opravit klíče registru, ve většině případů bude stačit jednoduše odstranit virové soubory z výše uvedených složek.

Mnozí si mohou všimnout: Jak odebrat banner v systému Windows XP, protože neexistuje žádné prostředí pro obnovení, a přestože bylo zapnuto Obnovení systému, jak se k němu dostat, pokud je banner blokován naším počítačem. Obvykle v tomto případě, když se počítač spustí, jak již bylo uvedeno, stiskněte klávesu F-8 a použijte nouzový režim nebo bezpečný režim s podporou příkazového řádku. Zadejte řádek% systemroot% \ system32 \ restore \ rstrui.exe, poté stiskněte Enter a vstupte do okna Obnovení systému.

Pokud nouzový režim a nouzový režim s podporou příkazového řádku nejsou k dispozici v systému Windows XP, zadejte při blokování počítače pomocí banneru obnovení systému Windows XP? Nejprve zkuste znovu použít jednoduché CD AOMEI PE Builder Live.

- Mohu to udělat bez živého CD? V zásadě ano, přečtěte si článek až do konce.

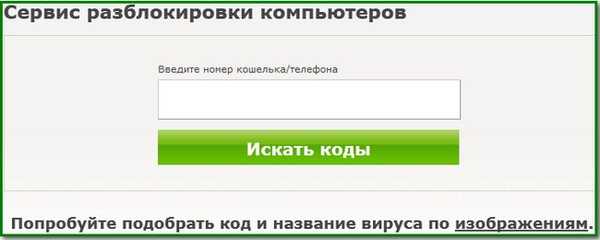

Nyní se zamyslíme nad tím, jak budeme jednat, pokud Obnovení systému nebude možné spustit jakýmkoli způsobem nebo bude úplně deaktivováno. Nejprve se podívejme, jak odstranit banner pomocí odblokovacího kódu, který je laskavě poskytován společnostmi vyvíjejícími antivirový software - Dr.Web, stejně jako ESET NOD32 a Kaspersky Lab, v takovém případě budou přátelé potřebovat pomoc. Je nutné, aby se jeden z nich přihlásil k odblokovací službě, například Dr.Web

https://www.drweb.com/xperf/unlocker/

nebo NOD32

http://www.esetnod32.ru/.support/winlock/

stejně jako Kaspersky Lab

http://sms.kaspersky.ru/ a do tohoto pole zadejte telefonní číslo, na které musíte převést peníze, abyste odemkli počítač, a klikněte na tlačítko - Vyhledejte kódy. Pokud existuje odblokovací kód, zadejte jej do okna banneru a klikněte na Aktivace nebo cokoli řekne, banner by měl zmizet.

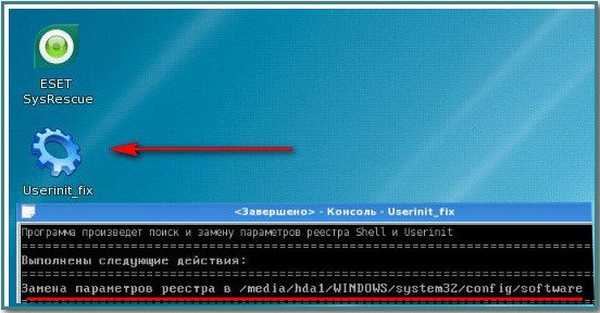

Dalším snadným způsobem, jak banner odstranit, je použít disk pro obnovení nebo se také nazývá záchrana z Dr.Web LiveCD a ESET NOD32. Celý proces stahování, vypalování obrazu na prázdné CD a kontroly počítače na přítomnost virů je podrobněji popsán v našich článcích, můžete sledovat odkazy, nebudeme se tím zabývat. Mimochodem, záchranné disky z dat antivirových společností jsou docela dobré, lze je použít jako LiveCD - k provádění různých operací se soubory, například kopírování osobních údajů z infikovaného systému nebo spuštění programu Dr.Web CureIt Dr.Web z USB flash disku. A na záchranném disku ESET NOD32 je skvělá věc, která mi pomohla více než jednou - Userinit_fix, který opravuje důležitá nastavení registru na infikovaném počítači pomocí banneru - Userinit, větve HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Jak to vše opravit ručně, čtěte dále.

Moji přátelé, pokud někdo přečte článek dále, jsem velmi rád, že vás vidím, nejzajímavější věc se začne hned teď, pokud se vám podaří naučit se a navíc tyto informace aplikovat v praxi, zváží to mnoho obyčejných lidí, které budete osvobozeni od banneru ransomware. pro skutečného hackera.

Nenechte se oklamat, osobně vše, co bylo popsáno výše, mi pomohlo přesně v polovině případů blokování počítače pomocí antivirového programu - Trojan.Winlock. Druhá polovina vyžaduje pečlivější zvážení problému než my.

Ve skutečnosti blokuje váš operační systém, každopádně Windows 7 nebo Windows XP, virus provede změny v registru i ve složkách Temp, které obsahují dočasné soubory a složku C: \ Windows-> system32. Tyto změny musíme opravit. Nezapomeňte také na složku Start-> Všechny programy-> Po spuštění. Nyní o tom všem podrobně.

- Nespěchejte s přáteli, nejdřív popíšu, kde přesně se nachází to, co je třeba opravit, a pak ukážu, jak as jakými nástroji.

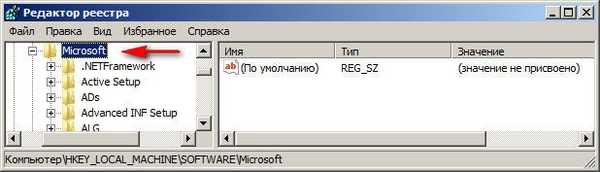

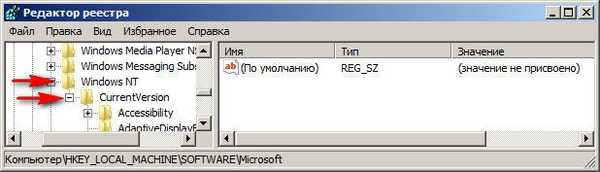

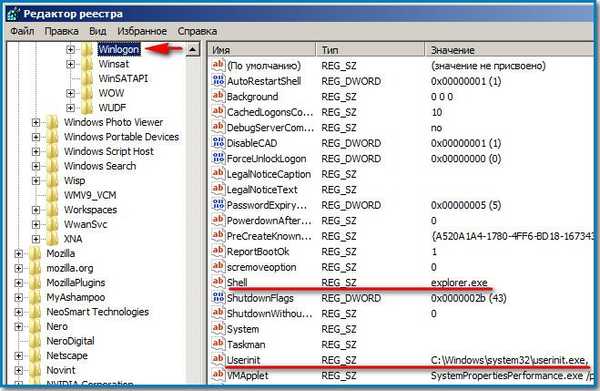

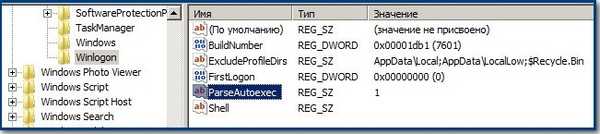

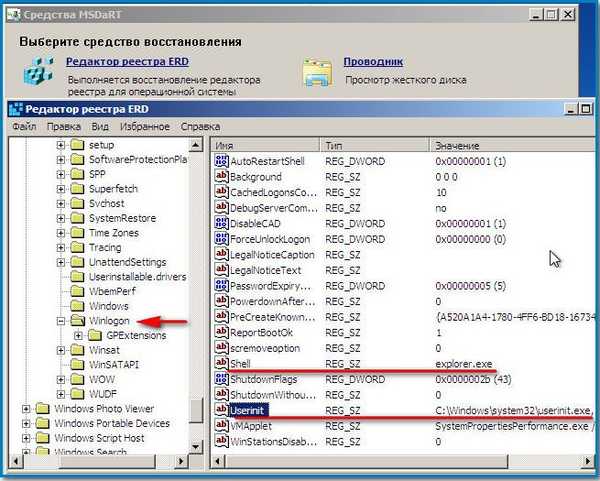

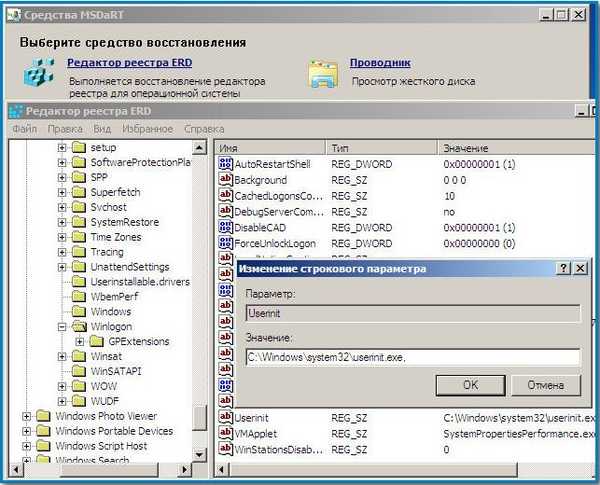

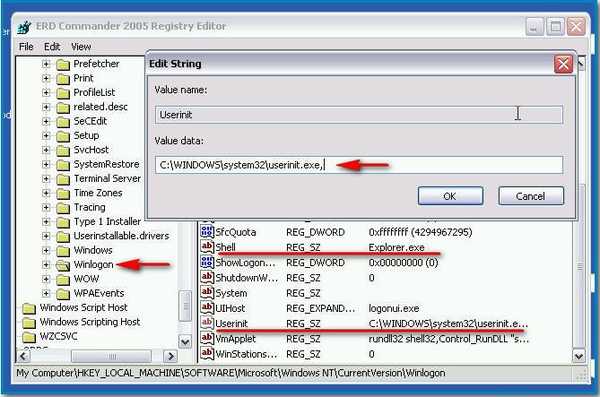

V systémech Windows 7 a Windows XP ovlivňuje banner ransomware stejné parametry UserInit a Shell v registru v registru

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

V ideálním případě by měly vypadat takto:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Kouzlo všeho, někdy místo userinitu, narazí například na usernit nebo userlnlt.

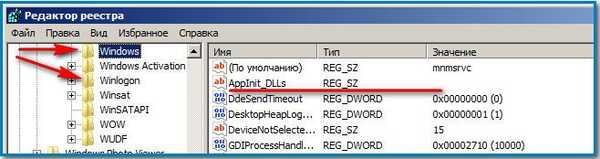

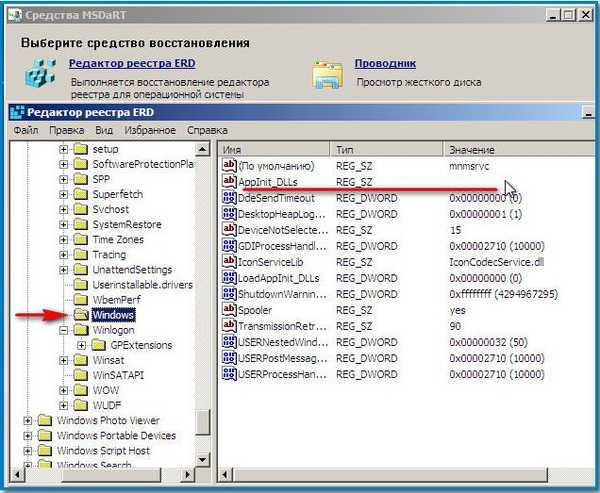

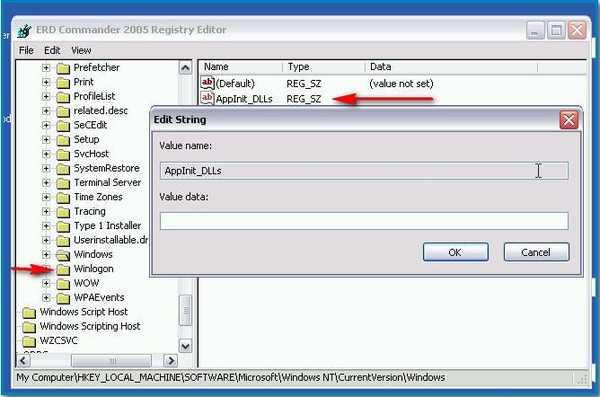

Musíte také zkontrolovat parametr AppInit_DLLs ve větvi registru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, pokud tam něco najdete, například C: \ WINDOWS \ SISTEM32 \ uvf.dll, musíte toto vše odstranit.

Dále musíte určitě zkontrolovat nastavení registru odpovědné za AUTOMATICKÉ NAKLÁDÁNÍ PROGRAMŮ:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, nemělo by na nich být nic podezřelého.

A stále nutné:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musí být prázdný) a obecně by nemělo být nic nadbytečného. ParseAutoexec musí být 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musí být prázdný) a obecně by nemělo být nic nadbytečného. ParseAutoexec musí být 1. Musíte také odstranit VŠECHNY z dočasných složek Temp (existuje také článek o tomto tématu), ale ve Windows 7 a Windows XP jsou umístěny trochu jinak:

Musíte také odstranit VŠECHNY z dočasných složek Temp (existuje také článek o tomto tématu), ale ve Windows 7 a Windows XP jsou umístěny trochu jinak:

Windows 7:

C: \ Users \ Username \ AppData \ Local \ Temp. Zde se viry rádi obzvláště usazují.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Documents and Settings \ User Profile \ Local Settings \ Temp

C: \ Documents and Settings \ User Profile \ Local Settings \ Temporary Internet Files.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

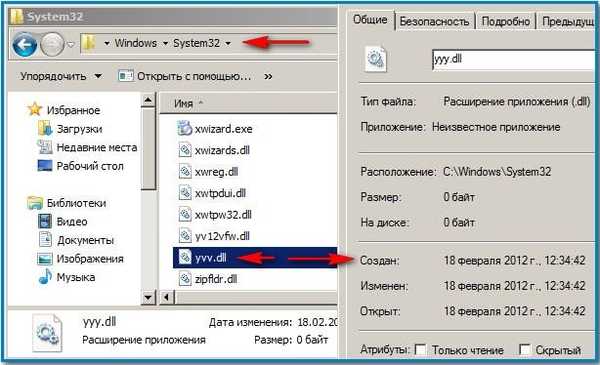

Nebude zbytečné prohlížet složku C: \ Windows-> system32 na obou systémech, všechny soubory končící na .exe a dll s datem v den, kdy byl banner infikován vaším počítačem. Tyto soubory je třeba odstranit..

A nyní uvidíte, jak to začátečník a poté zkušený uživatel učiní. Začněme se systémem Windows 7 a poté přejdeme na XP.

Jak odstranit banner v systému Windows 7, pokud bylo obnovení systému zakázáno?

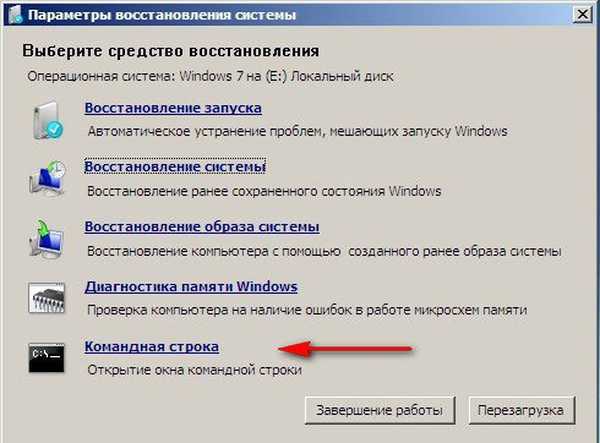

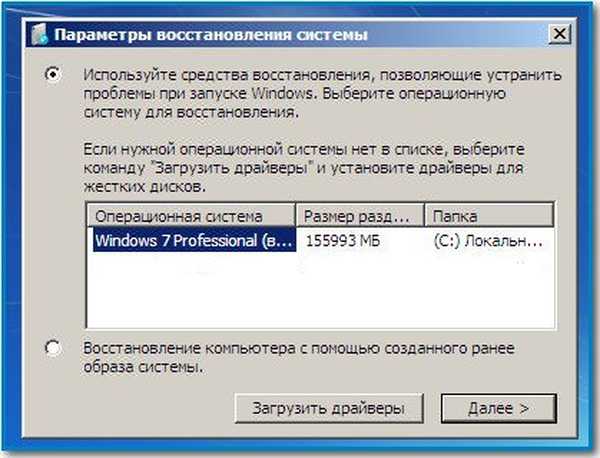

Představte si nejhorší scénář. Přihlášení do Windows 7 je blokováno bannerem ransomware. Obnovení systému je zakázáno. Nejjednodušší způsob, jak se přihlásit do systému Windows 7 pomocí jednoduchého disku pro obnovení (můžete to provést přímo v operačním systému Windows 7, který je podrobně popsán v našem článku), můžete také použít jednoduchý instalační disk Windows 7 nebo jakýkoli jednoduchý LiveCD. Zavádíme systém pro obnovení, vyberte Obnovení systému a poté příkazový řádek

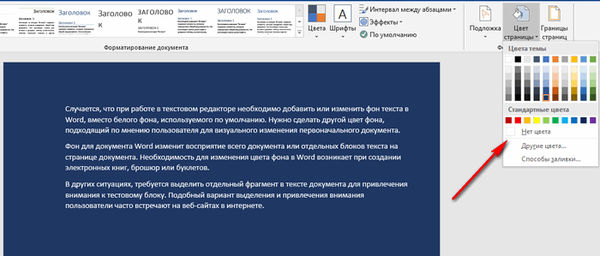

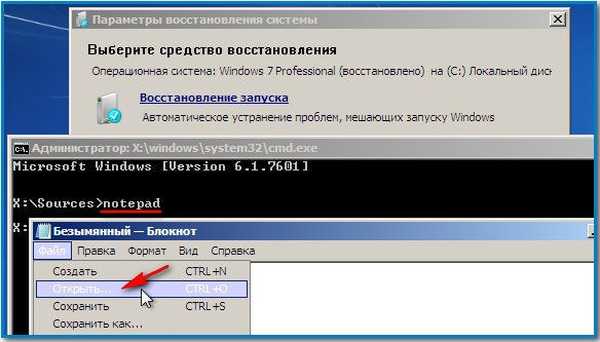

a do něj napište -notepad, přejděte do programu Poznámkový blok, pak do nabídky Soubor a Otevřít.

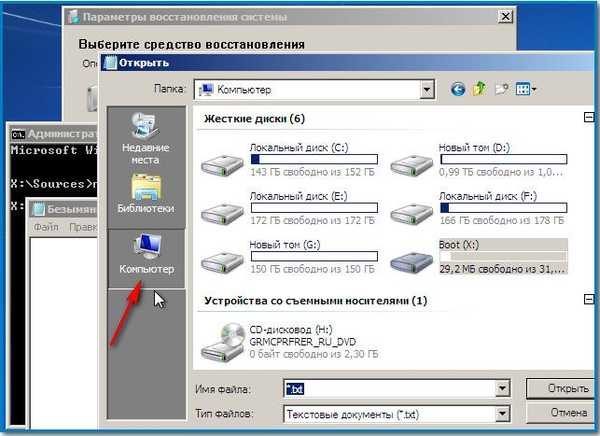

Jdeme do skutečného průzkumníka, klikněte na Tento počítač.

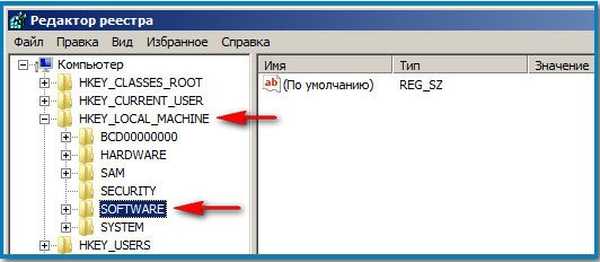

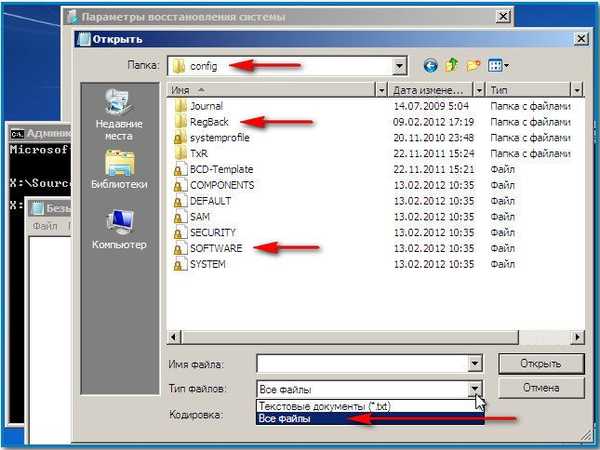

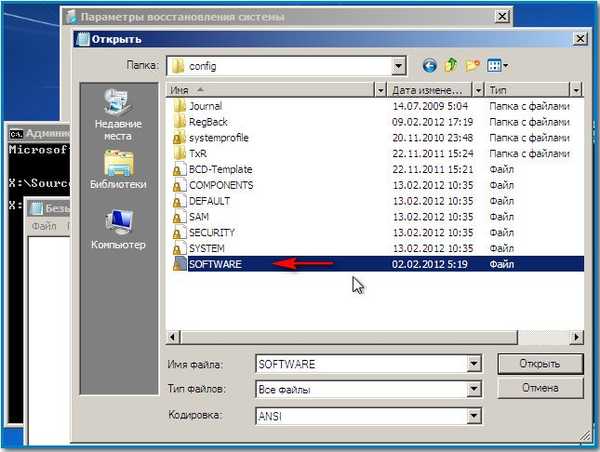

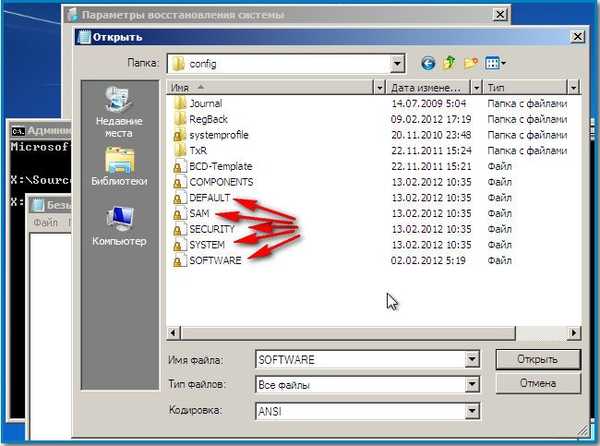

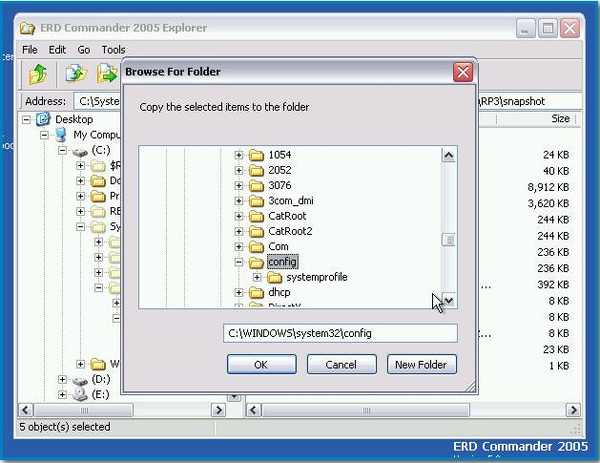

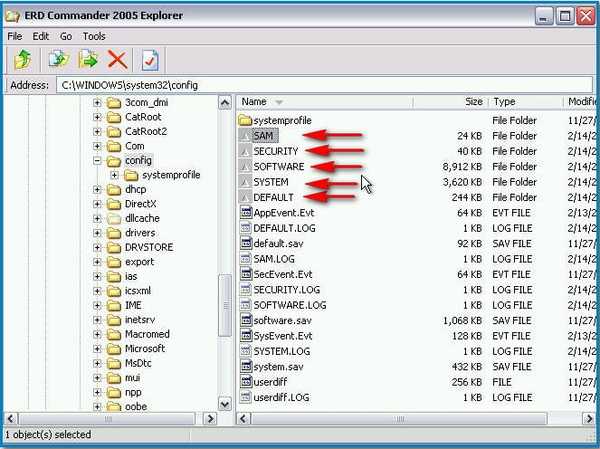

Jdeme do složky C: \ Windows \ System32 \ Config, zde označíme typ souboru - všechny soubory a uvidíme naše soubory v registru, viz také složku RegBack,

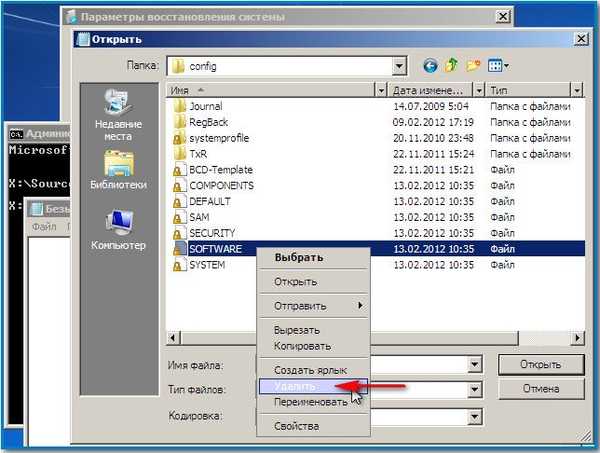

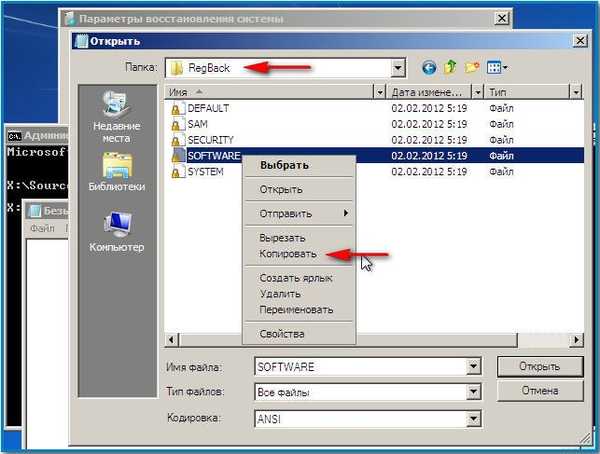

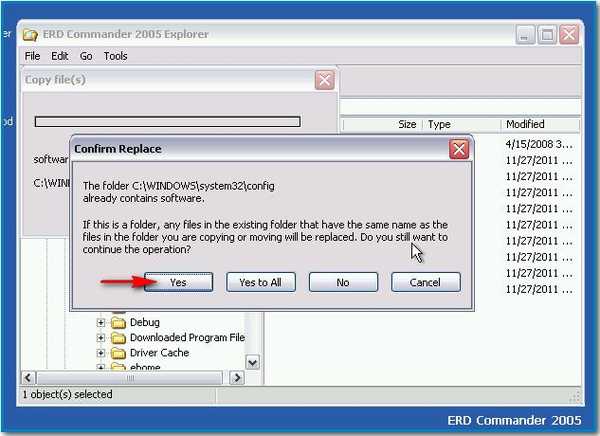

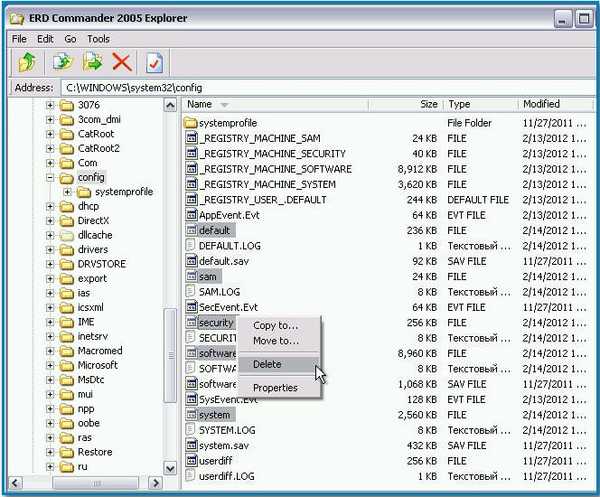

v něm každých 10 dní plánovač úloh vytvoří záložní kopii klíčů registru - i když máte zakázané obnovení systému. Co lze udělat zde - smažte soubor SOFTWARE ve složce C: \ Windows \ System32 \ Config, která je zodpovědná za podregistr HKEY_LOCAL_MACHINE \ SOFTWARE, nejčastěji zde provádí změny.

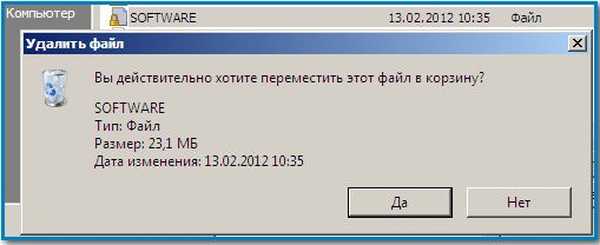

Místo toho zkopírujte a vložte soubor se stejným názvem SOFTWARE ze záložní kopie složky RegBack.

Ve většině případů to bude stačit, ale můžete nahradit všech pět keřů registru ze složky RegBack ve složce Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Dále uděláme vše, jak je popsáno výše - odstraníme soubory z dočasných složek Temp, podívejte se do složky C: \ Windows-> system32 pro soubory s příponou .exe a dll s datem infekce a samozřejmě podívejte se na obsah složky Startup.

Ve Windows 7 je umístěn:

C: \ Users \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Windows XP:

C: \ Documents and Settings \ All Users \ Main menu \ Programs \ Startup.

Poté restartujeme, existuje velká šance, že banner ransomware zmizí po těchto manipulacích a vstup do vašeho Windows 7 bude odemčen.

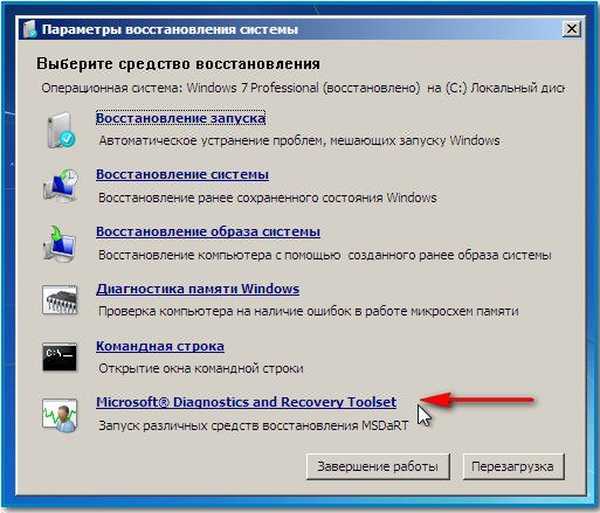

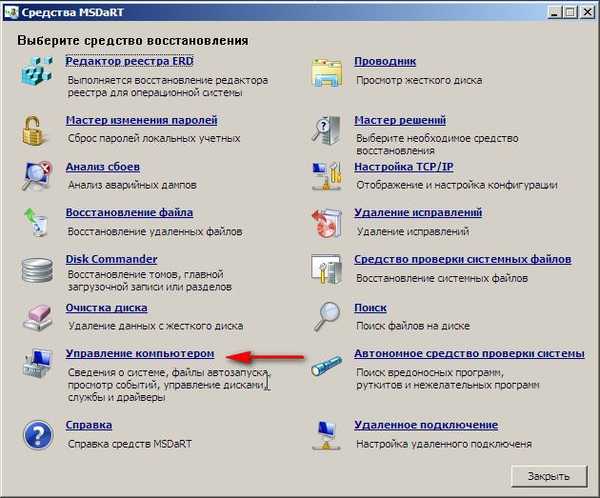

- Jak zkušení uživatelé dělají to samé, myslíte si, že používají jednoduchý disk pro obnovení LiveCD nebo Windows 7? Daleko od přátel používají velmi profesionální nástroj - sadu Microsoft Diagnostic and Recovery Toolset (DaRT) verze: 6.5 pro Windows 7 - jedná se o profesionální sestavení obslužných programů, které se nacházejí na disku a které správci systému potřebují k rychlé obnově důležitých parametrů operačního systému. Pokud vás tento nástroj zajímá, přečtěte si náš článek Vytvoření resuscitačního disku Windows 7 (MSDaRT) 6.5..

Mimochodem se může perfektně připojit k operačnímu systému Windows 7. Po stažení počítače z disku pro obnovení Microsoft (DaRT) můžete upravovat registr, znovu přiřadit hesla, mazat a kopírovat soubory, používat obnovení systému a mnoho dalšího. Není pochyb o tom, že ne každý LiveCD má takové funkce..

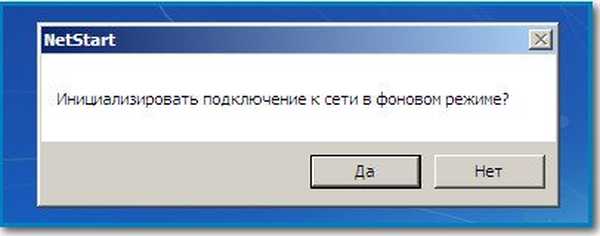

Načteme z toho náš počítač, protože se také nazývá Microsoft Resuscitation Disk (DaRT), inicializuje síťové připojení na pozadí, pokud nepotřebujeme internet, odmítáme.

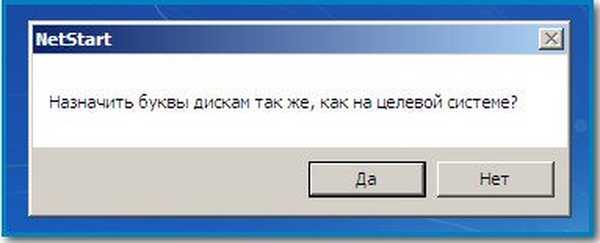

Přiřazujte písmena na disky stejným způsobem jako v cílovém systému - řekněte ano, je pohodlnější pracovat.

Rozložení je ruské i mimo něj. Úplně dole vidíme, co potřebujeme - sadu Microsoft Diagnostic and Recovery Toolset.

Nebudu popisovat všechny nástroje, protože se jedná o téma velkého článku a připravuji ho.

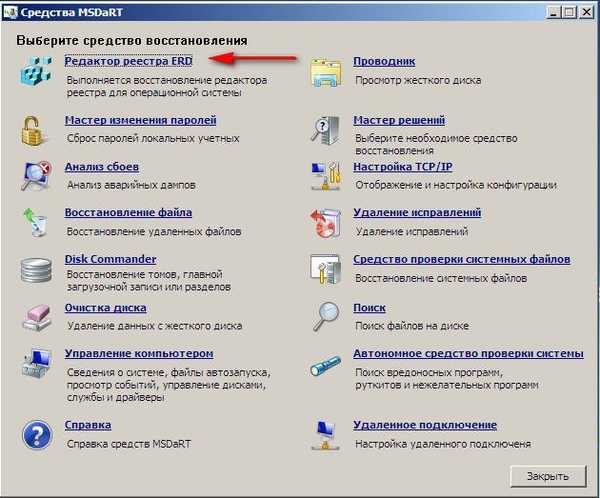

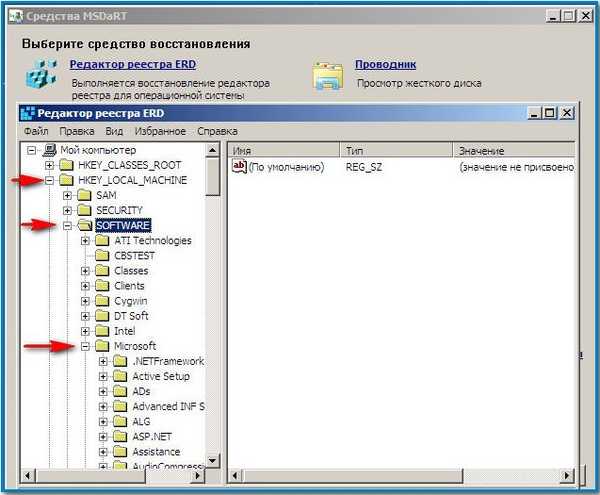

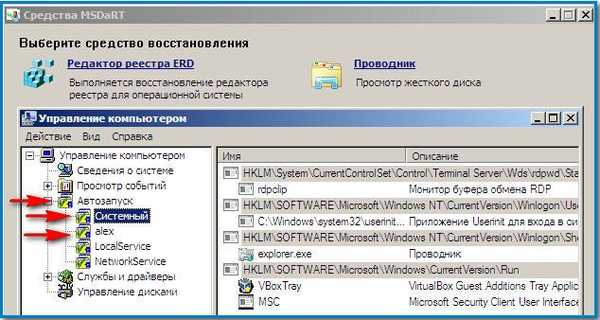

Vezměte první nástroj Editor registru, který vám umožní pracovat s registrem připojeného operačního systému Windows 7.

Jdeme na parametr Winlogon větve HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon a ručně upravíme soubory - Userinit a Shell. Na čem by měli záležet, už víte.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Nezapomeňte parametr AppInit_DLLs ve větvi registru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - měl by být prázdný.

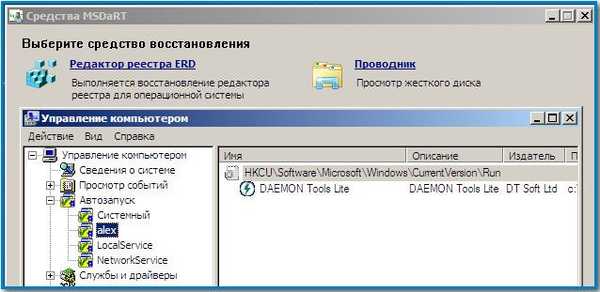

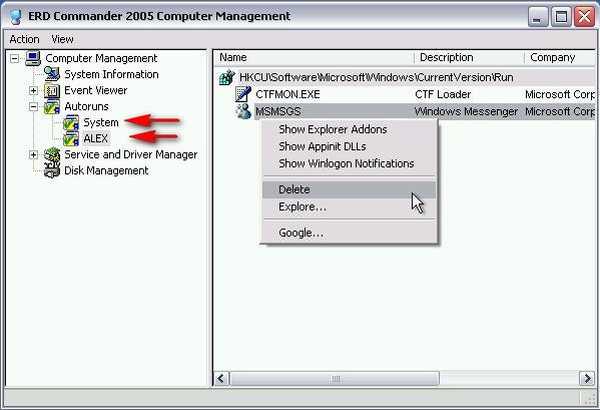

Můžeme také přejít do automatického načtení pomocí nástroje Správa počítače.

Automatické spuštění. Dále odstraníme vše podezřelé, v tomto případě můžeme říci, že není čeho se obávat. DAEMON Tools Lite může odejít.

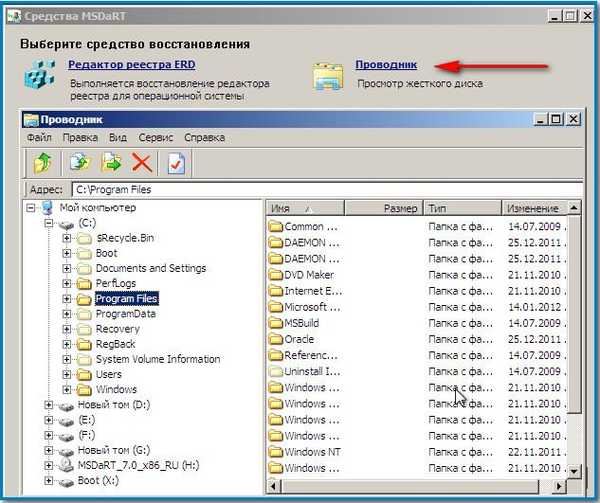

Průzkumník - žádné komentáře, zde můžeme provádět jakékoli operace s našimi soubory: kopírování, mazání, spouštění antivirového skeneru z USB flash disku atd..

V našem případě musíte vyčistit dočasné složky Temp od všeho, kolik z nich a kde jsou v systému Windows 7, víte již od středu článku.

Ale pozor! Protože sada Microsoft Diagnostic and Recovery Toolset je plně připojena k vašemu operačnímu systému, například odstranění souborů registru -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, nebudete úspěšní, protože jsou v provozu, a proveďte změny.

Jak odstranit banner v systému Windows XP

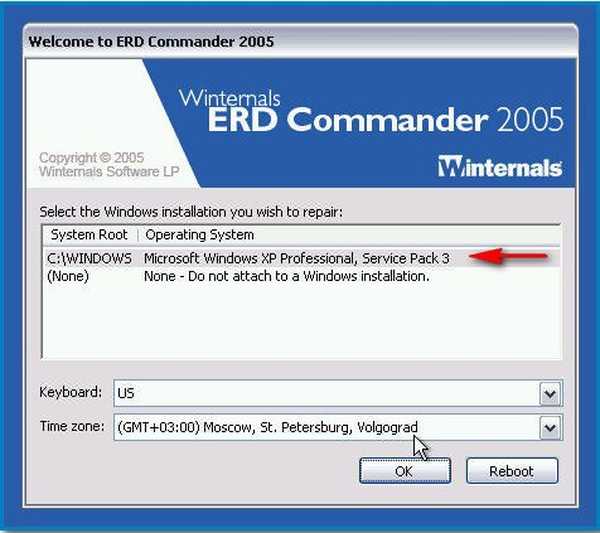

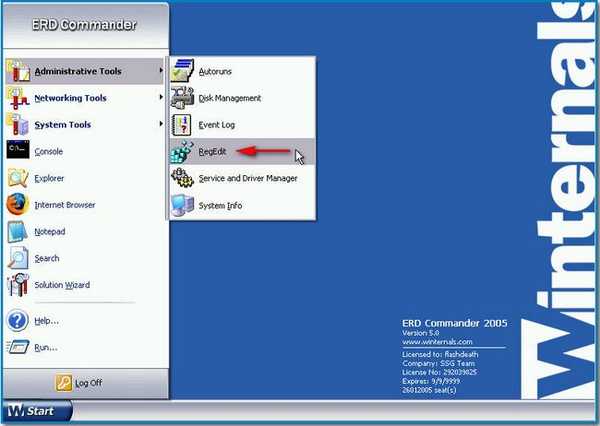

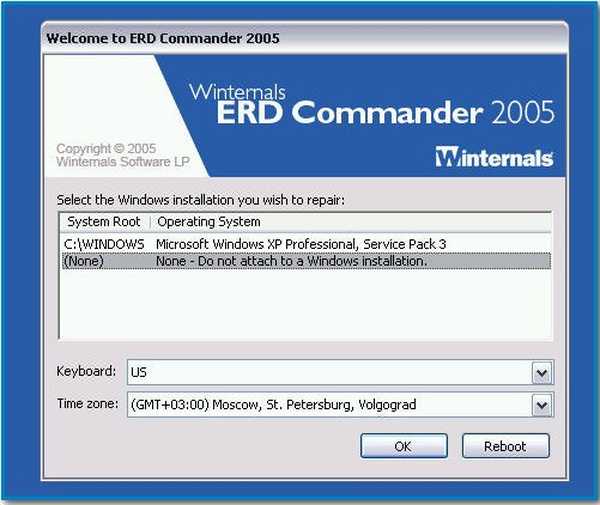

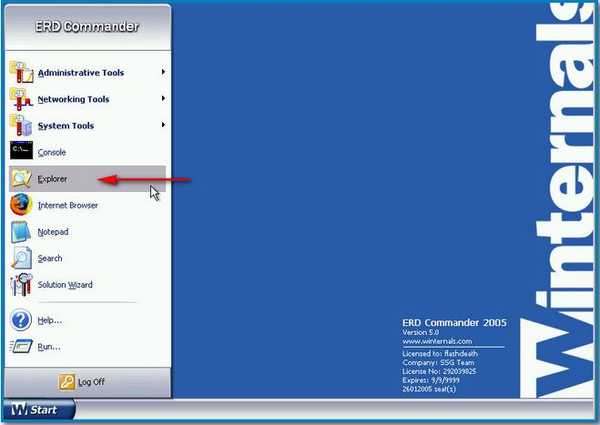

Opět platí, že věc je v nástroji, doporučuji použít ERD Commander 5.0 (odkaz na článek výše), jak jsem řekl na začátku článku, je speciálně navržen k řešení těchto problémů v systému Windows XP. ERD Commander 5.0 umožňuje přímé připojení k operačnímu systému a to samé, co jsme udělali pomocí sady nástrojů Microsoft Diagnostic and Recovery Tools v systému Windows 7.

Spouštíme počítač z obnovovacího disku ERD Commander. Vyberte první možnost připojení k infikovanému operačnímu systému.

Vyberte registr.

Podíváme se na parametry UserInit a Shell ve větvi HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Jak jsem řekl výše, měli by mít tento význam.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Podívejte se také na HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - mělo by být prázdné.

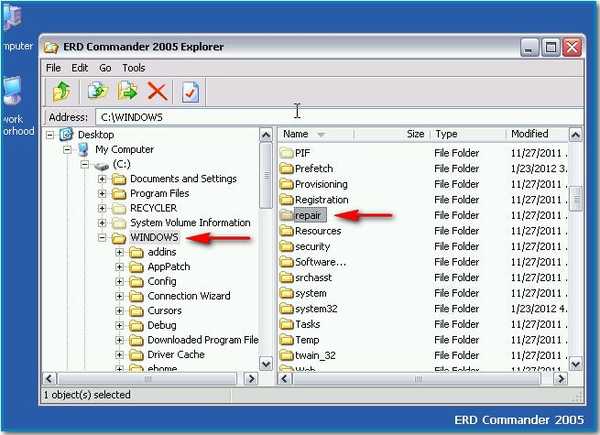

Dále přejděte do Průzkumníka a odstraňte vše z dočasných složek Temp.

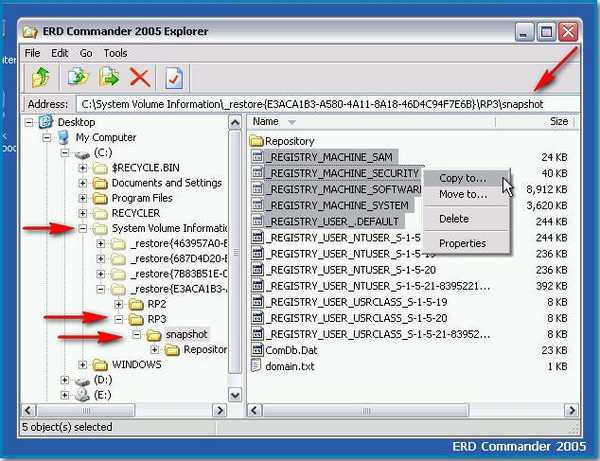

Jak jinak můžete banner odstranit v systému Windows XP pomocí programu ERD Commander (mimochodem, tato metoda je použitelná na jakémkoli Live CD). Můžete to zkusit i bez připojení k operačnímu systému. Stáhněte si ERD Commander a pracujte bez připojení k Windows XP,

v tomto režimu budeme moci odstranit a nahradit soubory registru, protože se nebudou podílet na práci. Zvolte Průzkumník.

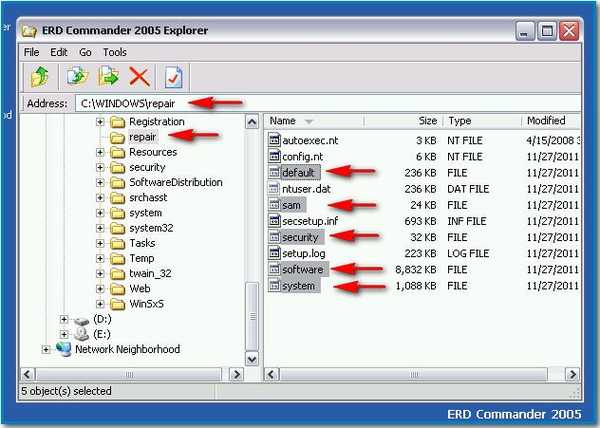

Soubory registru v operačním systému Windows XP jsou umístěny ve složce C: \ Windows \ System32 \ Config. Záložní kopie souborů registru vytvořených během instalace systému Windows XP jsou umístěny ve složce pro opravy umístěné v adresáři C: \ Windows \ repair.

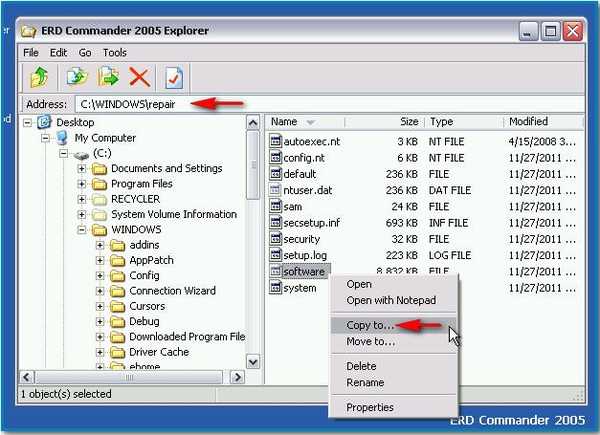

Proveďte totéž, nejprve zkopírujte soubor SOFTWARE,

a pak můžete a zbývající soubory registru - SAM, SECURITY, DEFAULT, SYSTEM postupně ze složky opravy a nahradit je stejnými ve složce C: \ Windows \ System32 \ Config. Nahradit soubor? Souhlasím - Ano.

Chci říci, že ve většině případů stačí nahradit jeden soubor SOFTWARE. Při výměně souborů registru ze složky pro opravu se zdá, že je systém schopen spustit, ale většina změn, které jste provedli po instalaci systému Windows XP, zmizí. Zamyslete se nad tím, zda je tato metoda pro vás ta pravá. Nezapomeňte ze spuštění odstranit vše, co neznáte. Klient aplikace MSN Messenger by v zásadě neměl být odebrán, pokud jej potřebujete.

A poslední způsob, jak se dnes zbavit banneru ransomware pomocí velitele ERD nebo jakéhokoli Live CD

Pokud jste v systému Windows XP povolili obnovení systému, ale nemůžete je použít, můžete to zkusit. Jdeme do složky C: \ Windows \ System32 \ Config obsahující soubory registru.

Otevřete název souboru pomocí posuvníku a odstraňte SAM, ZABEZPEČENÍ, SOFTWARE, VÝCHOZÍ, SYSTÉM. Mimochodem, před smazáním je můžete zkopírovat jen pro případ, že byste nikdy neví co. Možná chcete hrát.

Dále přejděte do složky System Volume Information \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ snapshot, zde zkopírujeme soubory představující záložní kopie naší pobočky registru HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

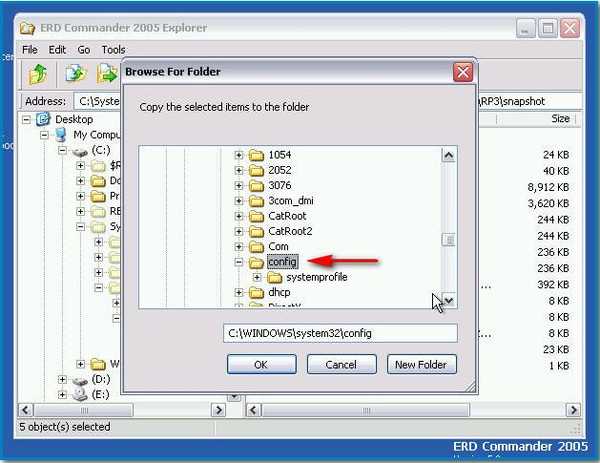

Vložíme je do složky C: \ Windows \ System32 \ Config

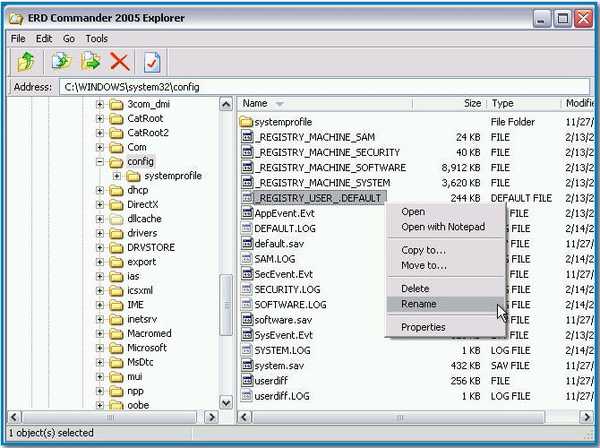

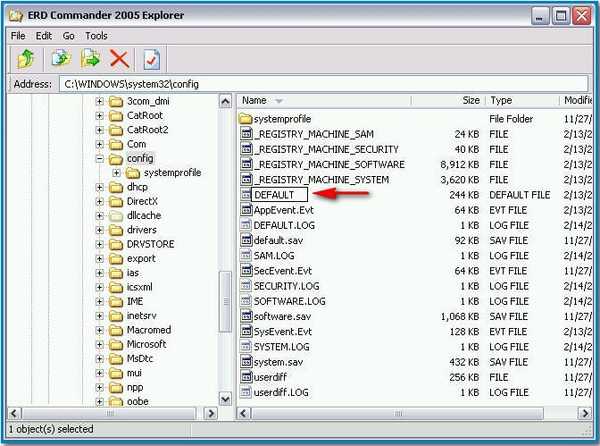

Poté přejdeme do složky Config a přejmenujeme je, odstraníme REGISTRY_MACHINE \, čímž ponecháme nové soubory registru SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Poté odstraňte obsah složek Temp a Prefetch a odstraňte vše ze spouštěcí složky, jak je uvedeno výše. Byl bych rád, kdyby někdo pomohl. Kromě článku je napsán malý a zajímavý příběh, který si můžete přečíst.

Štítky článku: Viry LiveDisk