Jednou z novinek ve verzi Hyper-V představené v systému Windows Server 2016 je podpora šifrování disků uvnitř virtuálních strojů pomocí nástroje BitLocker. Data na virtuálních discích tak mohou být chráněna před administrátorem hostitele Hyper-V, který nebude moci získat přístup k informacím na disku vhdx jejich připojením k jinému VM. Tato funkce je zvláště důležitá při hostování virtuálních počítačů v soukromém nebo veřejném cloudu IaaS..

Diskové šifrování ve virtuálních počítačích pomocí nástroje BitLocker lze použít samostatně i v rámci technologie Shielded VM (o tom si povíme v dalším článku). Diskové šifrování je možné pro první i druhou generaci virtuálních strojů Hyper-V. Je však implementována různými způsoby, v prvním případě se používá Key Storage Drive, ve druhém virtuálním modulu Trusted Platform Module (vTPM).

Obsah:

- Aktivace VTPM pro podporu BitLocker ve virtuálních počítačích 2. generace

- Použití nástroje BitLocker v první generaci Hyper-V VM

Aktivace VTPM pro podporu BitLocker ve virtuálních počítačích 2. generace

Ve virtuálních počítačích Hyper-V Gen-2 musíte k šifrování disků pomocí nástroje BitLocker použít virtuální zařízení - krypto procesor TPM 2.0 (modul Trusted Platform Module), které může VM použít pro šifrování disků.

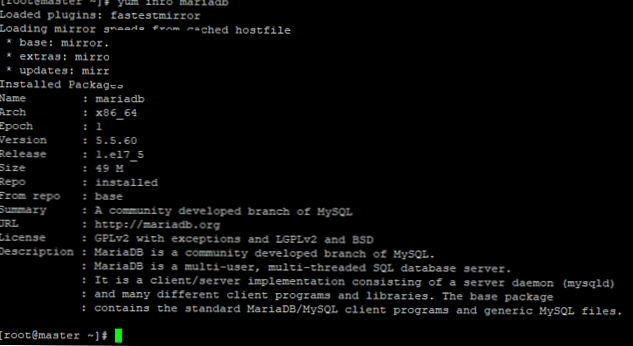

Hostujícím OS může být Windows Server 2012 R2, Windows Server 2016 nebo různé distribuce Linuxu (s podporou dm-krypty).

TPM je zahrnut samostatně pro každý VM. Chcete-li zkontrolovat, zda je povolena podpora vTPM pro virtuální počítače, spusťte příkaz PowerShell:

Získejte VMSecurity VM01

Chcete-li povolit vTPM, spusťte příkaz:

Povolit-VMTPM -vm VM01

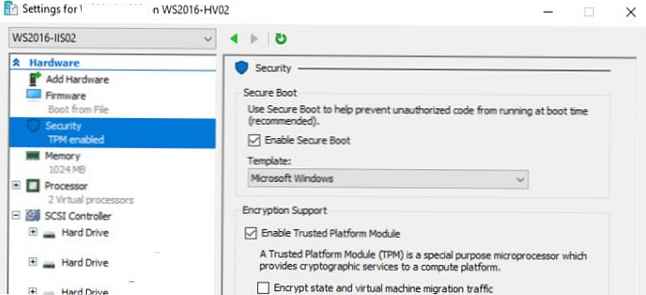

Zakázat-VMTPM -VM VM01VTPM můžete povolit / zakázat pomocí konzoly Hyper-V Manager v nastavení VM v části Zabezpečení (modul Povolit důvěryhodnou platformu).

Jak vidíte, zde můžete povolit použití modulu TPM k šifrování stavu VM a přenosu migrace / replikace. Pomocí PoSh je tato funkce povolena následovně:

Jak vidíte, zde můžete povolit použití modulu TPM k šifrování stavu VM a přenosu migrace / replikace. Pomocí PoSh je tato funkce povolena následovně:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

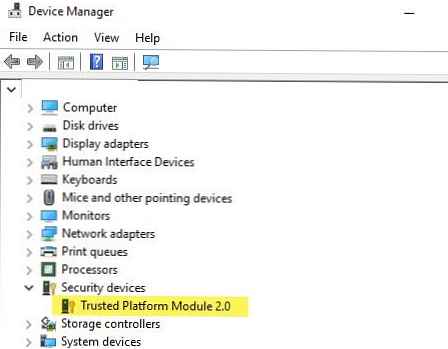

Poté v hostujícím OS v sekci Bezpečnostní zařízení Správce zařízení se zobrazí zařízení s názvem Modul důvěryhodné platformy 2.0. Toto zařízení TPM je virtuální, není vázáno na hostitele Hyper-V a nadále funguje, když VM migruje na jiného hostitele.

Poté můžete nainstalovat součást BitLocker.

Install-WindowsFeature --Name BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Poté pomocí nástroje BitLocker můžete šifrovat datový disk a systémový disk..

Použití nástroje BitLocker v první generaci Hyper-V VM

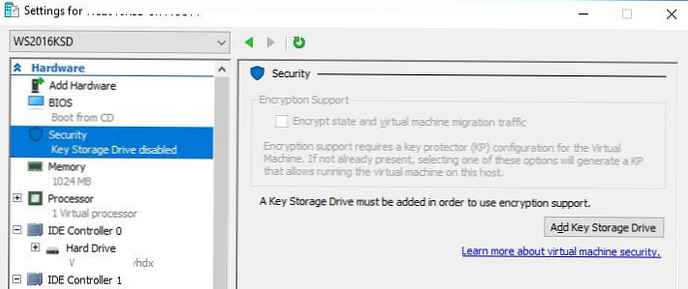

Pro virtuální stroje Gen1, které z různých důvodů nelze migrovat do Gen2 (například pro hostující OS, které nepodporují UEFI), vyvinula společnost Microsoft funkci Úložiště klíčů (KSD). KSD je v podstatě virtuální analog USB flash disku, který ukládá šifrovací klíče BitLocker. Chcete-li povolit KSD, vypněte VM, protože má přidat zařízení IDE a v části Zabezpečení nastavení VM klepněte na Přidání úložiště klíčů.

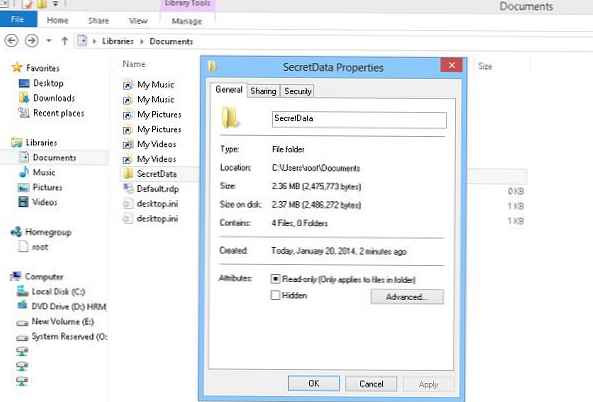

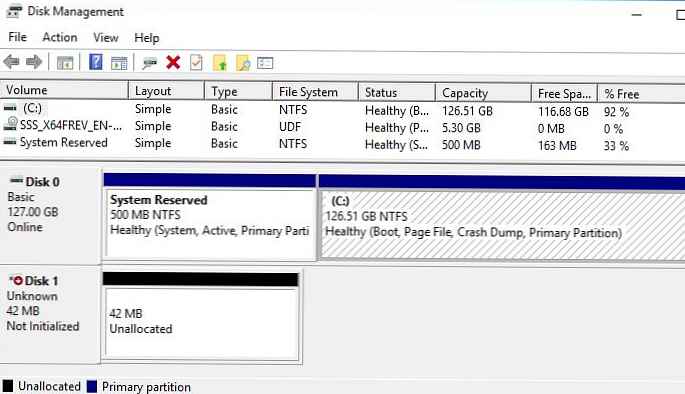

Zapněte VM, otevřete konzolu Správa disků a ujistěte se, že se objeví nový disk 42 MB.

Zapněte VM, otevřete konzolu Správa disků a ujistěte se, že se objeví nový disk 42 MB.

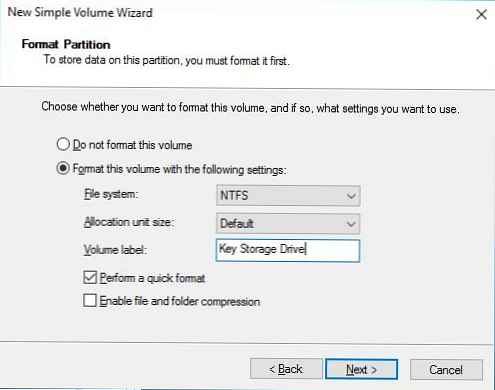

Inicializujte a naformátujte tuto jednotku v NTFS pomocí konzoly Správa disků nebo Diskpart.

Inicializujte a naformátujte tuto jednotku v NTFS pomocí konzoly Správa disků nebo Diskpart.

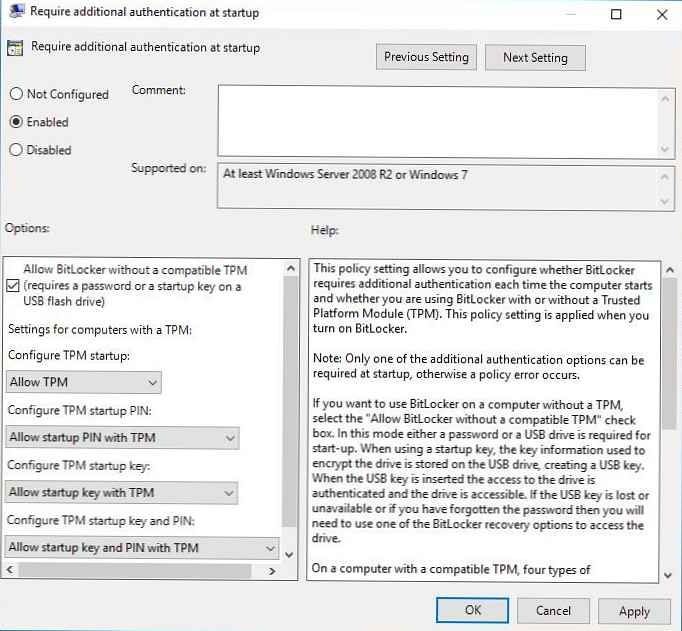

Protože Ve výchozím nastavení BitLocker vyžaduje čip TPM, pomocí Zásady skupiny musíte povolit šifrování BitLocker bez čipu TPM. Chcete-li to provést, otevřete editor místních zásad skupiny (gpedit.msc) a přejděte do části Počítač Konfigurace->Administrativní Šablony->Windows Komponenty -> Bitlocker Řídit Šifrování. Povolit zásady Vyžadovat další ověření při spuštění s následujícím nastavením:

Protože Ve výchozím nastavení BitLocker vyžaduje čip TPM, pomocí Zásady skupiny musíte povolit šifrování BitLocker bez čipu TPM. Chcete-li to provést, otevřete editor místních zásad skupiny (gpedit.msc) a přejděte do části Počítač Konfigurace->Administrativní Šablony->Windows Komponenty -> Bitlocker Řídit Šifrování. Povolit zásady Vyžadovat další ověření při spuštění s následujícím nastavením:

- Povolit nástroj BitLocker bez kompatibilního modulu TPM (vyžaduje heslo nebo spouštěcí klíč na jednotce USB Flash) = Povolit

- Konfigurace spuštění modulu TPM: Povolit TPM

- Konfigurace spouštěcího kódu TPM: Povolit spouštěcí PIN s TPM

- Konfigurace spouštěcího klíče TPM: Povolit spouštěcí klíč s TPM

- Nakonfigurujte spouštěcí klíč TPM a PIN: Povolit spouštěcí klíč a PIN pomocí TPM

Zbývá nainstalovat součást BitLocker v hostujícím OS:

Zbývá nainstalovat součást BitLocker v hostujícím OS:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

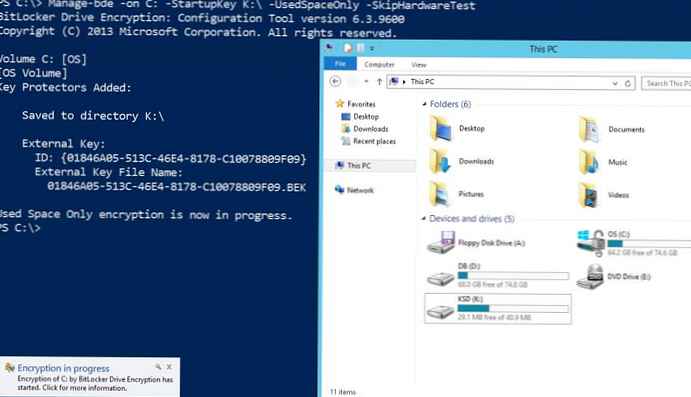

Šifrování jednotky C: (jednotka K: v tomto případě adresa jednotky úložiště klíčů):

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

nebo tak

Spravovat-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Ostatní oddíly mohou být šifrovány:

Enable-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Aktuální stav procesu šifrování disku lze získat příkazem:

Get-BitLockerVolume