Vždy si užíval příkaz SUBST. Je to pohodlné. A pro staré programy a například pro „zkrácení“ cesty k síťovým složkám. Uživatelé často vytvářejí cesty takové délky, které vás pouze zajímají.

A nečekal jsem, že zde bude rozptýlen Microsoft rake.

Co je to vyjádřeno v. A skutečnost, že nyní existují dva typy relací, se kterými můžete pracovat: standardní a tzv. Zvýšená (při spuštění programu jménem administrátora)

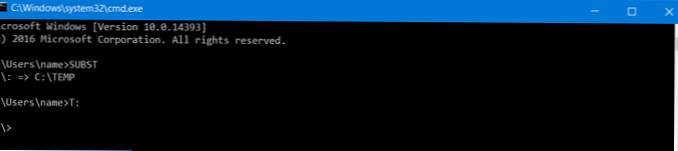

A to se stane. Ve standardní relaci vytvořte (nahraďte) složku písmenem jednotky

Stejně tak

SUBST T: C: \ TEMP

Co se ukázalo?

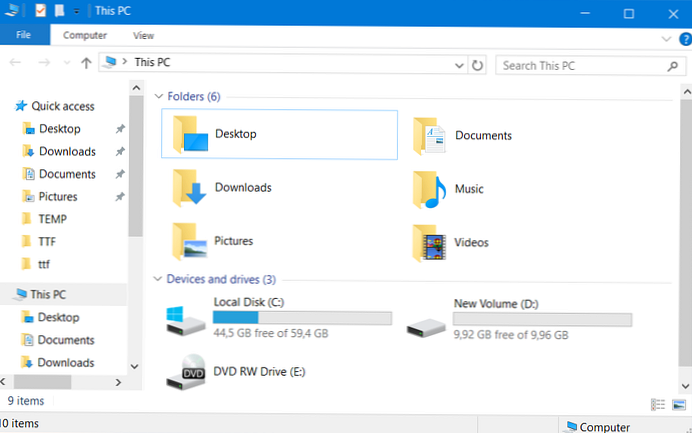

Ze standardního příkazového řádku je vidět „nový“ disk

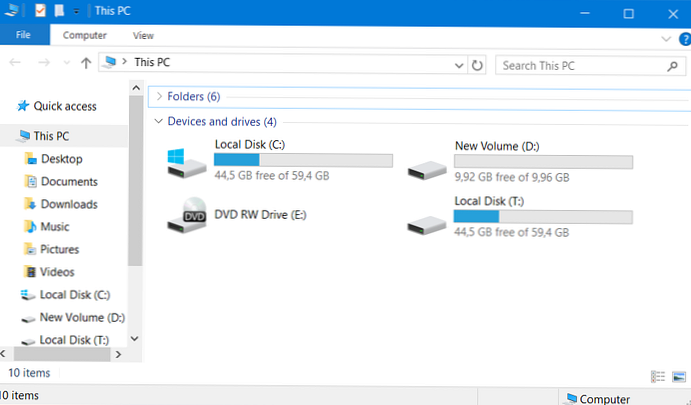

A v Průzkumníku Windows je také vidět

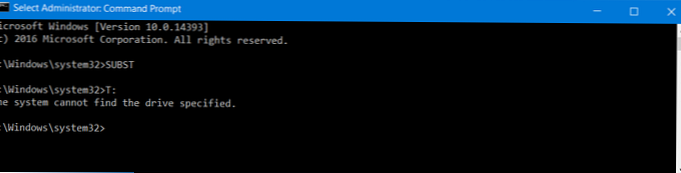

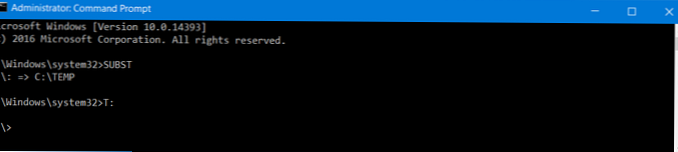

Nyní spusťte zvýšený příkazový řád a Oops! A neexistuje žádný pohon T, jako by nic neudělali

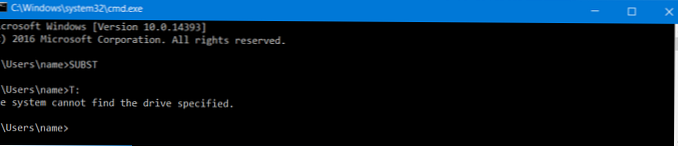

Dokáže udělat pravý opak? Spusťte SUBST ve zvýšené relaci?

Zkusíme - funguje to

Spusťte Průzkumníka Windows a ... takový dopis neexistuje

Spustíme standardní příkazový řádek ... znovu ne

Nevypadá nic? Ale připomnělo mi to. Stejně tak jsou síťové koule spojené příkazem NET USE „neviditelné“, jak je popsáno v článku https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

A bylo tu řešení. Teoreticky by to mělo být také, pomyslel jsem si. Další bylo několik hodin a experimentů, a to se děje. Neexistuje žádný standardní výstup. Nejsou žádná doporučení. Ale berle mohou být skórovány.

Takže v pořádku.

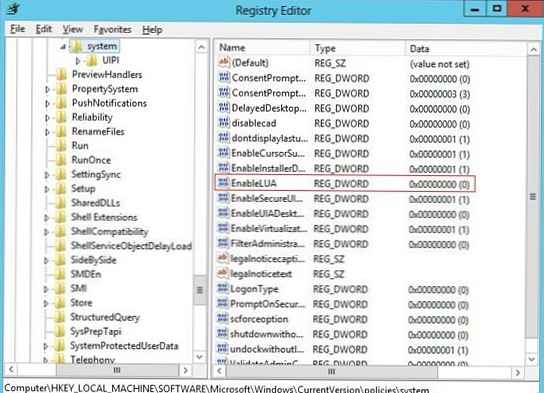

Metoda 1: Microsoft "Method"

Microsoft 'metoda' je to, co jsem nazval toto řešení. Skládá se z návrhu ... Zakázat UAC!

No, jen berle, nedali zatraceně o bezpečí, ale funguje to 🙂

Můžete si o tom přečíst na TechNet - https://social.technet.microsoft.com/wiki/contents/articles/13953.windows-server-2012-deaktivating-uac.aspx

Nebo jednoduše:

- Zakázat UAC pomocí ovládacího panelu

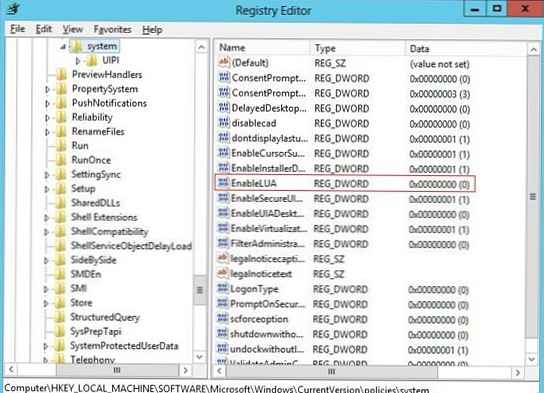

- Změňte hodnotu klíče z "1" na "0"

"HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ policies \ system"REGEDIT4

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] "EnableLUA" = dword: 00000000

- Restartujte OS

Kontrolováno - funguje.

Metoda 2: Špionáž na síti

Jedna z možností, která přišla se sítí. Spusťte SUBST dvakrát. V jednoduchých a zvýšených sezeních

Kontrolováno - funguje.

Metoda 3: "Cíle pro vynalézavost"

Tato metoda je moje vlastní. Připomíná to starý vtip: „A máme mandle odstraněny. Autogenní.

Jaký je smysl. Nepoužívá se SUBST, ale používá se NET USE

- Požadovanou složku sdílíme na stejném počítači

- Připojujeme jej jako síťovou jednotku pomocí příkazu NET USE

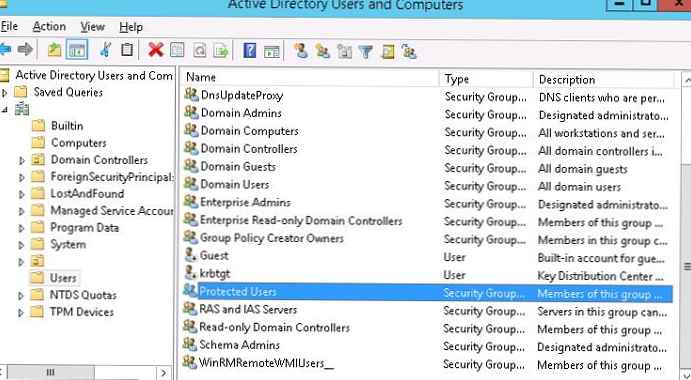

- Nezapomeňte přidat klíč do registru z článku https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

- Užívejte si života.

Kontrolováno - funguje

Metoda 4: Špionáž na síti (itpro)

V registru jezdíme „berlou“

reg přidat "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ DOS Devices" / v Z: / t REG_SZ / d "\ ?? \C: \ DirectoryName"/ f

Kde

- Z: - písmeno jednotky, které potřebujete

- C: \ DirectoryName - potřebujete, resp

Poznámky:

- Tento příkaz předává pouze z zvýšené (spuštěné jménem administrátora) relace

- Nezapomeňte restartovat počítač.

Kontrolováno - funguje. Disk se v systému objeví, jako po příkazu SUBST, s jediným rozdílem, že je viditelný ze všech relací

A z Průzkumníka Windows

Metoda, na kterou se zaměřit, je na vás.