Řada operačních systémů Windows má systém pro automatickou aktualizaci kořenových certifikátů z webu společnosti Microsoft. MSFT jako součást kořenového certifikačního programu Microsoft Důvěryhodné Kořen Certifikát Program, udržuje a zveřejňuje ve svém internetovém obchodě seznam certifikátů pro klienty a zařízení Windows. Pokud ověřený certifikát ve svém certifikačním řetězci odkazuje na kořenovou certifikační autoritu, která se účastní tohoto programu, systém se automaticky stáhne z uzlu Windows Update a přidá takový kořenový certifikát do důvěryhodného.

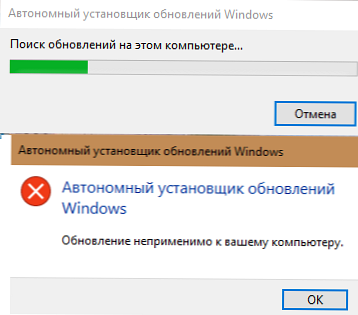

Windows požaduje jednou za týden aktualizaci kořenového certifikátu důvěryhodnosti (CTL). Pokud systém Windows nemá přímý přístup do adresáře Windows Update, nebude systém schopen aktualizovat kořenové certifikáty, takže uživatel může mít problémy s otevíráním webů (SSL certifikáty jsou podepsány CA, které není důvěryhodné, viz článek o chybě prohlížeče Chrome „Tento web nelze zajistit zabezpečené připojení “) nebo s instalací spuštěním podepsaných aplikací nebo skriptů.

V tomto článku se pokusíme zjistit, jak ručně aktualizovat seznam kořenových certifikátů v TrustedRootCA v izolovaných sítích nebo počítačích / serverech bez přímého připojení k internetu..

Obsah:

- Správa kořenových certifikátů počítače v systému Windows 10

- Nástroj rootsupd.exe

- Certutil: získání kořenových certifikátů prostřednictvím služby Windows Update

- Seznam kořenových certifikátů ve formátu STL

- Upgradování kořenových certifikátů v systému Windows pomocí GPO v prostředí izolovaného prostoru

Správa kořenových certifikátů počítače v systému Windows 10

Jak zobrazit seznam kořenových certifikátů pro počítač se systémem Windows?

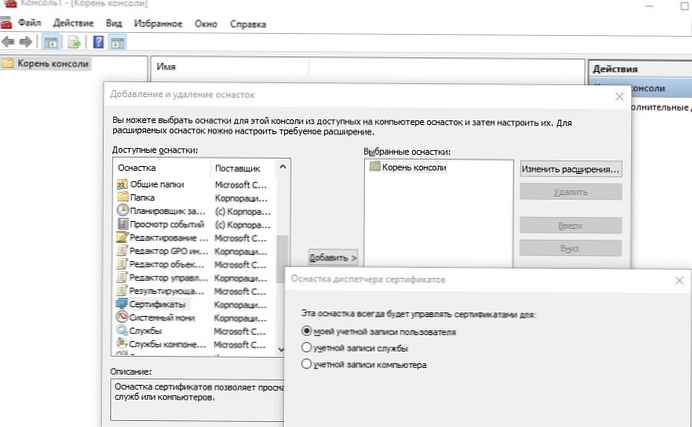

- Chcete-li otevřít kořenový úložiště certifikátů počítače v systému Windows 10 / 8.1 / 7 / Windows Server, spusťte konzolu mmc.exe;

- Klikněte na Soubor (Soubor) -> Přidání nebo odebrání modulu snap-in (Přidat nebo odebrat moduly snap-in) vyberte v seznamu modulů snap-in Certifikace (Certifikáty) -> Přidat (Přidat);

- V dialogovém okně vyberte, co chcete spravovat certifikáty počítačový účet (Účet počítače);

- Další -> Ok -> Ok;

- Rozbalte Certifikáty (Certifikáty) -> Sklad důvěryhodných kořenových certifikačních autorit (Důvěryhodné kořenové certifikáty). Tento seznam obsahuje seznam kořenových důvěryhodných certifikátů pro váš počítač..

Seznam důvěryhodných kořenových certifikátů s daty vypršení platnosti můžete získat také pomocí PowerShell:

Get-Childitem cert: \ LocalMachine \ root | format-list

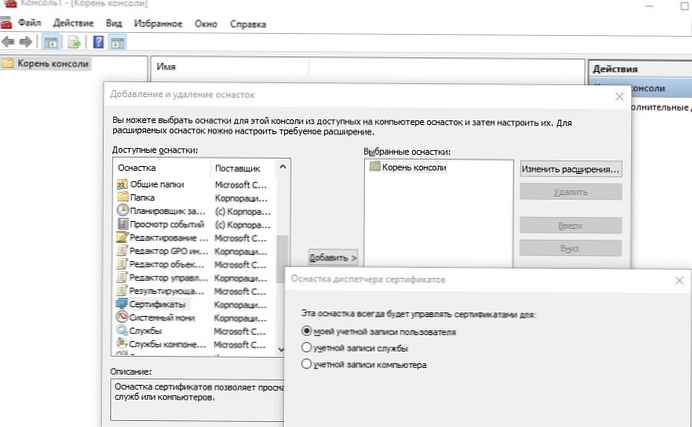

Můžete uvést seznam certifikátů, jejichž platnost vypršela, nebo jejichž platnost vyprší během následujících 30 dnů:

Get-ChildItem cert: \ LocalMachine \ root | Kde $ _. NotAfter -lt (Get-Date) .AddDays (30)

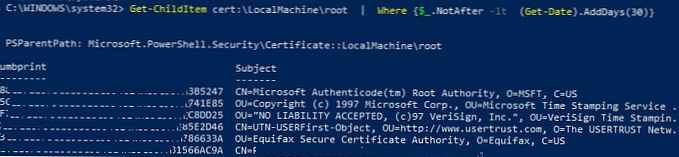

V konzole mmc si můžete prohlížet informace o jakémkoli certifikátu nebo ho odebrat z důvěryhodných.

Z bezpečnostních důvodů doporučujeme pravidelně kontrolovat v úložišti certifikátů falešné certifikáty pomocí obslužného programu Sigcheck.Soubor kořenového certifikátu můžete ručně přenést z jednoho počítače do druhého pomocí funkce Export / Import.

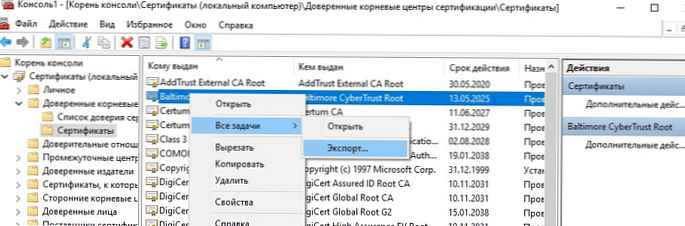

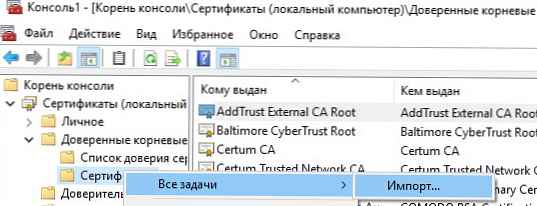

- Jakýkoli certifikát .CER můžete exportovat do souboru kliknutím na něj a výběrem položky „Všechny úkoly“ -> „Export“;

- Poté pomocí příkazu Importovat tento certifikát můžete importovat do jiného počítače.

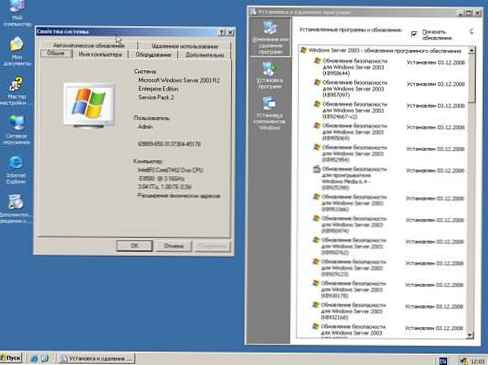

Nástroj rootsupd.exe

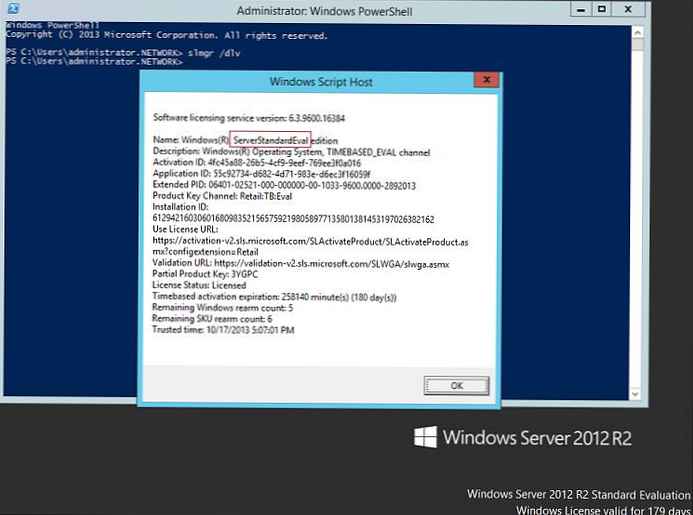

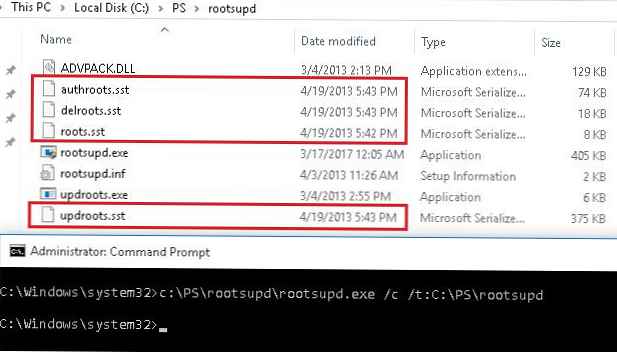

V systému Windows XP je tento nástroj používán k aktualizaci kořenových certifikátů rootsupd.exe. Tento obslužný program obsahuje seznam kořenových a zrušených certifikátů, které byly pravidelně zapojovány. Samotný obslužný program byl distribuován jako samostatná aktualizace. KB931125 (Aktualizace kořenových certifikátů).

- Stáhněte si nástroj rootsupd.exe, po odkazu (od 15. července 2019 odkaz nefunguje, možná se Microsoft rozhodl jej odstranit z veřejné domény. Momentálně si můžete stáhnout nástroj z kaspersky.com - http://media.kaspersky.com/utilities/CorporateUtilities /rootsupd.zip);

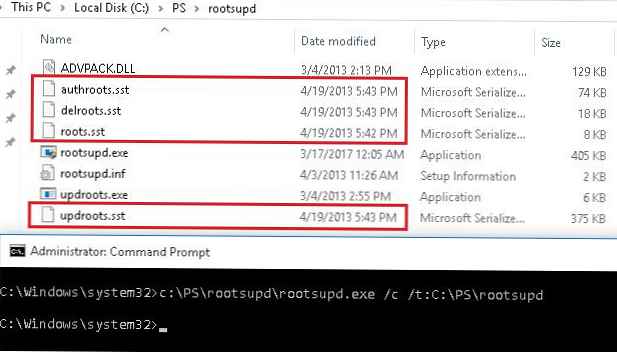

- Chcete-li nainstalovat kořenové certifikáty Windows, stačí spustit soubor rootsupd.exe. Zkoušíme však jeho obsah pečlivěji a rozbalíme jej příkazem:

rootsupd.exe / c / t: C: \ PS \ rootsupd

- Certifikáty jsou obsaženy v souborech SST: authroots.sst, delroot.sst atd. Chcete-li odebrat / nainstalovat certifikáty, můžete použít příkazy:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Ale, Jak vidíte, datum vytvoření těchto souborů je 4. dubna 2013 (téměř rok před ukončením oficiální podpory systému Windows XP). Od té doby tedy nebyl nástroj aktualizován a nelze jej použít k instalaci aktuálních certifikátů. Soubor updroots.exe však budeme potřebovat později.

Certutil: získání kořenových certifikátů prostřednictvím služby Windows Update

Správa a certifikace Utility Certutil (objevil se ve Windows 10), umožňuje stáhnout nejnovější seznam kořenových certifikátů z uzlů Windows Update a uložit aktuální seznam kořenových certifikátů.

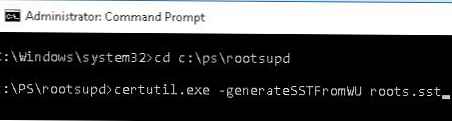

Chcete-li vygenerovat soubor SST v počítači se systémem Windows 10 s přístupem na internet, spusťte následující příkaz s právy správce:

certutil.exe -generateSSTFromWU roots.sst

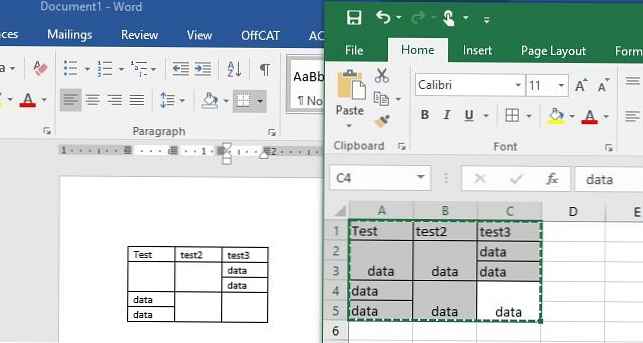

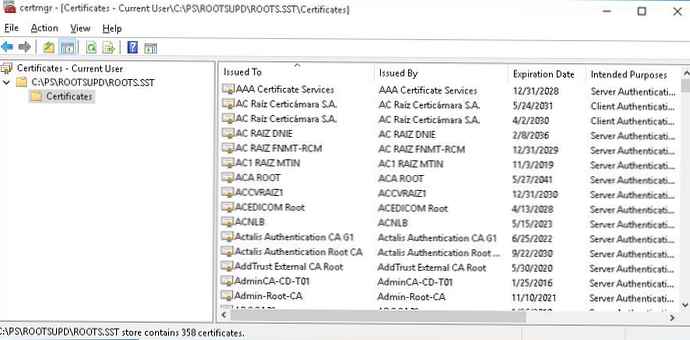

Výsledkem je, že se v cílovém adresáři objeví soubor SST obsahující aktuální seznam certifikátů. Otevřete jej dvojitým kliknutím. Tento soubor je kontejner obsahující důvěryhodné kořenové certifikáty..

Výsledkem je, že se v cílovém adresáři objeví soubor SST obsahující aktuální seznam certifikátů. Otevřete jej dvojitým kliknutím. Tento soubor je kontejner obsahující důvěryhodné kořenové certifikáty..

V otevřeném modulu snap-in pro správu certifikátů mmc můžete exportovat kterýkoli z přijatých certifikátů. V mém případě seznam certifikátů obsahoval 358 prvků. Export certifikátů a jejich instalace samozřejmě není racionální.

V otevřeném modulu snap-in pro správu certifikátů mmc můžete exportovat kterýkoli z přijatých certifikátů. V mém případě seznam certifikátů obsahoval 358 prvků. Export certifikátů a jejich instalace samozřejmě není racionální.

certutil -syncWithWU. Takto získané certifikáty mohou být distribuovány klientům pomocí GPO.Chcete-li nainstalovat všechny certifikáty ze souboru SST a přidat je do seznamu kořenových certifikátů počítače, můžete použít příkazy PowerShell:

$ sstStore = (Get-ChildItem -Path C: \ ps \ rootsupd \ roots.sst)

$ sstStore | Import-Certificate -CertStoreLocation Cert: \ LocalMachine \ Root

Můžete také použít nástroj updroots.exe (je obsažen v archivu rootsupd.exe, který jsme v předchozí sekci rozbalili):

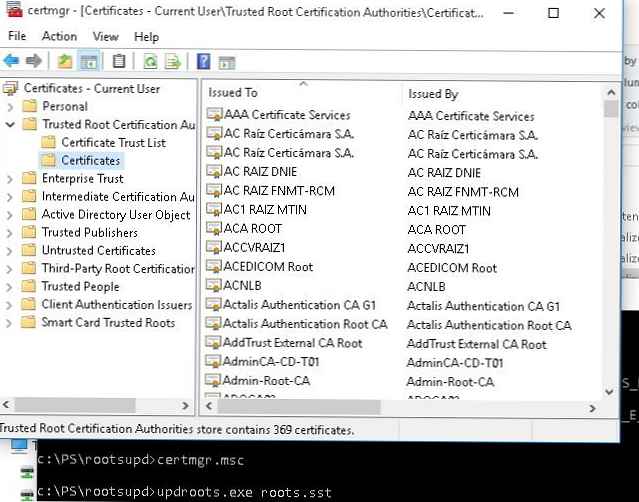

updroots.exe roots.sst

Spusťte modul snap-in certmgr.msc a ověřte, že všechny certifikáty byly přidány do úložiště důvěryhodné kořenové certifikační autority.

Spusťte modul snap-in certmgr.msc a ověřte, že všechny certifikáty byly přidány do úložiště důvěryhodné kořenové certifikační autority.

Seznam kořenových certifikátů ve formátu STL

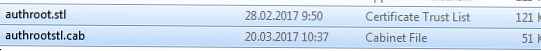

Existuje jiný způsob, jak získat seznam certifikátů od společnosti Microsoft. Chcete-li to provést, stáhněte si soubor http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (aktualizováno dvakrát měsíčně). Pomocí libovolného archivátoru (nebo Průzkumníka Windows) rozbalte obsah archivu. authrootstl.kabina. Obsahuje jeden soubor. autorroot.stl.

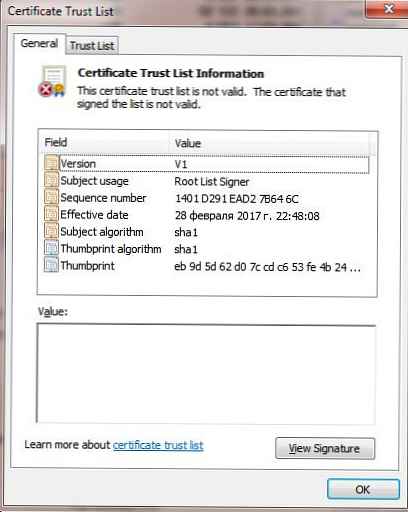

Soubor authroot.stl je kontejner se seznamem důvěryhodných certifikátů ve formátu seznamu důvěryhodných certifikátů.

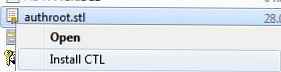

Tento soubor lze nainstalovat do systému pomocí místní nabídky souboru STL (Nainstalovat CTL).

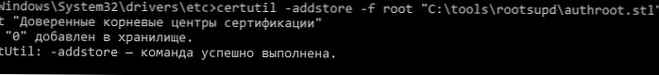

Nebo pomocí obslužného programu certutil:

certutil -addstore -f root authroot.stl

Do úložiště byl přidán root "Důvěryhodné kořenové certifikační autority" CTL "0". CertUtil: -addstore - příkaz byl úspěšně dokončen.

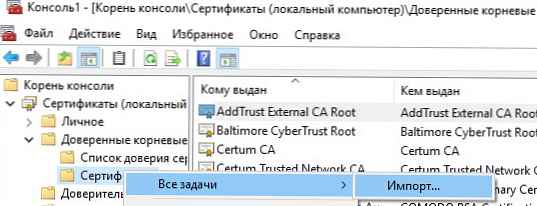

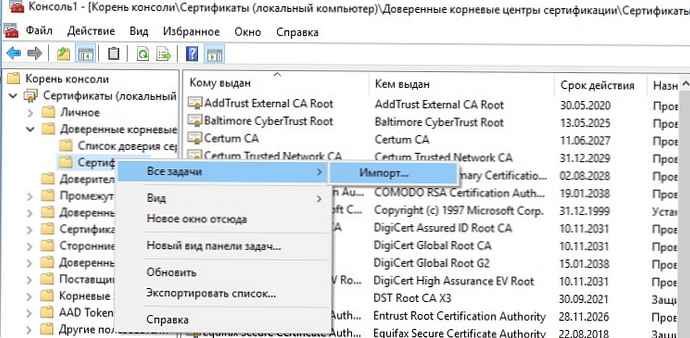

Můžete také importovat certifikáty z konzoly pro správu certifikátů (Důvěřuj Kořen Certifikace Úřady ->Certifikáty -> Vše Úkoly > Importovat).

Zadejte cestu k vašemu souboru STL pomocí certifikátů.

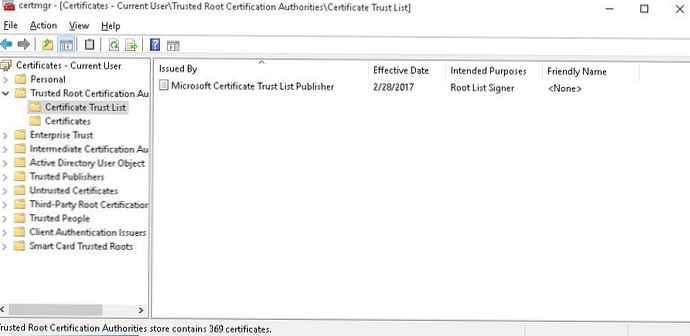

Po spuštění příkazu v konzole pro správu certifikátů (certmgr.msc) v kontejneru Důvěryhodné Kořen Certifikace Úřady (Důvěryhodné kořenové certifikáty) se objeví nová sekce s názvem Certifikát Důvěřuj Seznam (Seznam důvěryhodných certifikátů).

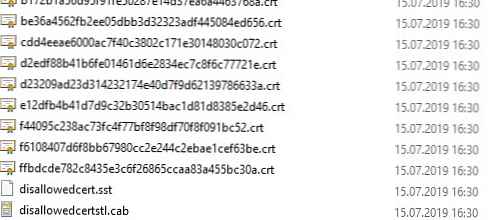

Podobně si můžete stáhnout a nainstalovat seznam zrušených certifikátů, které byly vyloučeny z Root Certificate Program. za tímto účelem stáhněte soubor disallowedcertstl.kabina (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), rozbalte jej a přidejte jej do části Důvěryhodné certifikáty příkazem:

certutil -addstore -f disallowedcert.stl

Upgradování kořenových certifikátů v systému Windows pomocí GPO v prostředí izolovaného prostoru

Pokud máte za úkol pravidelně aktualizovat kořenové certifikáty v doméně Active Directory izolované na Internetu, existuje trochu komplikovanější schéma aktualizace lokálních úložišť certifikátů v počítačích domény pomocí skupinových zásad. V izolovaných sítích Windows můžete konfigurovat aktualizace kořenových certifikátů v počítačích uživatelů několika způsoby.

První cesta předpokládá, že pravidelně ručně stahujete a kopírujete do izolované sítě soubor s kořenovými certifikáty získaným následujícím způsobem:

certutil.exe -generateSSTFromWU roots.sst

Potom lze certifikáty z tohoto souboru nainstalovat pomocí přihlašovacího skriptu SCCM nebo PowerShell v GPO:

$ sstStore = (Get-ChildItem -Path \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \ roots.sst)

$ sstStore | Import-Certificate -CertStoreLocation Cert: \ LocalMachine \ Root

Druhá cesta zahrnuje získání příslušných kořenových certifikátů pomocí příkazu:

Certutil -syncWithWU -f \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

V zadaném síťovém adresáři se objeví řada souborů kořenových certifikátů (CRT), včetně souborů (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

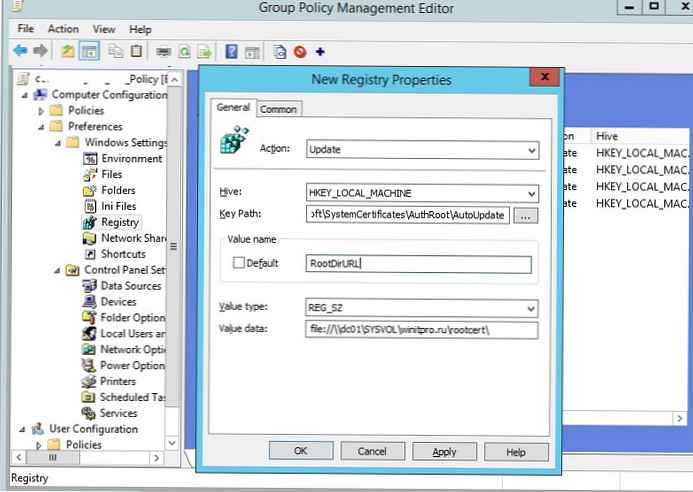

Poté pomocí GPP musíte změnit hodnotu registru Rootootl ve větvi HKLM \ Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdate. Tento parametr by měl ukazovat na síťovou složku, ze které klienti potřebují získat nové kořenové certifikáty. Přejděte do sekce editoru GPO Konfigurace počítače -> Předvolby -> Nastavení systému Windows -> Registr. A vytvořte nové nastavení registru s hodnotami:

Akce: Aktualizace

Úl: HKLM

Klíčová cesta: Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdate

Název hodnoty: RootDirURL

Typ: REG_SZ

Hodnotové údaje: file: // \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

Zbývá přidělit tuto zásadu počítačům a po aktualizaci zásad zkontrolovat nové kořenové certifikáty v úložišti.

Politika Vypněte automatickou aktualizaci kořenových certifikátů v části Konfigurace počítače -> Šablony pro správu -> Systém -> Správa internetové komunikace -> Nastavení internetové komunikace by měla být vypnuta nebo nenakonfigurována.V tomto článku jsme se podívali na několik způsobů, jak aktualizovat kořenové certifikáty na izolovaném Internetu od Windows..