Ve výchozím nastavení není ve službě Active Directory provoz LDAP mezi řadiči domény a klienty šifrován, tj. data jsou přenášena přes síť v jasné formě. To potenciálně znamená, že útočník může tato data číst pomocí čtečky paketů. Pro standardní prostředí Windows to obvykle není rozhodující, ale omezuje možnosti vývojářů aplikací třetích stran, kteří používají LDAP.

Například operace změny hesla musí být provedena prostřednictvím zabezpečeného kanálu (například Kerberos nebo SSL / TLS). To znamená, že například pomocí funkce -php, která pracuje s AD přes LDAP, nemůžete změnit uživatelské heslo v doméně.

Data LDAP mezi klientem a řadičem domény můžete chránit pomocí SSL verze LDAP - LDAPS, který pracuje na portu 636 (LDAP žije na portu 389). Chcete-li to provést, musíte do řadiče domény nainstalovat speciální certifikát SSL. Certifikát může být buď třetí stranou, vydán třetí stranou (např. Verisign), podepsán sám sebou nebo vydán firemní certifikační autoritou.

V tomto článku si ukážeme, jak používat instalaci certifikátu LDAPS (LDAP přes vrstvu Secure Sockets Layer) v řadiči domény se systémem Windows Server 2012 R2. S požadovaným certifikátem může služba LDAP v řadiči domény navázat připojení SSL k přenosu provozu LDAP a provozu serveru globálního katalogu (GC)..

Upozorňujeme, že protokol LDAPS používají hlavně aplikace třetích stran (dostupné jako klienti jiné než Microsoft) k ochraně dat přenášených sítí (k zajištění neschopnosti zachytit uživatelská jména a hesla a další soukromá data).

Předpokládejme, že již máte ve vaší infrastruktuře nasazen server firemní identity. Certifikace Autorita (CA). Může to být buď úplná infrastruktura PKI, nebo samostatný server s rolí Certifikační autority.

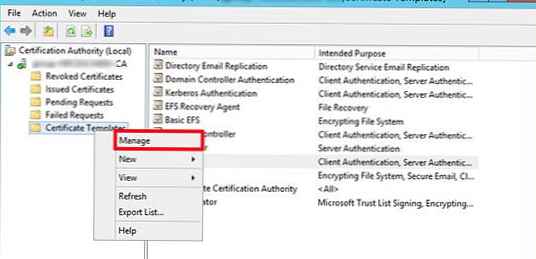

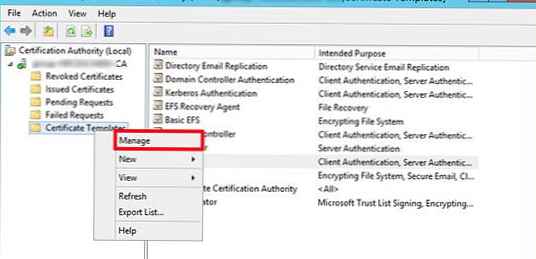

Na severu s rolí Certifikační autority spusťte konzolu Certifikace Autorita Řízení Konzola, vyberte sekci šablony certifikátu (Certifikát Šablony ) a v místní nabídce vyberte Spravovat.

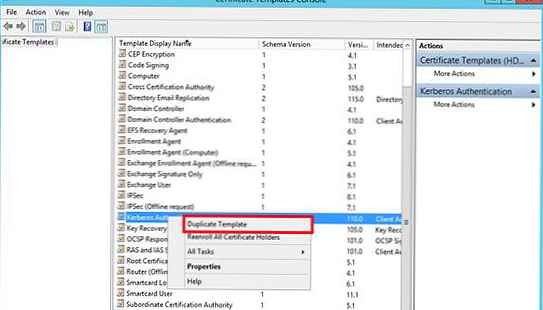

Najděte šablonu Kerberos Ověřování certifikát a vytvořte jeho kopii výběrem Duplicitní šablona.

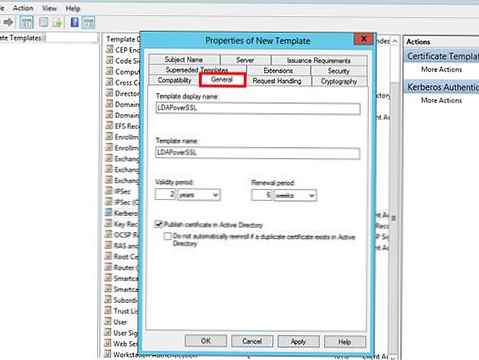

Tab Generále přejmenujte šablonu certifikátu na LDAPoverSSL, uveďte dobu platnosti a zveřejněte ji v AD (Publikovat certifikát ve službě Active Directory).

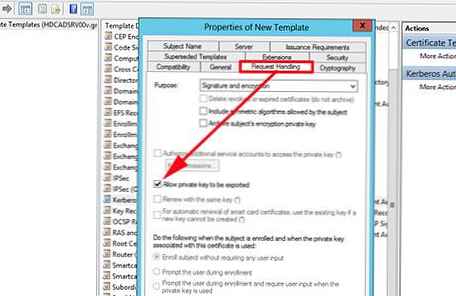

Tab Vyřizování žádostí zaškrtněte políčko Povolit export soukromého klíče a uložte šablonu.

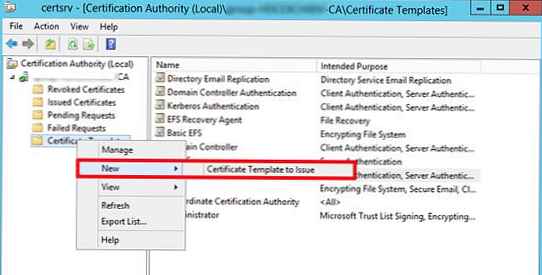

Na základě vytvořené šablony zveřejníme nový typ certifikátu. Chcete-li to provést, vyberte v kontextové nabídce v části Šablony certifikátů Nový -> Šablona certifikátu k vydání.

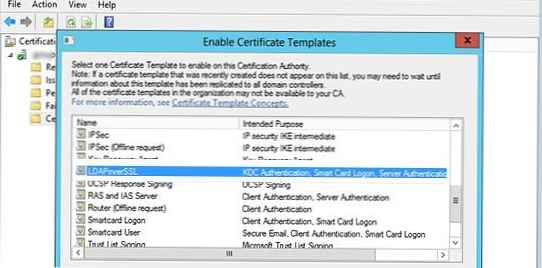

Ze seznamu dostupných šablon vyberte LDAPoverSSL a klepněte na OK..

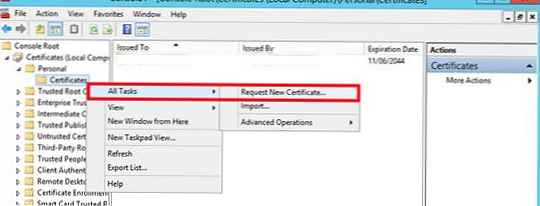

V řadiči domény, pro který chcete použít protokol LDAPS, otevřete modul snap-in pro správu certifikátů a v úložišti certifikátů Osobní požádat o nový certifikát (Všechny úkoly -> Požádat o nový certifikát).

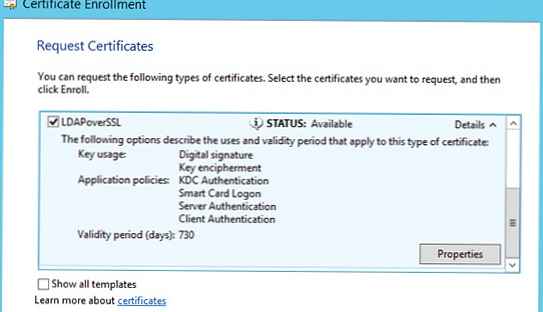

V seznamu dostupných certifikátů vyberte certifikát LDAPoverSSL a klikněte na Zapsat se (vydání certifikátu).

Dalším požadavkem je, aby řadič domény a klienti, kteří budou komunikovat prostřednictvím protokolu LDAPS, důvěřovali certifikační autoritě (CA), která vydala certifikát pro řadič domény..

Pokud to ještě nebylo provedeno, exportujte kořenový certifikát certifikační autority do souboru spuštěním následujícího příkazu na serveru s rolí Certifikační autority:certutil -ca.cert ca_name.cer

Potom přidejte exportovaný certifikát do kontejneru certifikátů Důvěryhodné kořenové certifikační autoritys úložiště certifikátů v klientském a řadiči domény. To lze provést ručně pomocí modulu snap-in pro správu certifikátů, pomocí GPO nebo z příkazového řádku (více zde).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Musíte restartovat službu Active Directory v řadiči domény nebo úplně restartovat řadič domény.

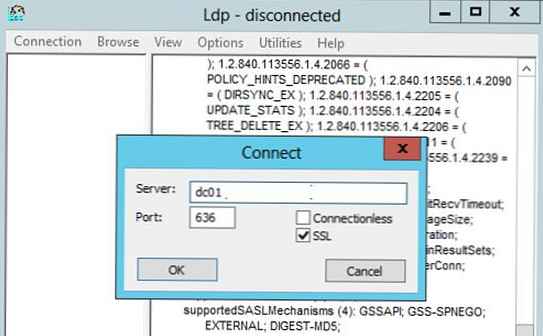

Zbývá otestovat práci na LDAPS. Chcete-li to provést, spusťte obslužný program na klientovi ldp.exe a vyberte v nabídce Připojení-> Připojit->Uveďte plný (FQDN) název řadiče domény, vyberte port 636 a zaškrtněte SSL -> Dobře. Pokud je vše hotovo správně, mělo by se navázat spojení.