Nevýhody DNS

Systém pro překlad názvů DNS, který je jedním ze základů moderního systému síťových interakcí, byl vyvinut před více než 20 lety, kdy se téměř nezabývalo otázkami ochrany informací. Jednou z hlavních nevýhod systému DNS je schopnost předstírat odpověď na dotaz DNS.

Problém je v tom, že odezva serveru DNS není nijak kontrolována, to znamená, že v případě poškození serveru DNS (a jeho přesměrování na falešné servery DNS), falšování záznamu DNS, otravy mezipaměti DNS (otravy mezipaměti DNS), můžete uživatele poslat na libovolnou adresu IP adresa a uživatel bude plně přesvědčen, že pracuje s legitimními webovými stránkami nebo službami. Útočníci tyto metody široce používají, přesměrovávají uživatele na weby obsahující škodlivé kódy nebo shromažďují jejich osobní údaje (hesla, čísla kreditních karet atd.) Pomocí tzv. pharmingové útoky.

Proč potřebujete technologii DNSSEC?

Rozšíření zabezpečení DNS (DNSSEC) - technologie je navržena tak, aby zlepšila zabezpečení služby DNS pomocí kryptografických podpisů, které jednoznačně ověří pravost informací přijatých ze serveru DNS. I.e. všechny požadavky a odpovědi serveru DNS s podporou DNSSEC musí mít digitální podpis, jehož platnost může klient ověřit veřejným klíčem. Tyto digitální podpisy se vytvářejí při podepisování zóny (při použití DNSSEC).

Zjednodušený mechanismus ověřování DNSSEC funguje takto: klient odešle požadavek na server DNS, server vrátí digitálně podepsanou odpověď DNS. Protože klient má veřejný klíč certifikační autority, která podepsala záznamy DNS, může dešifrovat podpis (hodnota hash) a ověřit odpověď DNS. Chcete-li to provést, musí být klient i server DNS nakonfigurován tak, aby používal stejnou kotvu důvěryhodnosti. Důvěrná kotva - Předkonfigurovaný veřejný klíč spojený s konkrétní zónou DNS. Pokud server DNS podporuje více zón, lze použít více důvěryhodných kotev..

Je důležité si uvědomit, že hlavním účelem DNSSEC je ochrana před paděláním a úpravami dotazů a odpovědí na DNS. Data přenášená přes samotnou síť však nejsou šifrována (ačkoli důvěrnost přenášených dat DNS může být zajištěna šifrováním, ale toto je volitelné a není hlavním cílem DNSSEC).

Základní komponenty DNSSEC jsou definovány v následujících standardech RFC:

- RFC 4033

- RFC 4034

- RFC 4035

DNSSEC v systémech Windows

V systémech Windows Server 2008 R2 a Windows 7 se objevila podpora technologie DNSSEC. Vzhledem ke složitosti a nejasnosti nastavení však nebyla široce používána. DNSSEC získal další vývoj v systému Windows Server 2012, ve kterém byla funkce DNSSEC výrazně rozšířena, a navrhuje možnost konfigurace prostřednictvím grafického rozhraní.

V tomto článku popíšeme základní instalaci a konfiguraci DNSSEC založenou na serveru DNS se systémem Windows Server 2012, vytvoříme podepsanou zónu a body důvěryhodnosti.

Instalace a konfigurace DNSSEC v systému Windows Server 2012

Vytvořte novou zónu DNS dnssec.contoso.com a přidejte do ní jeden záznam serveru A SRV12 s adresou 192.168.1.14.

Poznámka:. V systému Windows 8/2012 je namísto použití nástroje nslookup lepší použít k získání informací ze serveru DNS Powershell cmdlet Resolve-DnsName..Vyřešte název_ds srv12.dnssec.contoso.com -Server SRV12-SUB-CA -DnssecOk

Protože zóna není podepsána, požadavek nevrátí RRSIG záznamy.

Budeme digitálně podepisovat interní zónu DNS dnssec.contoso.com. Chcete-li to provést, v konzole DNS klepněte pravým tlačítkem myši na zónu a vyberte možnost DNSSEC-> Podepsat zónu.

V zobrazeném Průvodci podepisováním zón ponechte všechna výchozí nastavení (k přihlášení zóny použijte výchozí nastavení) -> Další -> Další -> Dokončit.

Po dokončení průvodce budou v podepsané zóně automaticky vytvořeny následující nové záznamy prostředků:

- RRSIG (Resource Read Signature) - podpis záznamu zdroje

- DNSKEY (A Public Key) - ukládá veřejnou část klíče a jeho identifikátory

- DS (Delegation Signer) - obsahuje hash doménového jména dědice a jeho KSK klíč

- NSEC (Next Secure) a NSEC3 (Next Secure 3) - používá se pro spolehlivou ochranu před útoky spoofingu

Po podepsání zóny bude veřejný klíč uložen do souboru% windir% \ system32 \ dns \ keyset-dnssec.

Do DNS importujeme veřejný klíč zóny (stejná kotva důvěry) tak, že přejdeme do sekce Trust Point v konzole DNS, vybereme import -> DNSKEY a zadáme cestu k souboru keyset-dnssec..

Poznámka:. Tento klíč musí být distribuován na všechny servery DNS, které se budou podílet na bezpečném ukládání do mezipaměti dat podepsané zóny.

V důsledku importu klíče se v sekci Důvěryhodné body -> dnssec objeví dvě klíče DNSKEY (jedna je aktivní, druhá je v pohotovostním režimu)..

V systému Windows Server 2012 je možné automaticky replikovat klíče Trust Anchors na všechny řadiče domény v doménové struktuře sloužící této zóně DNS. To provedete ve vlastnostech požadované zóny (dnssec) na kartě Důvěrná kotva povolit možnost Povolte distribuci spolehlivých kotev pro tuto zónu a uložit změny.

Zkusme znovu vyzkoušet tuto zónu od klienta.

Jak je vidět, v odezvě serveru DNS existují informace o záznamu RRSIG a digitálním podpisu.

Konfigurace klientů WIndows pro použití DNSSEC

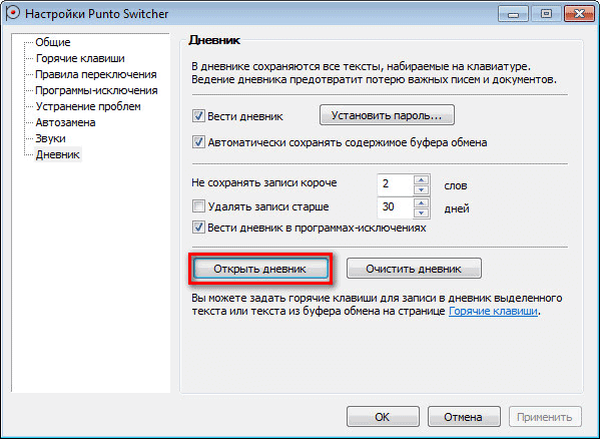

Přinutit klienty Windows OS k vynucení pouze „bezpečných“ (DNSSEC) požadavků, tj. akceptovat data DNS pouze v případě, že jejich digitální podpis je správný, je nutné použít NRPT (Table Policy Policy Table) pomocí GPO.

To provedete v sekci GPO Konfigurace počítače -> Politiky -> Nastavení systému Windows -> Zásady rozlišení názvů na kartě DNSSEC povolit možnosti:

- V tomto pravidle povolte DNSSEC

- Vyžadujte klienty DNS, aby zkontrolovali, zda byl server DNS ověřen, zda byla data a adresy ověřena

Zbývá přiřadit politiku požadované OU. Po použití zásady se ujistěte, že je klient nakonfigurován pro použití „zabezpečeného“ DNS:

Get-DnsClientNrptPolicy

Hodnota DNSSecValidationRequired = True, tj. klient vyžaduje ověřené odpovědi DNS.

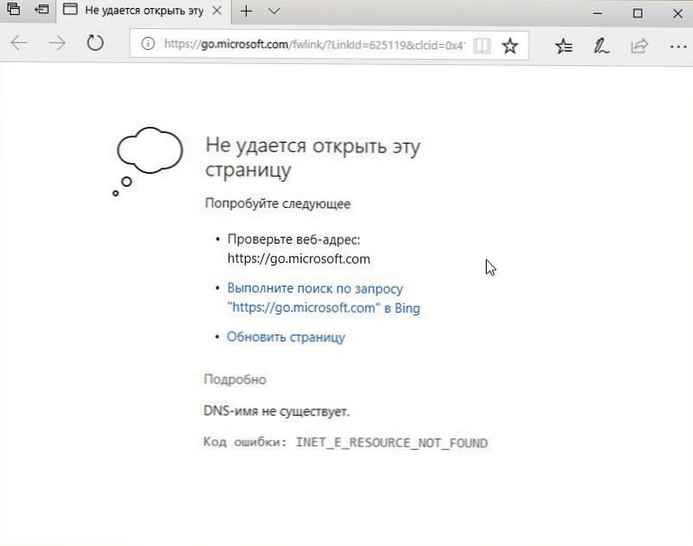

V případě, že odpověď přijatá ze serveru DNS není podepsána nebo jsou certifikáty podepsány nesprávně, příkaz vrátí chybu Nezajištěný paket DNS.

DNSSEC pro externí oblasti

Aby server DNS vyžadoval povinné ověření DNSSEC pro externí zóny, musíte ve svých vlastnostech na kartě Pokročilé povolit možnost Povolit ověřování DNSSEC pro vzdálené odpovědi.

Kotvy důvěry kořenové zóny můžete importovat ručně (popsané výše) nebo pomocí příkazu:

dnscmd / RetrieveRootTrustAnchorsTip. Aby DNSSEC fungoval správně, musíte na firewallech provést řadu změn:

- Otevřete port 53 na obou stranách protokolů TCP a UDP

- Protože velikost dat v paketu DNSSec přesahuje 512 bajtů, je nutné povolit průchod paketů DNS více než 512 bajtů přes UDP a TCP