V tomto článku si povíme o funkcích práce a nastavení Rbl filtry na serveru Exchange 2013/2016. Připomeňme si krátce, co je RBL.. Rbl (Seznam Blackhole v reálném čase) je služba, která ukládá databázi obsahující seznam IP adres poštovních serverů, které jsou vidět v spamování. Přístup k RBL se nejčastěji provádí pomocí protokolu DNS, takže se tyto služby nazývají také DNSBL (Blokové seznamy DNS).

Po obdržení dopisu od neznámého odesílatele může poštovní server tyto seznamy automaticky zkontrolovat a blokovat poštu z IP adres uvedených v databázi služeb RBL. Pokud adresa odesílatele odpovídá hodnotě v jednom ze seznamů RBL, zobrazí se v reakci na příkaz RCPT TO váš server Exchnage chybová zpráva SMTP. 550 5.x.x, a odesílatel obdrží příslušný štěpkovač.

Filtrování připojení na základě seznamů IP adres na serveru Exchange 2016 a 2013 je spravováno agentem Filtrování připojení. Agenta Připojení Filtrování zahrnuje:

- IP Blok Seznamy - černý seznam IP adres, ze kterých pošta není přijímána (zakázaní odesílatelé);

- IP Povolit Seznamy - whitelist IP adres (povolených odesílatelů);

- Poskytovatelé RBL - seznam poskytovatelů RBL.

První dva seznamy jsou statické a jsou udržovány ručně správcem serveru Exchange. Seznam poskytovatelů RBL uvádí seznam zdrojů dat třetích stran RBL, které musí být konzultovány po obdržení dopisu.

V Exchange 2007/2010 bylo filtrování antispamu povoleno pomocí skriptu nainstalovat-Antispamenty.ps1, oba filtrační agenti (Filtrování připojení a Filtrování obsahu) byly nainstalovány na stejný server s rolí Hub Transport. V Exchange 2013 je transportní role rozdělena na 2 komponenty: Front End Transport a Back End Transport a funkce filtrování spamu je rozdělena na 2 části. Filtrování připojení se provádí na serveru front-end a filtrování obsahu na konci (zahrnuje filtr MMF - Exchange Intelligent Message Filter a agent pro detekci virů - Malware Agent).

Pokud jsou na serveru Exchange 2013 nainstalovány role CAS a Mailbox na stejném serveru, nainstaluje skript Install-AntispamAgents.ps1 pouze agenta filtrování obsahu. To znamená, že funkce filtrování RBL nebude k dispozici..

Chcete-li nainstalovat agenta filtrování připojení, musíte použít rutinu Nainstalovat-Transportagent:

Install-TransportAgent - Název "Agent filtrování připojení" -TransportService FrontEnd -TransportAgentFactory "Microsoft.Exchange.Transport.Agent.ConnectionFiltering.ConnectionFilteringAgentFactory" -AssemblyPath "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ agents \ Hygiene Microsoft.Exchange.Transport.Agent.Hygiene.dll "

Protože V Exchange 2016 jsou všechny role (kromě Edge Transport) kombinovány, takže pokud nemáte dedikovaný server s rolí Edge Transport, budete muset nainstalovat antispamové agenty pomocí skriptu install-AntispamAgents.ps1 na všechny servery. Poté musí služba Exchange Transport zadat adresy interních serverů SMTP, které by měly být při kontrole spamu ignorovány:

Set-TransportConfig -InternalSMTPServers @ Add = "192.168.100.25", "192.168.0.25"

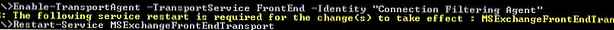

Po instalaci agenta je třeba jej povolit a restartovat službu Front End Transport:

Enable-TransportAgent -TransportService FrontEnd -Identity "Agent filtrování připojení"

Restartujte službu MSExchangeFrontEndTransport

Můžete zkontrolovat, zda je agent filtrování připojení nainstalován a funguje následujícím způsobem:

Get-TransportAgent -TransportService FrontEnd

Dále je třeba zadat seznam použitých poskytovatelů RBL.

Poznámka:. Nejoblíbenějšími poskytovateli RBL jsou v současnosti Spamhaus a SpamCop..Add-IPBlockListProvider - Jméno zen.spamhaus.org -LookupDomain zen.spamhaus.org -AnyMatch $ true - povoleno $ true

Ke změně textu čipu vráceného odesílateli používáme následující příkaz:Set-IPBlockListProvider zen.spamhaus.org -RejectionResponse "Vaše IP adresa je uvedena v Spamhaus Zen. Můžete ji odstranit na stránce http://www.spamhaus.org/lookup/"

Můžete přidat několik poskytovatelů RBL najednou, protože jste se dříve seznámili s jejich funkcemi a zásadami komerčního využití.

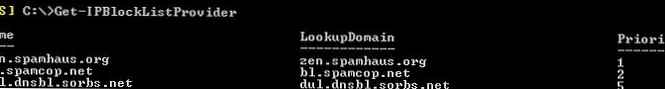

Seznam použitých RBL lze odvodit následovně:

Get-IPBlockListProvider

Můžete zkontrolovat přítomnost konkrétní IP adresy v seznamu RBL takto:

Test-IPBlockListProvider --Identity zen.spamhaus.org -IPAddress x.x.x.x

Protokoly agenta filtru připojení jsou ve výchozím nastavení ukládány do adresáře

C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog.

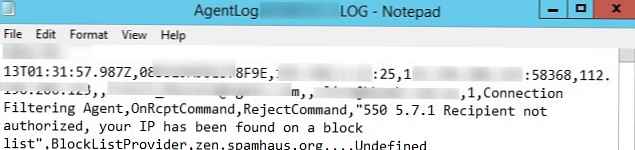

Informace o tom, kdo z poskytovatelů RBL dopis odmítl, získáte vyhledáním souborů * .log v tomto adresáři. Chcete-li najít soubor protokolu se zadanou e-mailovou adresou, otevřete cmd a spusťte příkazy:

cd „C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog“

najít / c "[email protected]" * .log | najít ":" | najít / v ": 0"

Poté otevřete nalezený soubor protokolu v libovolném textovém editoru a prohledáním odmítnutého e-mailu můžete zjistit poskytovatele RBL, který zprávu zablokoval a dobu blokování.

Tento příklad ukazuje, že dopis byl poskytovatelem zen.spamhaus.org odmítnut.

spam @ mail.ru ,, user @ winitpro.ru, 1, Agent pro filtrování připojení, OnRcptCommand, RejectCommand, ”550 5.7.1 Příjemce není autorizován, vaše IP byla nalezena v seznamu bloků”, BlockLictProvider, zen.spamhaus.org,,,

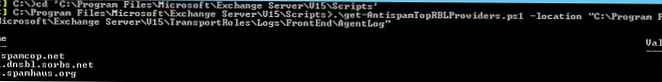

Po nahromadění primárních informací (obvykle potřebných za dva až tři dny, v závislosti na objemu poštovního provozu) můžete získat statistiky o výsledcích filtrování spamu RBL pomocí skriptu Get-AntispamTopRBLProviders.ps1..

.\ get-AntispamTopRBLProviders.ps1 -location "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

Při prvním použití filtrování RBL je třeba pečlivě prostudovat protokoly filtrování pro falešně pozitivní, aby nedošlo k blokování pošty od vašich partnerů. Tyto důvěryhodné e-mailové adresy nebo názvy domén můžete přidat do seznamu povolených na serveru Exchange:

Set-ContentFilterConfig -BypassedSenderDomains partner1.ru, partner2.com, partner3.net

Nebo přidejte IP adresu konkrétního SMTP serveru k důvěryhodným:

IPAllowListEntry -IPAddress x.x.x.x

K získání statistik filtrování zpráv pomocí filtrů Agent filtrování připojení můžete použít následující předdefinované skripty PowerShell:

- get-AntispamFilteringReport.ps1

- get-AntispamSCLHistogram.ps1

- get-AntispamTopBlockedSenderDomains.ps1

- get-AntispamTopBlockedSenderIPs.ps1

- get-AntispamTopBlockedSenders.ps1

- get-AntispamTopRBLProviders.ps1

- get-AntispamTopRecipients.ps1

Chcete-li zakázat příchozí filtrování, musíte zakázat agenta filtrování připojení:

Disable-TransportAgent -TransportService FrontEnd -Identity „Agent filtrování připojení“

Seznamy RBL jsou poměrně účinným prostředkem boje proti spamu, ale ve většině případů je pro jejich úplnou ochranu před nevyžádanou poštou je nutné použít společně s dalšími metodami boje proti spamu. Kromě protokolu RBL můžete na serveru Exchange také ručně zablokovat konkrétní adresy nebo domény odesílatele.