Využijte ochranu (Využijte stráž) - Jedná se o novou funkci v programu Windows Defender ve Windows 10 1709, což je kombinovaná a vylepšená verze nástroje společnosti Microsoft pro EMET. Exploit Guard je navržen tak, aby chránil váš počítač před zneužitím a infikoval váš systém malwarem. Není nutné konkrétně aktivovat ochranu před zneužitím, k tomu dochází automaticky, ale pouze při zapnutém programu Windows Defender.

Výchozí nastavení Exploit Guard můžete změnit v Centru zabezpečení Windows Defender.

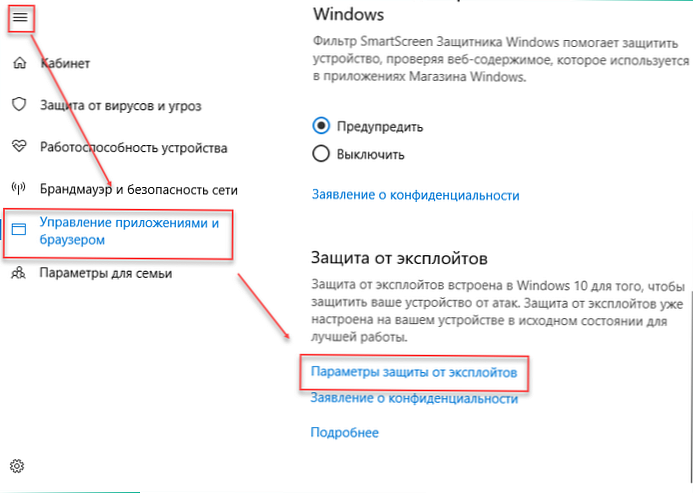

- Můžete k němu přistupovat prostřednictvím nabídky Start nebo Nastavení (Windows + I). Nastavení bude provedeno prostřednictvím Centra zabezpečení, nikoli Nastavení Defenderu. Při použití rychlého vyhledávání mějte na paměti..

- V zobrazeném okně přejděte do nabídky „Spravovat aplikace a prohlížeč“.

- Přejděte dolů a vyberte možnost „Nastavení prevence zneužití“.

Existují dvě hlavní kategorie pro změnu konfigurace v počítači. Podívejme se na každou z nich podrobněji..

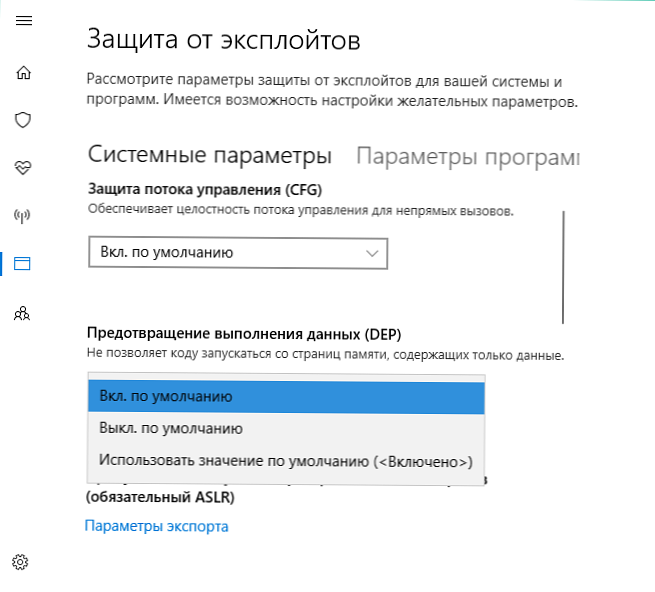

Parametry systému

Zde je zobrazen seznam mechanismů ochrany Windows, které má uživatel k dispozici. Stav je zobrazen vedle - zapnuto, vypnuto. K dispozici:

- CFG. Ochrana toku řízení a zajištění jeho integrity pro nepřímé hovory (ve výchozím nastavení povoleno).

- SEHOP. Kontrola řetězců výjimek a zajištění integrity během odesílání.

- DEP. Prevence spouštění dat (ve výchozím nastavení povoleno).

- Povinná ASLR. Vynutit náhodné přiřazení obrázků, které se neshodují / DYNAMICBASE (ve výchozím nastavení vypnuto).

- Nízká ASLR. Náhodné přidělení přidělení paměti. (ve výchozím nastavení povoleno).

- Zkontrolujte integritu haldy. Pokud je zjištěno poškození, proces se automaticky ukončí. (ve výchozím nastavení povoleno).

Uživatel je může zakázat samostatně.

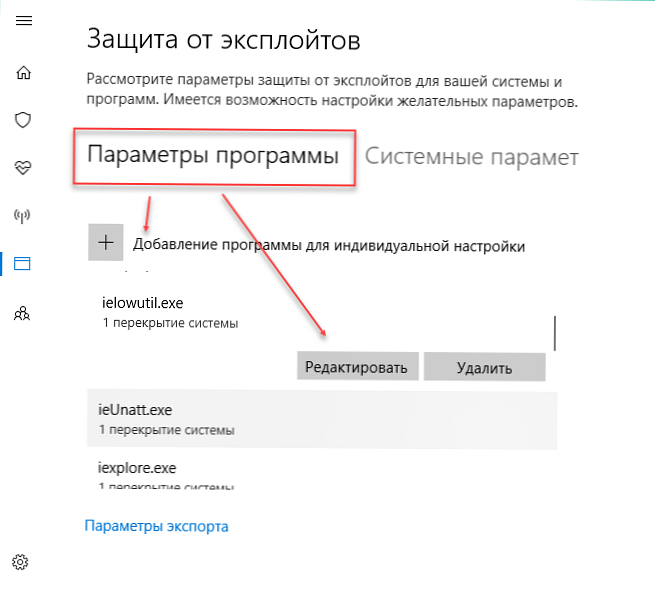

Nastavení programu

V této části můžete samostatně upravit další nastavení ochrany pro každý spustitelný soubor a přidat je do seznamu vyloučení. Pokud je software v konfliktu s modulem aktivovaným v systémových parametrech, můžete jej deaktivovat. Současně zůstanou nastavení ostatních programů stejná.

Tato možnost funguje na stejném principu jako výjimky v nástroji Microsoft EMET. Ve výchozím nastavení jsou zde již některé běžné programy systému Windows umístěny..

Nový spustitelný soubor můžete do seznamu přidat kliknutím na tlačítko „Přidat program pro jednotlivá nastavení“. Chcete-li to provést, uveďte název programu nebo přesnou cestu k němu. Poté se objeví v seznamu.

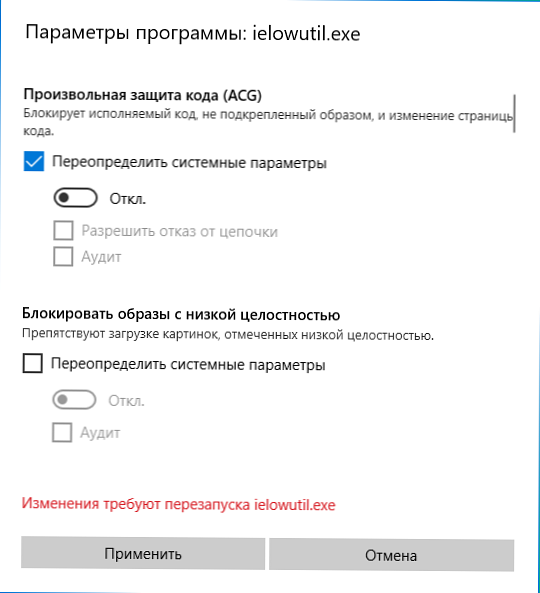

Uživatel může upravovat parametry pro každý jednotlivý program. Chcete-li to provést, vyberte jej ze seznamu a klikněte na "Upravit", pak násilně vypněte / zapněte požadovanou možnost. Program lze případně ze seznamu výjimek odebrat..

K úpravám jsou k dispozici pouze ty parametry, které nelze konfigurovat prostřednictvím kategorie Systém. U některých možností je k dispozici Audit. Po jeho aktivaci Windows zaznamená události do systémového protokolu, což je vhodné pro další analýzu..

Import a export nastavení

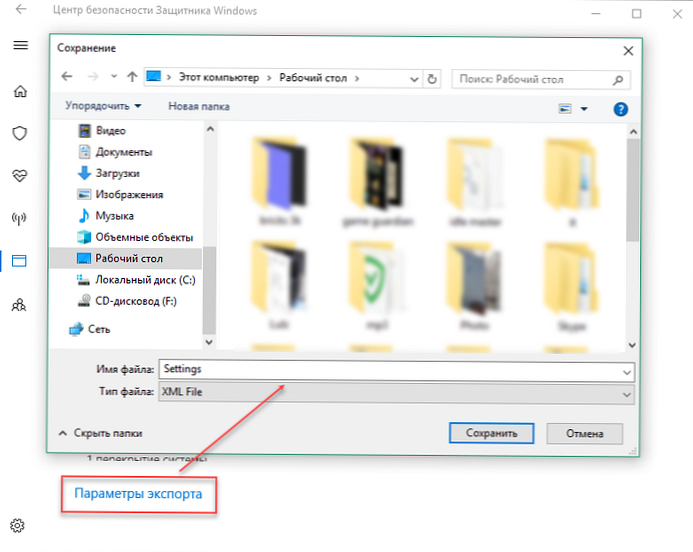

Aktuální nastavení produktu Exploit Guard můžete exportovat prostřednictvím Centra zabezpečení Windows Defender. Stačí kliknout na příslušné tlačítko a soubor uložit ve formátu XML.

Nastavení můžete také exportovat pomocí příkazového řádku Windows PowerShell. K tomu je příkaz:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

Chcete-li importovat, musíte vyměnit rutinu Jdi dál Set a analogicky s příkladem zadejte název a cestu k souboru.

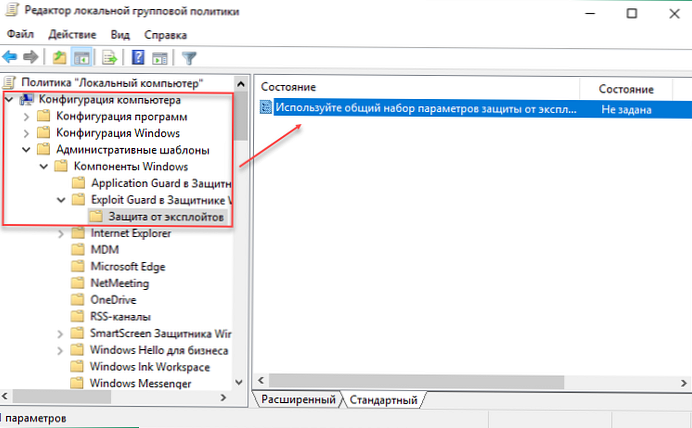

Existující soubor XML můžete nainstalovat s nastavením prostřednictvím editoru místních zásad skupiny gpedit.msc:

- Na levé straně obrazovky přejděte do větev editoru Konfigurace počítače -> Šablony pro správu -> Součásti systému Windows -> Exploit Guard v programu Windows Defender -> Ochrana před zneužitím. Otevřená politika Použijte společnou sadu možností ochrany před zneužitím.

- Změňte hodnotu na „Enabled“ a v zobrazeném poli zadejte cestu nebo URL k existujícímu souboru XML s konfigurací.

Uložte změny kliknutím na „Použít“. Nastavení se projeví okamžitě, takže není nutné restartovat počítač.

Nakonfigurujte Exploit Guard pomocí PowerShell

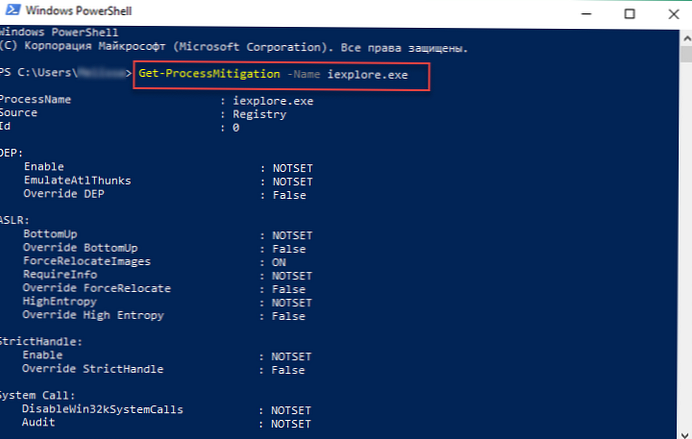

K úpravě seznamu bezpečnostních modulů můžete použít příkazový řádek Windows PowerShell..

K dispozici jsou následující příkazy:

Get-ProcessMitigation -Name iexplore.exe- Získejte seznam všech ochranných opatření pro vybraný proces. V tomto příkladu je iexplore.exe, můžete zadat jakékoli jiné. Místo názvu programu můžete zadat přesnou cestu.- Stav NOTSET (nenastaveno) pro kategorii systémových parametrů znamená, že jsou nastaveny výchozí hodnoty, pro kategorii programů zde zadejte parametr, ke kterému budou přiřazena ochranná opatření.

- -Set s extra týmem Zpracování procesu slouží k úpravě každé jednotlivé hodnoty. Chcete-li aktivovat SEHOP pro konkrétní spustitelný soubor (v našem příkladu test.exe) na C: \ Users \ Alex \ Desktop \ test.exe, použijte příkaz v PowerShell:

Set-ProcessMitigation -Name C: \ Users \ Alex \ Desktop \ test.exe - Enable SEHOP - Chcete-li toto opatření použít na všechny soubory a nikoli na konkrétní program, použijte příkaz:

Set-Processmitigation -System -Enable SEHOP - -Povolit - zapni se, -Zakázat - odpojit.

- Cmdlet -Odebrat slouží k obnovení výchozích nastavení a je indikován ihned po -Jméno.

- -Povolit nebo -Zakázat AuditDynamicCode - povolit nebo zakázat audit.

Při zadávání příkazů mějte na paměti, že každý jednotlivý parametr měření musí být oddělen čárkou. Jejich seznam si můžete prohlédnout zde v PowerShell. Objeví se po zadání příkazu. Get-ProcessMitigation -Name process_name.exe.