V tomto článku budeme analyzovat metodologii používání funkčních Správce prostředků souborového serveru (FSRM) na souborovém serveru Windows Server 2012 R2 pro detekci a blokování práce ransomwarové viry (Encoder Trojans, Ransomware nebo CryptoLocker). Zjistíme zejména, jak nainstalovat službu FSRM, nakonfigurovat detekci určitých typů souborů a pokud jsou takové soubory detekovány, zablokovat přístup uživatelů do adresáře na souborovém serveru..

Obsah:

- Detekce šifrování pomocí FSRM

- Nakonfigurujte nastavení SMTP FSRM pro zasílání e-mailových oznámení

- Vytvořte skupinu přípon souborů vytvořených ransomware

- Konfigurace šablon obrazovky souborů

- Použití šablony obrazovky souboru na disk nebo složku

- Automaticky blokuje přístup uživatele infikovaného šifrovacím zařízením

- Testování zabezpečení FSRM

Detekce šifrování pomocí FSRM

Pokud komponenta File Server Resource Manager ještě není na serveru nainstalována, lze ji nainstalovat pomocí grafické konzoly Server Manager nebo z příkazového řádku PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Ověřujeme, že je role zavedena:

Get-WindowsFeature - Název FS-Resource-Manager

Po instalaci komponenty je třeba restartovat server.

Po instalaci komponenty je třeba restartovat server.

Nakonfigurujte nastavení SMTP FSRM pro zasílání e-mailových oznámení

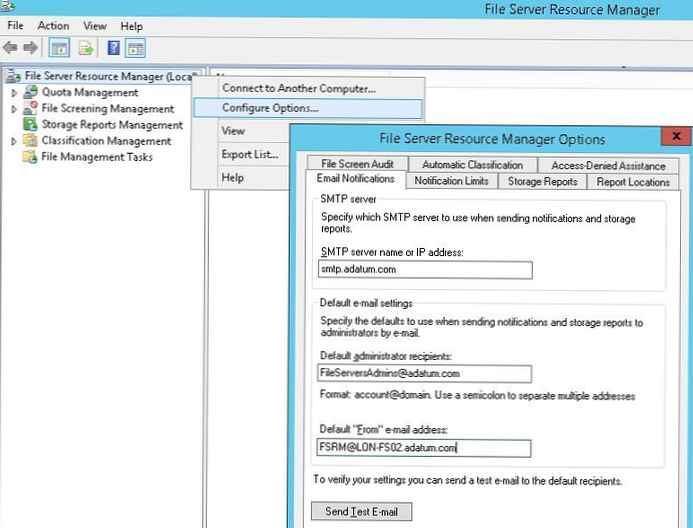

Dalším krokem je konfigurace parametrů SMTP služby FSRM, díky níž může správce nakonfigurovat odesílání e-mailových oznámení do své poštovní schránky. Chcete-li to provést, spusťte konzolu fsrm.msc, klepněte pravým tlačítkem na kořen konzoly Správce prostředků souborového serveru a vyberte Konfigurovat Možnosti.

Zadejte adresu serveru SMTP, poštovní schránku správce a jméno odesílatele.

Tip. Pokud nemáte interní poštovní server, můžete nakonfigurovat přeposílání přes relé SMTP na externí poštovní schránky.

Správnost nastavení serveru SMTP můžete zkontrolovat zasláním zkušebního dopisu pomocí tlačítka Odeslat zkušební e-mail.

Nastavení SMTP služby FSRM můžete také nakonfigurovat pomocí Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Vytvořte skupinu přípon souborů vytvořených ransomware

Dalším krokem je vytvoření skupiny souborů, která bude obsahovat známé přípony a názvy souborů, které v průběhu procesu vytvářejí šifrovače.

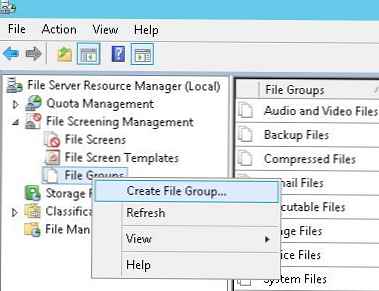

Tento seznam lze nastavit z konzole FSRM. Chcete-li to provést, rozbalte sekce Správa souborů -> Skupiny souborů a vyberte Vytvořit skupinu souborů.

Musíte zadat název skupiny (například, Krypto-soubory) a pomocí pole přidejte do seznamu všechna známá rozšíření Soubory, které mají být zahrnuty.

Musíte zadat název skupiny (například, Krypto-soubory) a pomocí pole přidejte do seznamu všechna známá rozšíření Soubory, které mají být zahrnuty.

Seznam známých přípon souborů vytvořených šifrovači je poměrně velký, takže je mnohem snazší je vytvořit pomocí PowerShell.

Seznam známých přípon souborů vytvořených šifrovači je poměrně velký, takže je mnohem snazší je vytvořit pomocí PowerShell.

V systému Windows Server 2012 můžete vytvořit skupinu souborů pomocí prostředí PowerShell, jako je tato:

New-FsrmFileGroup name "Crypto-files" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "restore_files * .txt", "restore_files.txt", "RECOVERY_KEY.TXT", "jak dešifrovat aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "Decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

V systému Windows Server 2008 R2 budete muset použít nástroj filescrn.exe:

filecrn.exe filegroup add / filegroup: "Crypto-files" / members: "Crypto-files" / members: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_D_FECTTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTEL .txt | HELP_TO_SAVE_FILES.txt | restore_files * .txt | restore_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa * * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .cc | * .vvv | * .xxx | * .ttt | * .micro | * .crypted | * .crypted | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. dobrý | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

Tip. Můžete si sestavit seznam známých přípon souborů různých šifrovačů nebo použít hotové pravidelně aktualizované seznamy udržované nadšenci:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Ve druhém případě lze aktuální seznam přípon souborů pro FSRM stáhnout přímo z webového serveru pomocí Invoke-WebRequest

new-FsrmFileGroup - jméno "Skupiny souborů anti-Ransomware" --IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filtry)

Nebo použijte hotový soubor: crypto_extensions.txt. Tento soubor lze uložit na disk a aktualizovat pomocí vytvořené skupiny souborů FSRM:

$ ext_list = Získat obsah. \ crypto_extensions.txt

Set-FsrmFileGroup - Jméno "Crypto-files" --IncludePattern ($ ext_list)

Konfigurace šablon obrazovky souborů

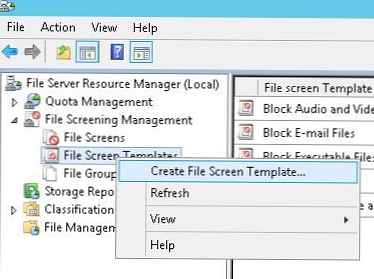

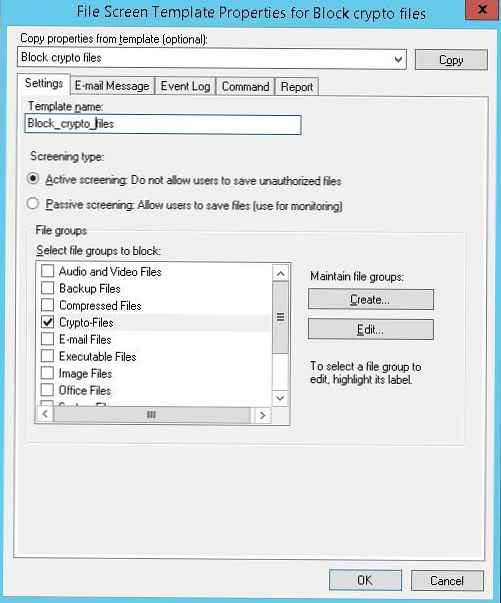

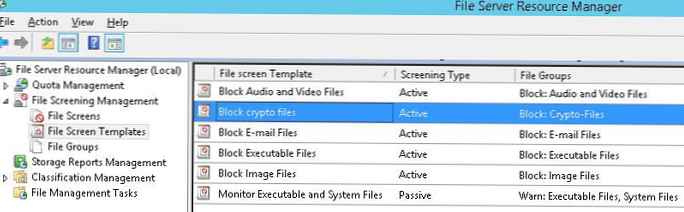

Vytvořte novou šablonu obrazovky souborů, která definuje akce, které má FSRM provést, když detekuje zadané soubory. Chcete-li to provést, v konzole FSRM přejděte na Správa obrazovky souborů -> Šablony obrazovky souborů. Vytvořte novou šablonu Vytvoření šablony obrazovky souboru.

Na kartě nastavení zadejte název šablony „Block_crypto_files“, Typ screeningu - Aktivní screening (je zakázáno vytvářet zadané typy souborů) a v seznamu skupin souborů vyberte Krypto-soubory.

Na kartě nastavení zadejte název šablony „Block_crypto_files“, Typ screeningu - Aktivní screening (je zakázáno vytvářet zadané typy souborů) a v seznamu skupin souborů vyberte Krypto-soubory.

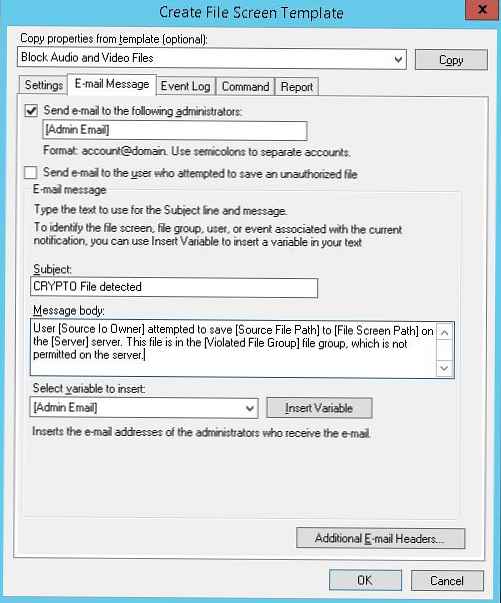

Tab E-mailová zpráva povolit odesílání e-mailových oznámení přizpůsobením textu upozornění podle vašich představ.

Tab E-mailová zpráva povolit odesílání e-mailových oznámení přizpůsobením textu upozornění podle vašich představ.

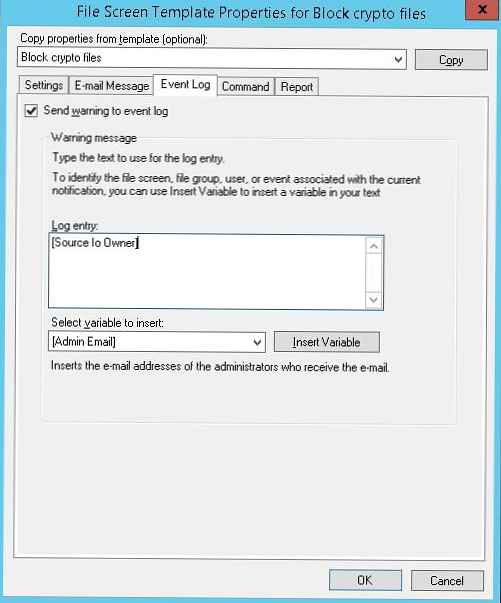

Tab Událost Protokol povolit protokolování událostí v systémovém protokolu. S uvedením záznamu pouze uživatelské jméno: [Source Io Owner]

Tab Událost Protokol povolit protokolování událostí v systémovém protokolu. S uvedením záznamu pouze uživatelské jméno: [Source Io Owner]

Tab Velení Můžete určit akci, která má být provedena, když je tento typ souboru detekován. Více o tom níže..

Uložte změny. V seznamu šablon by se měla objevit jiná šablona..

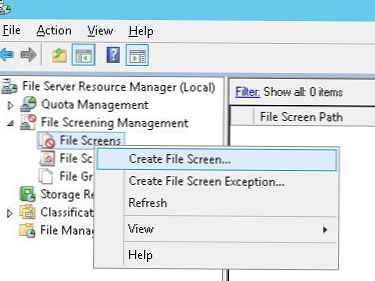

Použití šablony obrazovky souboru na disk nebo složku

Zbývá přiřadit vytvořenou šablonu disku nebo síťové složce na serveru. Vytvořte nové pravidlo v konzole FSRM Vytvořte obrazovku souboru.

V poli Cesta k souboru obrazovky musíte zadat místní jednotku nebo cestu k adresáři, pro který chceme povolit systém ochrany šifrování, a v seznamu šablon vyberte šablonu Block_crypto_files vytvořenou dříve.

V poli Cesta k souboru obrazovky musíte zadat místní jednotku nebo cestu k adresáři, pro který chceme povolit systém ochrany šifrování, a v seznamu šablon vyberte šablonu Block_crypto_files vytvořenou dříve.

Automaticky blokuje přístup uživatele infikovaného šifrovacím zařízením

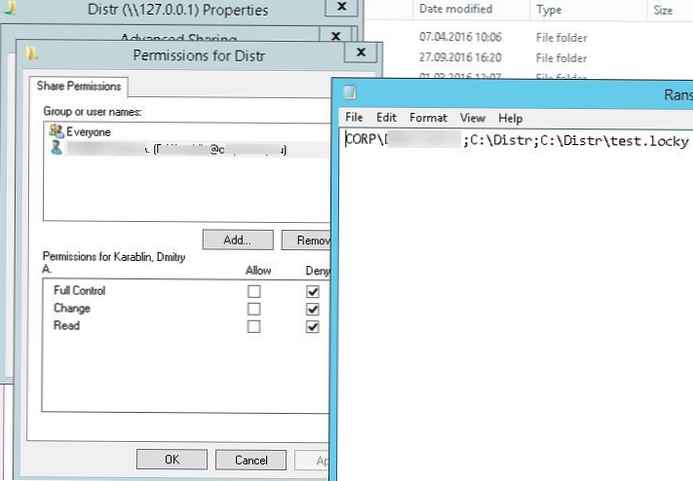

Zbývá nakonfigurovat akci, kterou FSRM provede, když detekuje soubory vytvořené šifrovači. Použijeme připravený skript: Chraňte svůj souborový server před Ransomware pomocí FSRM a Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Co tento skript dělá? Při pokusu o zápis „zakázaného“ typu souboru do síťového adresáře FSRM spustí tento skript, který analyzuje protokol událostí a na úrovni koule zakazuje uživateli psát, byl proveden pokus o zapsání zakázaného typu souboru zespodu. Zablokujeme tak přístup infikovaného uživatele do síťové složky.

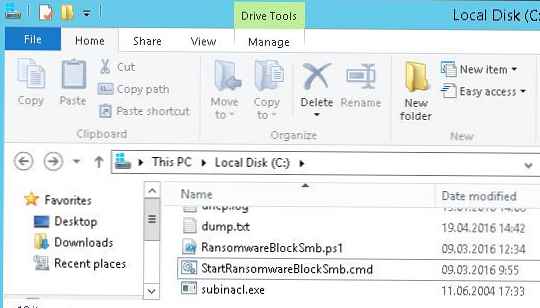

Stáhněte určený skript a rozbalte jej do kořenového adresáře C: \ na souborovém serveru. Zkopírujte obslužný program do stejné složky Subinacl (nutné ke změně oprávnění v síťovém adresáři). V katalogu by se měly objevit následující položky soubory:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Poznámka:. Ve skriptu PS jsem musel změnit řádky:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

a

if ($ Rule -match "Crypto-Files")

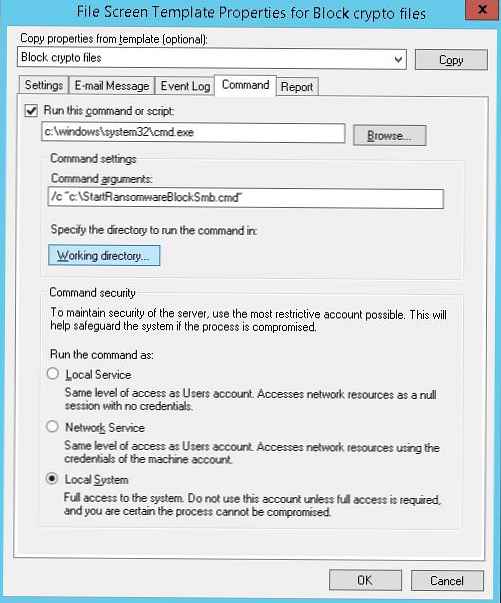

Zůstává v nastavení šablony „Blokovat kryptografické soubory“ na kartě Velení naznačují, že příkazový řádek by měl začínat argumentem StartRansomwareBlockSmb.cmd:

Spusťte tento příkaz nebo skript: c: \ windows \ system32 \ cmd.exe

Příkazové argumenty: / c “c: \ StartRansomwareBlockSmb.cmd”

Příkaz musí být proveden s právy místního systému (Místní Systém).

Testování zabezpečení FSRM

Vyzkoušejte, jak funguje ochrana FSRM proti šifrovačům. Proč vytvořit soubor s libovolnou příponou v chráněném adresáři a zkuste jej změnit na zakázaný .locky.

Při pokusu o uložení zakázaného souboru FSRM zaznamená událost:

ID události: 8215

Zdroj: SRMSVC

Skript RansomwareBlockSmb.ps1, založený na datech z události, zakáže aktuálnímu uživateli přístup do tohoto adresáře nastavením osobního odmítnutí v povolení koule:

Ochranné práce! V kořenovém adresáři disku v protokolu vidíte adresář a uživatele, ze kterého se pokusil spustit šifrovač.

Ochranné práce! V kořenovém adresáři disku v protokolu vidíte adresář a uživatele, ze kterého se pokusil spustit šifrovač.

Chcete-li zajistit ještě vyšší úroveň ochrany, můžete přepnout z černé listiny na bílou, když lze na souborový server ukládat pouze soubory povolených typů..

Zkoumali jsme tedy, jak pomocí FSRM automaticky blokovat přístup k síťovým adresářům uživatelům, jejichž počítače jsou infikovány šifrovacím virem. Přirozeně, použití FSRM v tomto režimu nemůže poskytnout 100% záruku ochrany souborů na serverech před touto třídou virů, ale jako jedna ze stupňů ochrany je technika sama o sobě docela vhodná. V následujících článcích se budeme zabývat několika dalšími možnostmi boje proti kryptografickým virům:

- Jak obnovit uživatelské soubory ze snímků VSS po infikování šifrovacím modulem

- Blokujte viry a ransomware pomocí zásad omezení softwaru