Při údržbě velkých sítí se správci systému často setkávají s problémy s ověřováním na síťovém zařízení. Zejména je docela obtížné organizovat běžnou práci několika správců sítě pod jednotlivými účty na velkém množství zařízení (musíte udržovat a aktualizovat databázi místních účtů na každém zařízení). Logickým řešením by bylo autorizovat existující databázi účtů - Active Directory. V tomto článku si ukážeme, jak konfigurovat Ověření domény služby Active Directory v zařízení aktivní sítě (přepínače, směrovače).

Ne všechna síťová zařízení populárních dodavatelů (CISCO, HP, Huawei) podporují funkce pro přímý přístup k adresáři LDAP a takové řešení nebude univerzální. Protokol je vhodný pro řešení našeho problému. AAA (Autorizace a účetnictví), ve skutečnosti se stanou de facto standardem pro síťová zařízení. Klient AAA (síťové zařízení) odesílá autorizovaná uživatelská data na server RADIUS a na základě jeho odpovědi rozhoduje o udělení / odepření přístupu.

Protokol Služba Remote Authentication Dial v uživatelské službě (RADIUS) v systému Windows Server 2012 R2 je součástí role NPS (Network Policy Server). V první části článku nainstalujeme a nakonfigurujeme roli Network Policy Server a ve druhé ukážeme typické konfigurace síťových zařízení s podporou RADUIS pomocí příkladu Přepínače HP Procurve a Zařízení Cisco.

Obsah:

- Nainstalujte a nakonfigurujte server pomocí role Network Policy Server

- Konfigurace síťového zařízení pro práci se serverem RADUIS

Nainstalujte a nakonfigurujte server pomocí role Network Policy Server

Zpravidla se doporučuje nainstalovat server s rolí NPS na dedikovaný server (nedoporučuje se umisťovat tuto roli do řadiče domény). V tomto příkladu nainstalujeme roli NPS na server se systémem Windows Server 2012 R2.

Otevřete konzoli Správce serveru a nastavit roli Server síťových zásad (nachází se v sekci Síťová politika a přístupové služby).

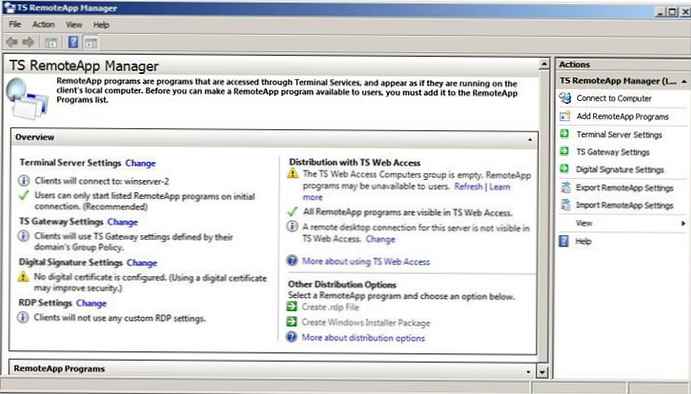

Po dokončení instalace spusťte konzolu MMC pro správu serverů zásad sítě. Zajímají nás následující tři sekce konzoly:

Po dokončení instalace spusťte konzolu MMC pro správu serverů zásad sítě. Zajímají nás následující tři sekce konzoly:

- Klienti RADIUS - obsahuje seznam zařízení, která se mohou k serveru autentizovat

- Zásady žádosti o připojení - definuje typy zařízení, které lze ověřit

- Síťové politiky - autentizační pravidla

Kliknutím pravým tlačítkem myši na sekci přidejte nového klienta RADIUS (bude to přepínač HP ProCurve Switch 5400zl) Klienti RADIUS a výběr Nové. Uvádíme:

Kliknutím pravým tlačítkem myši na sekci přidejte nového klienta RADIUS (bude to přepínač HP ProCurve Switch 5400zl) Klienti RADIUS a výběr Nové. Uvádíme:

- Přátelské jméno: sw-HP-5400-1

- Adresa (IP nebo DNS): 10.10.10.2

- Sdílené tajemství (heslo / tajný klíč): heslo lze zadat ručně (musí být docela složité) nebo vygenerováno pomocí zvláštního tlačítka (vygenerované heslo musí být zkopírováno, protože v budoucnu bude muset být zadáno na síťovém zařízení).

Zakázat standardní zásady (Používejte ověřování systému Windows pro všechny uživatele) v části Zásady žádosti o připojení kliknutím na ni pomocí RMB a výběrem Zakázat.

Zakázat standardní zásady (Používejte ověřování systému Windows pro všechny uživatele) v části Zásady žádosti o připojení kliknutím na ni pomocí RMB a výběrem Zakázat.

Vytvořte novou zásadu s názvem Síťové přepínače-AAA a klikněte na. V sekci Stav vytvořit novou podmínku. Hledáme sekci Vlastnosti klienta RADIUS a vybrat Příjemné jméno pro klienta.

Uvedeme hodnotu sw-?. I.e. podmínka se vztahuje na všechny klienty RADIUS začínající znaky: „sw-“. Klikněte na Next-> Next-> Next, souhlasíte se všemi standardními nastaveními..

Uvedeme hodnotu sw-?. I.e. podmínka se vztahuje na všechny klienty RADIUS začínající znaky: „sw-“. Klikněte na Next-> Next-> Next, souhlasíte se všemi standardními nastaveními..

Dále v sekci Síťové zásady vytvořit novou politiku ověřování. Uveďte například její jméno Zásady ověřování pomocí síťového přepínače pro síťové administrátory. Vytvořme dvě podmínky: v prvním stavu Skupiny Windows, zadejte skupinu domén, jejichž členové mohou být ověřeni (účty správce sítě v našem příkladu jsou zahrnuty do skupiny AD Network Admins) Druhá podmínka Typ ověřování, výběr PAP jako ověřovacího protokolu.

Dále v okně Konfigurovat metody ověřování zrušte zaškrtnutí všech typů ověřování kromě Nešifrovaná autentizace (PAP. SPAP).

Dále v okně Konfigurovat metody ověřování zrušte zaškrtnutí všech typů ověřování kromě Nešifrovaná autentizace (PAP. SPAP).

V okně Konfigurace nastavení změnit hodnotu atributu Typ služby dál Administrativní.

V ostatních případech souhlasíme se standardním nastavením a průvodce ukončíme.

V ostatních případech souhlasíme se standardním nastavením a průvodce ukončíme.

A konečně přesuňte novou politiku na první místo v seznamu politik.

Konfigurace síťového zařízení pro práci se serverem RADUIS

Zbývá nakonfigurovat naše síťové zařízení pro práci se serverem Radius. Připojte se k našemu přepínači HP ProCurve Switch 5400 a změňte jeho konfiguraci (změňte IP adresu serveru Raduis a heslo na své).

aaa autentizační konzola povoluje poloměr lokální aaa autentizace telnet přihlašovací rádius lokální aaa autentizace telnet umožňuje poloměr lokální aaa autentizace ssh přihlašovací rádius lokální aaa autentizace ssh umožňuje poloměr lokální aaa autentizace přihlašovací privilegovaný režim radius-server klíč VAŠE-SECRET-KEY hostitel radius-server 10.10 .10.44 Váš server SECRET-KEY auth-port 1645 hostitel radius-server 1646 acct-port 1646 10.10.10.44 auth-port 1645 hostitel radius-server 10.10.10.44 acct-port 1646

Tip. Pokud je z bezpečnostních důvodů zakázáno připojení k síťovému zařízení prostřednictvím telnetu, musí být tyto linky z konfigurace odstraněny:

aaa autentizace telnet přihlašovací poloměr místní aaa autentizace telnet umožňuje poloměr místní

Bez zavření okna konzoly přepínače (to je důležité!, jinak, pokud se něco pokazí, již se nebudete moci připojit k přepínači), otevřete druhou relaci telnetu. Objeví se nové autorizační okno, ve kterém budete vyzváni k zadání názvu účtu a hesla. Zkuste zadat informace o účtu do služby AD (musí být členem skupiny Network Admins). Pokud je navázáno spojení - udělali jste vše správně!

U přepínače Cisco by konfigurace, která používá účty domény pro ověření a autorizaci, mohla vypadat takto:

U přepínače Cisco by konfigurace, která používá účty domény pro ověření a autorizaci, mohla vypadat takto:

aaa nový model hostitele rádius-server 10.10.10.44 auth-port 1645 acct-port 1646 klíč YOUR-SECRET-KEY aaa autentizace přihlášení výchozí skupina poloměr poloměr lokální aaa autorizace spuštění výchozí skupiny poloměr lokální ip poloměr zdrojové rozhraní Vlan421 řádek kon 0 řádek vty 0 4 řádek vty 5 15Poznámka:. V této konfiguraci se server RADIUS použije nejprve k ověření, a pokud není k dispozici, místní účet.

U Cisco ASA bude konfigurace vypadat takto:

aaa-server RADIUS protokol radius aaa-server RADIUS host 10.10.10.44 klíč YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa autentizace telnet konzola RADIUS LOCAL aaa autentizace ssh konzola RADIUS LOCAL aaa autentizace http konzola RADIUS LOCAL autentizace aaa http konzole RADIUS LOCAL

Tip. Pokud něco nefunguje, zkontrolujte:

- Odpovídají tajné klíče na serveru NPS a přepínači (pro test můžete použít jednoduché heslo).

- Zda je v konfiguraci zadána správná adresa serveru NPS. Ping?

- Brány firewall blokují porty 1645 a 1646 mezi přepínačem a serverem?

- Pečlivě prostudujte protokoly serveru NPS