V tomto článku si ukážeme, jak používat důvěryhodné certifikáty SSL / TLS k ochraně připojení RDP k počítačům a serverům Windows v doméně Active Directory. Tyto certifikáty použijeme namísto self-signed RDP certifikátů (uživatelé obdrží varování, že autentizace není možná při připojení k RDP hostiteli s tímto certifikátem). V tomto příkladu nakonfigurujeme speciální šablonu pro vydávání certifikátů RDP v Certifikační autoritě a nakonfigurujeme zásady skupiny tak, aby automaticky vydávaly a vázaly certifikát SSL / TLS ke službě Vzdálená plocha.

Obsah:

- Varování certifikátu RDP s vlastním podpisem

- Vytvoření šablony certifikátu RDP v certifikační autoritě (CA)

- Konfigurace zásad skupiny pro vydávání certifikátů RDP

- Podepisujeme soubor RDP a přidáváme otisk prstu důvěryhodného certifikátu RDP

Varování certifikátu RDP s vlastním podpisem

Ve výchozím nastavení generuje Windows relaci s vlastním podpisem, která chrání relaci RDP.

certifikát. Výsledkem je, že při prvním připojení k serveru RDP / RDS pomocí klienta mstsc.exe se uživateli zobrazí upozornění:

Vzdálený počítač nemohl být ověřen kvůli problémům s bezpečnostními certifikáty. Chyba certifikátu: Certifikát vydaný nedůvěryhodnou certifikační autoritou.

Chcete-li pokračovat v navazování připojení RDP, musí uživatel klepnout na Ano. Chcete-li zabránit tomu, aby se varování RDP zobrazovalo pokaždé, můžete povolit možnost „Nepožádat mě znovu o připojení k tomuto počítači“.

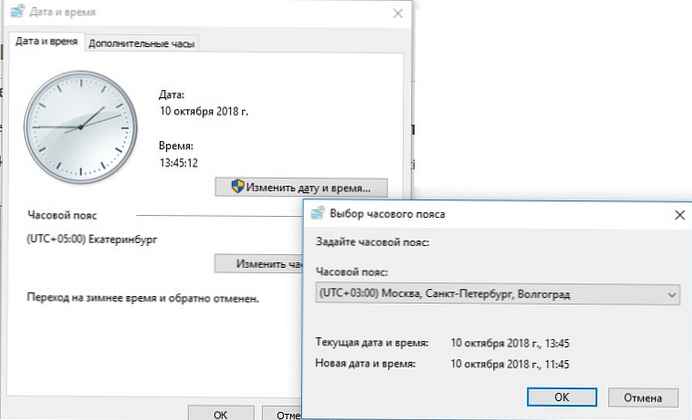

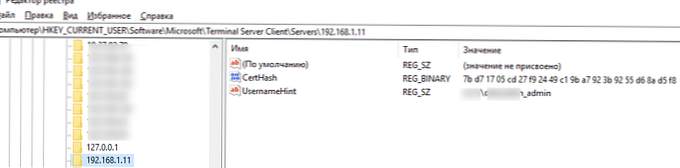

V tomto případě se otisk prstu certifikátu RDP uloží do klienta v parametru CertHash ve větvi registru s historií připojení RDP (HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client \ Servers \). Pokud jste skryli oznámení o neschopnosti ověřit pravost serveru RDP k obnovení nastavení, odstraňte klíč s otiskem prstu z registru.

Vytvoření šablony certifikátu RDP v certifikační autoritě (CA)

Zkusme použít důvěryhodný certifikát SSL / TLS vydaný firemní certifikační autoritou k ochraně připojení RDP. Pomocí tohoto certifikátu může uživatel při připojení autentizovat server RDP. Předpokládejme, že již máte ve své doméně certifikační úřad Microsoft. V takovém případě můžete nakonfigurovat automatické vydávání a připojení certifikátů ke všem počítačům a serverům Windows v doméně..

Na vaší CA musíte vytvořit nový typ šablony certifikátu pro servery RDP / RDS.

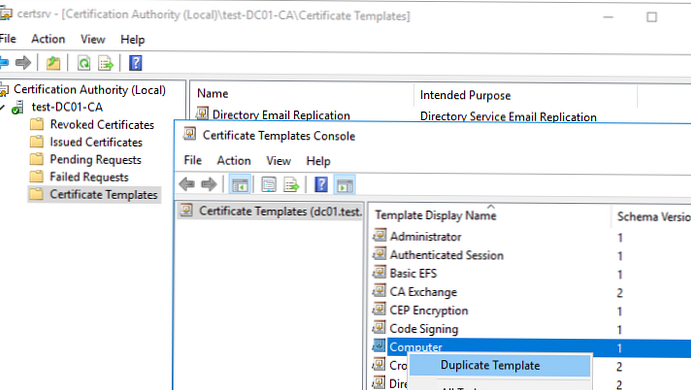

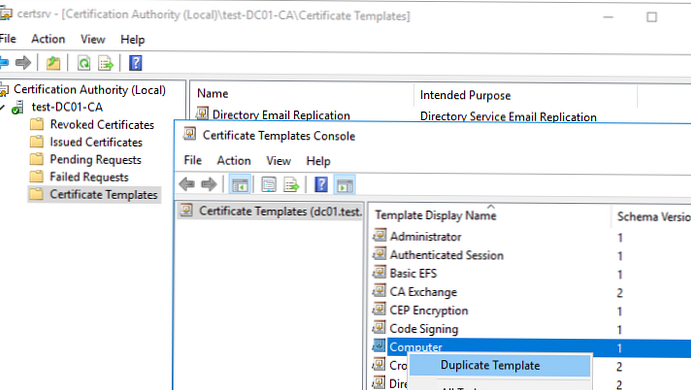

- Spusťte konzolu certifikační autority a přejděte do části Šablony certifikátů;

- Vytvořte kopii šablony certifikátu Počítač (Šablony certifikátů -> Spravovat -> Počítač -> Duplikovat);

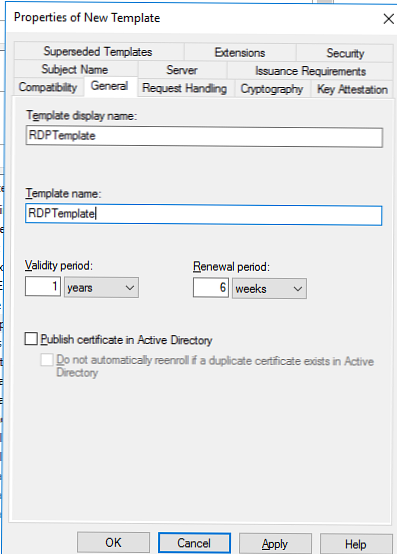

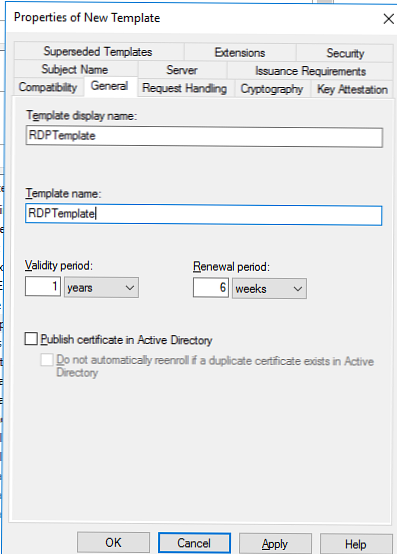

- Tab Generále zadejte název nové šablony certifikátu - RDPTemplate. Zkontrolujte hodnotu pole Název šablony zcela se shoduje s Zobrazovaný název šablony;

- Tab Kompatibilita Zadejte minimální verzi klientů ve vaší doméně (například Windows Server 2008 R2 pro CA a Windows 7 pro klienty). Budou tedy použity robustnější šifrovací algoritmy;

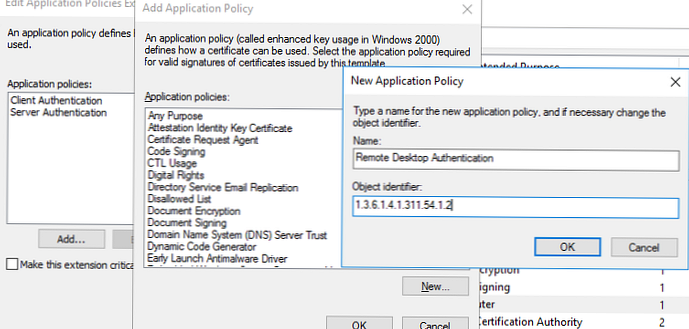

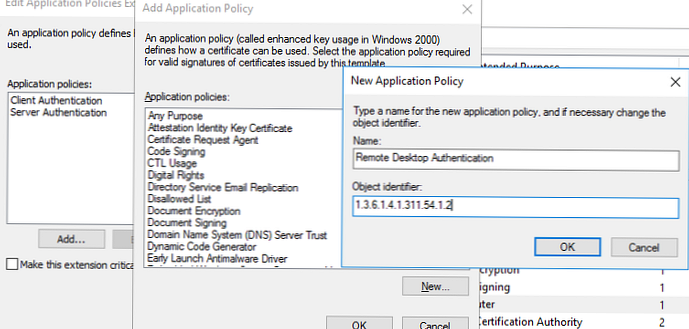

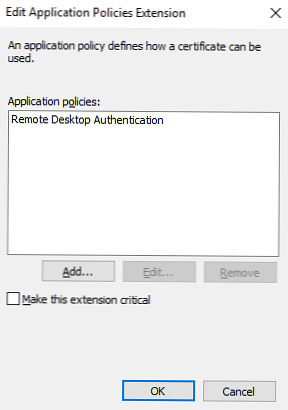

- Karta Nyní Rozšíření v aplikační politice (aplikační politika) musíte omezit rozsah použití takového certifikátu pouze pro Ověření vzdálené plochy (zadejte následující identifikátor objektu - 1.3.6.1.4.1.311.54.1.2) Klikněte na Přidat -> Nový, vytvořte novou zásadu a vyberte ji;

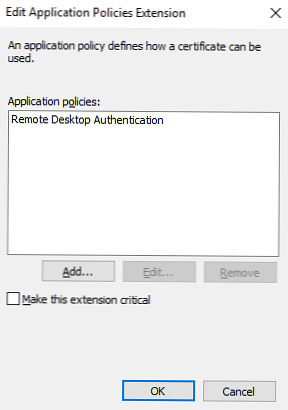

- V nastavení šablony certifikátu (rozšíření aplikačních zásad) odstraňte všechny zásady kromě Ověření vzdálené plochy;

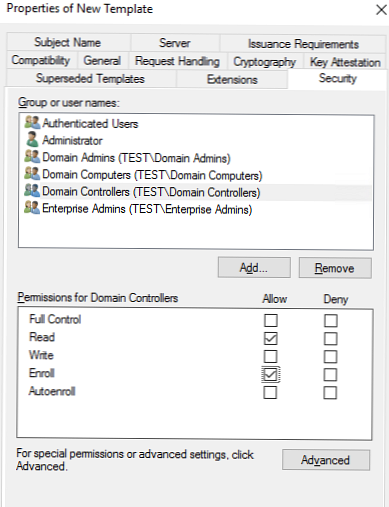

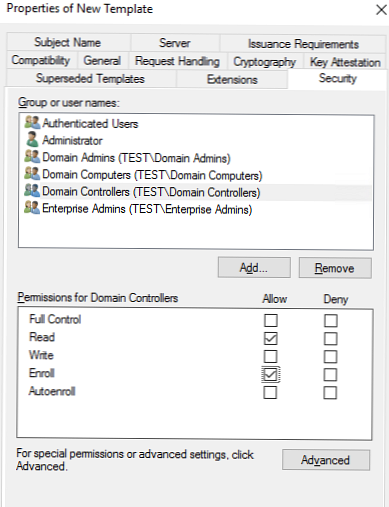

- Chcete-li použít tuto šablonu certifikátu RDP v řadičích domény, otevřete kartu Zabezpečení, přidat skupinu Řadiče domény a povolit možnost Zapsat se a Automatické přihlášení;

- Uložte šablonu certifikátu;

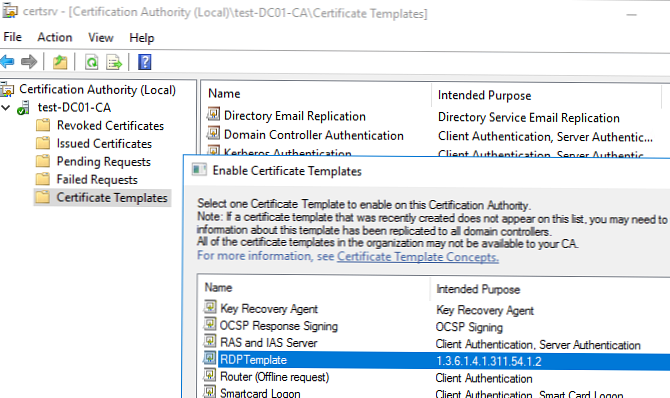

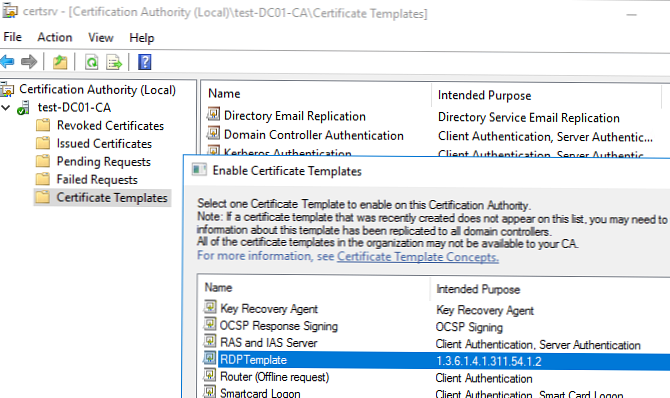

- Nyní v modulu snap-in Certifikační úřad klikněte na složku Šablony certifikátů a vyberte Nový -> Šablona certifikátu k vydání -> vyberte vytvořenou šablonu RDPTemplate.

Konfigurace zásad skupiny pro vydávání certifikátů RDP

Nyní musíte nakonfigurovat zásady domény, které automaticky přiřadí certifikát RDP počítačům / serverům podle nakonfigurované šablony.

Předpokládá se, že všechny počítače domény důvěřují certifikační autoritě společnosti, tj. Kořenový certifikát GPO byl přidán do důvěryhodných autorit kořenových certifikátů.- Otevřete konzolu pro správu zásad skupiny domén gpmc.msc, vytvořte novou GPO a přiřaďte ji OU se servery nebo počítači RDP / RDS, pro které musíte automaticky vydávat certifikáty TLS pro ochranu připojení RDP;

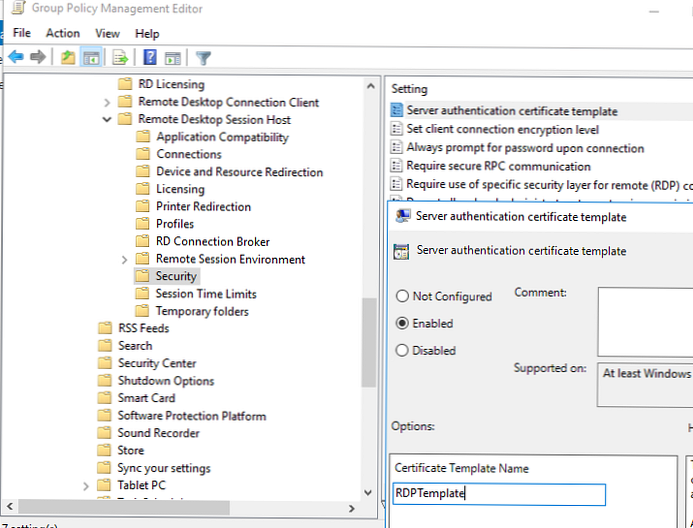

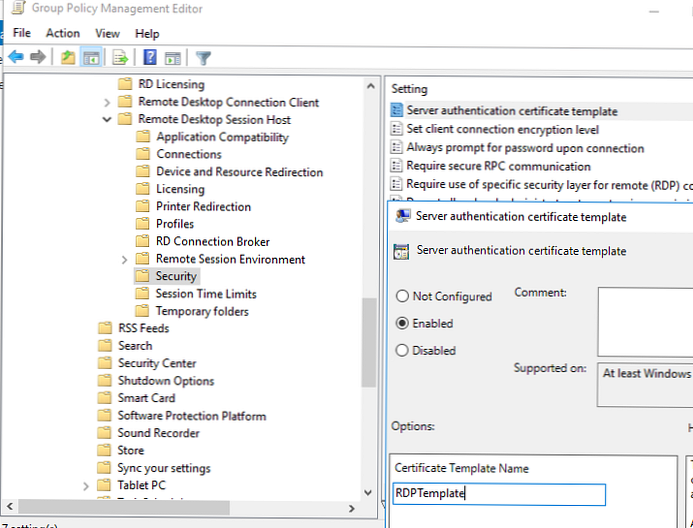

- Přejít na GPO: Konfigurace počítače -> Zásady -> Šablony pro správu -> Součásti Windows -> Služby vzdálené plochy -> Hostitel relací vzdálené plochy -> Zabezpečení. Povolit zásady Šablona certifikátu ověření serveru. Zadejte název šablony CA, kterou jste dříve vytvořili (RDPTemplate);

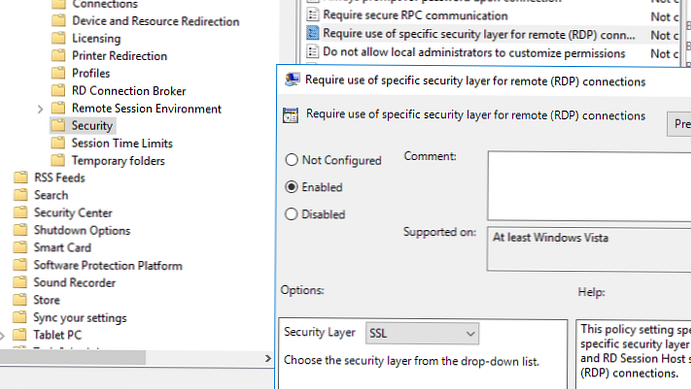

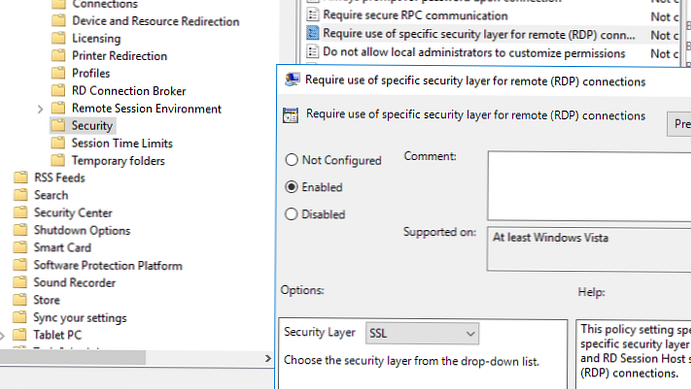

- Poté ve stejné sekci GPO povolte zásadu Vyžadovat použití specifické úrovně zabezpečení pro vzdálená připojení (RDP) a nastavte ji na SSL

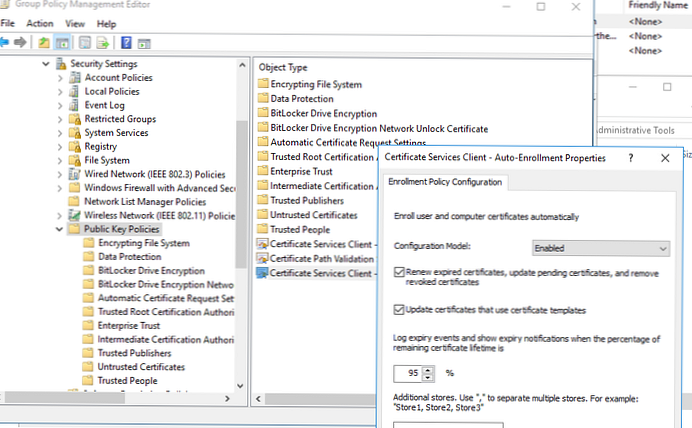

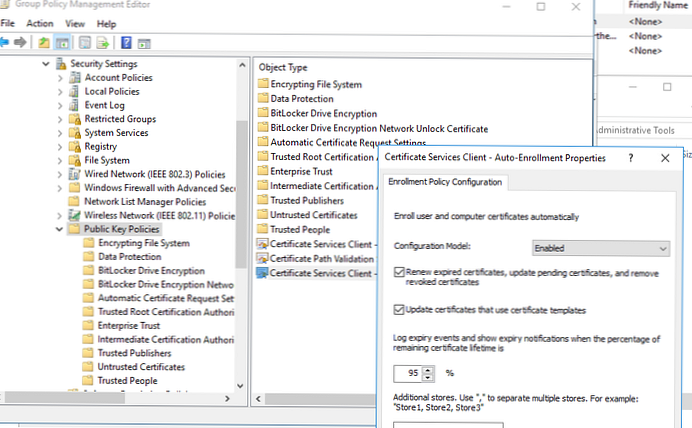

- Chcete-li automaticky obnovit certifikát RDP, přejděte do části GPO Konfigurace počítače -> Nastavení Windows -> Nastavení zabezpečení -> Zásady veřejných klíčů a povolte zásadu Klient certifikačních služeb - vlastnosti automatického zápisu. Vyberte možnosti „Obnovit platnost certifikátů, jejichž platnost vypršela, aktualizovat čekající certifikáty a odebrat zrušené certifikáty“ a „Aktualizovat certifikáty, které používají šablony certifikátů“;

- Pokud chcete, aby klienti vždy ověřovali certifikát RDP serveru, musíte nakonfigurovat zásadu Konfigurovat ověření pro klienta = Upozornit mě, pokud se ověření nezdaří (část Konfigurace počítače GPO -> Zásady -> Šablony pro správu -> Komponenty Windows -> Nastavení vzdálené plochy -> Připojení ke vzdálené ploše);

- V případě potřeby můžete příchozí port RDP TCP / UDP 3389 otevřít pomocí zásad brány firewall;

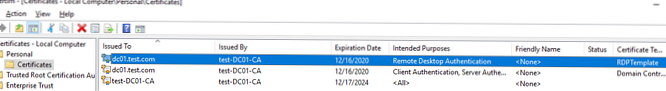

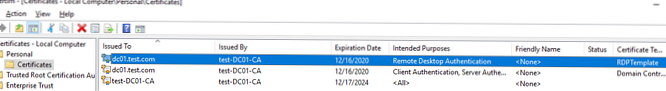

- Zbývá aktualizovat zásady klienta, spustit certifikační konzoli počítače (Certlm.msc) a zkontrolovat, zda se certifikát pro ověření vzdálené plochy vydaný vaším CA objeví v sekci Osobní -> Certifikáty. Pokud zásady nebyly použity, diagnostikujte GPO pomocí obslužného programu gpresult a tohoto článku.

Chcete-li použít nový certifikát RDP, restartujte službu Vzdálená plocha:

Get-Service TermService -ComputerName msk-dc01 | Restartujte službu -vnuce -verbose

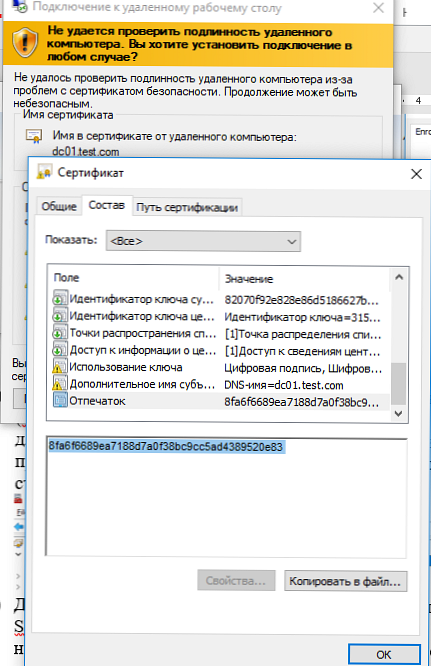

Nyní, když je RDP připojen k serveru, přestane se zobrazovat certifikát důvěryhodnosti (takže se objeví požadavek na důvěryhodnost certifikátů, připojte se k serveru pomocí IP adresy místo FQDN názvu serveru, pro který je certifikát vydán). Klikněte na tlačítko „Zobrazit certifikát“, přejděte na kartu „Složení“, zkopírujte hodnotu pole „Otisk prstu“.

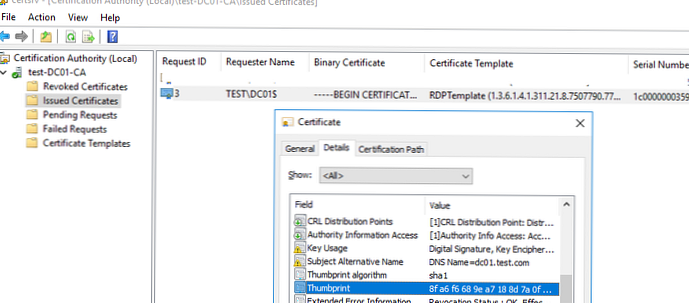

Můžete také v konzole Certifikační autority v sekci Vydané certifikáty ověřte, zda byl certifikát vydán konkrétnímu počítači / serveru Windows pomocí šablony RDPTemplate. Zkontrolujte také hodnotu Thumbprint v certifikátu:

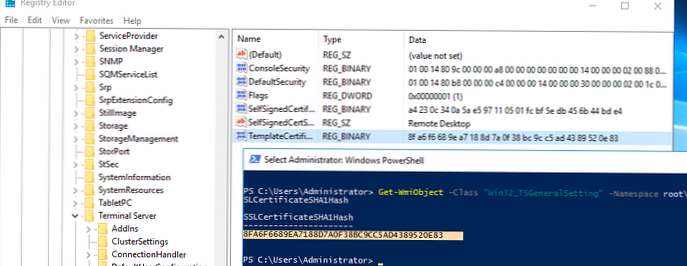

Nyní porovnejte data s otiskem prstu certifikátu používaného službou Vzdálená plocha. V registru (větev) můžete vidět hodnotu otisku prstu certifikátu RDS HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations, parametr TemplateCertificate) nebo příkazem PowerShell: Get-WmiObject - Třída "Win32_TSGeneralSetting" - Kořen jmenného prostoru \ cimv2 \ terminalervices | vyberte SSLCertificateSHA1Hash

Když se nyní připojíte ke vzdálené tabulce libovolného serveru nebo počítače, na který se tato zásada vztahuje, neuvidíte varování o nedůvěryhodném certifikátu RDP.

Podepisujeme soubor RDP a přidáváme otisk prstu důvěryhodného certifikátu RDP

Pokud nemáte certifikační autoritu, ale chcete zabránit uživatelům v přijímání upozornění při připojování k serveru RDP / RDS, můžete přidat certifikát důvěryhodným uživatelům v počítačích.

Jak je popsáno výše, získejte hodnotu Thumbprint certifikátu RDP:

Get-WmiObject - Třída "Win32_TSGeneralSetting" - Kořen oboru názvů \ cimv2 \ terminalervices | select | select SSLCertificateSHA1Hash

Tento otisk prstu použijte k podepsání souboru .RDP RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Users \ root \ Desktop \ rdp.rdp"

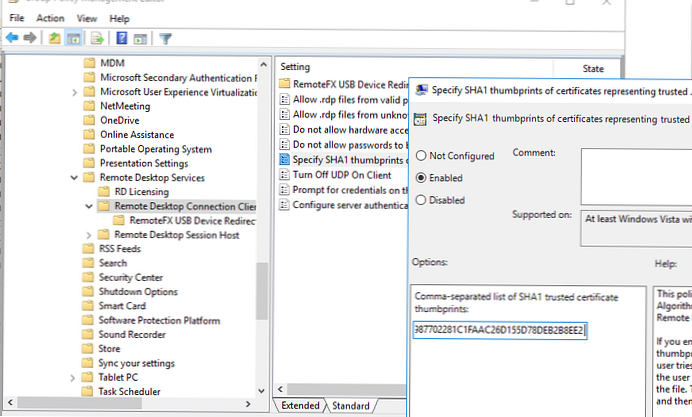

Nyní prostřednictvím GPO přidejte tento otisk certifikátu důvěryhodným uživatelům. Určete otisky prstů (oddělené středníky) v zásadě Určete SHA1 otisky certifikátů zastupujících důvěryhodné vydavatele .rdp (Určete otisky prstů SHA1 certifikátů zastupujících důvěryhodné vydavatele RDP) v části Konfigurace počítače -> Zásady -> Šablony pro správu -> Komponenty Windows -> Nastavení vzdálené plochy -> Připojení ke vzdálené ploše.

Aby mohl fungovat transparentní vstup RDP bez hesla (jednotné přihlášení RDP), musíte nakonfigurovat zásadu pověření Povolit výchozí nastavení delegování a v něm zadat názvy serverů RDP / RDS (viz článek).