Ve výchozím nastavení Windows 10 a Windows Server 2016 stále podporují SMB 1.0. Ve většině případů je vyžadována pouze podpora starších systémů: ukončeno Windows XP, Windows Server 2003 a novější. V případě, že ve vaší síti takoví klienti nezůstanou, je vhodné v nových verzích Windows zakázat protokol SMB 1.x nebo úplně odebrat ovladač. Tím se chráníte před velkým počtem zranitelných míst, která jsou pro tento zastaralý protokol typická (jak dokazuje poslední útok šifrovače) Wannacry) a všichni klienti budou při přístupu k koulí SMB používat nové, produktivnější, bezpečnější a funkční verze protokolu SMB.

V předchozím článku jsme představili tabulku kompatibility verzí protokolu SMB klient-server. Podle tabulky mohou staré verze klientů (XP, Server 2003 a některé zastaralé klienty * nix) používat pouze přístup k souborovým prostředkům pouze protokolem SMB 1.0. Pokud v síti takové klienty neexistují, můžete SMB 1.0 na straně souborových serverů (včetně řadičů domény AD) a klientských stanic zcela zakázat.

Obsah:

- Auditujte přístup k souborovému serveru přes SMB v1.0

- Zakázání SMB na straně serveru 1.0

- Zakázání SMB na straně klienta 1.0

Auditujte přístup k souborovému serveru přes SMB v1.0

Před deaktivací a úplným odebráním ovladače SMB 1.0 je vhodné se ujistit, že k němu nejsou připojeni žádní zastaralí klienti přes SMB v1.0 na síťové straně souborového serveru SMB. Chcete-li to provést, povolte audit přístupu k souborovému serveru pomocí tohoto protokolu pomocí příkazu PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Po nějaké době studujte události v Aplikace a služby -> Microsoft -> Windows -> SMBServer -> Audit pro přístup klienta pomocí protokolu SMB1.

Tip. Seznam událostí z tohoto protokolu lze zobrazit příkazem:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

V našem příkladu byl přístup z klienta 192.168.1.10 zaznamenán do protokolu pomocí protokolu SMB1. Důkazem toho jsou události s EventID 3000 ze zdrojového SMBServeru a popis:

Přístup SMB1Adresa klienta: 192.168.1.10

Pokyny:

Tato událost označuje, že se klient pokusil o přístup k serveru pomocí SMB1. Chcete-li zastavit auditování přístupu SMB1, použijte konfiguraci Windows PowerShell cmdlet Set-SmbServerConfiguration.

V tomto případě budeme tyto informace ignorovat, ale musíme vzít v úvahu skutečnost, že v budoucnu se tento klient nebude moci připojit k tomuto SMB serveru.

Zakázání SMB na straně serveru 1.0

Protokol SMB 1.0 lze deaktivovat na straně klienta i na straně serveru. Na straně serveru protokol SMB 1.0 poskytuje přístup k síťovým složkám SMB (souborové koule) přes síť a na straně klienta je třeba se k těmto prostředkům připojit.

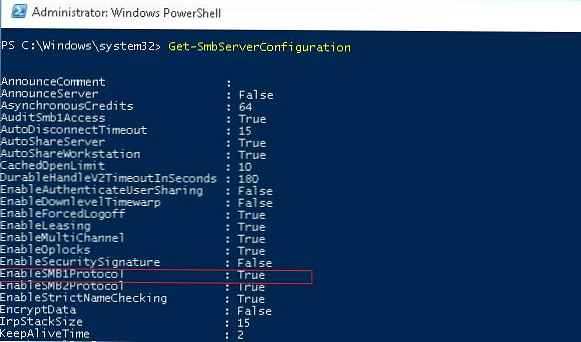

Pomocí následujícího příkazu PowerShell zkontrolujeme, zda je povolen server SMB1 na straně serveru:

Get-SmbServerConfiguration

Jak vidíte, hodnota proměnné EnableSMB1Protocol = True.

Jak vidíte, hodnota proměnné EnableSMB1Protocol = True.

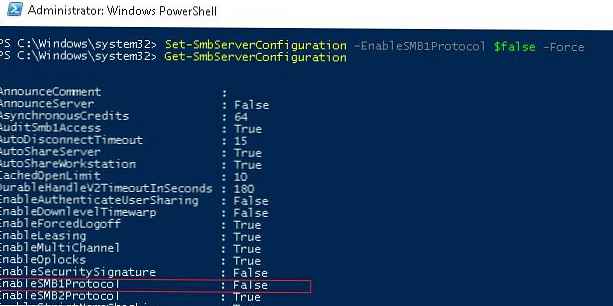

Zakažte proto podporu tohoto protokolu:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

A pomocí rutiny Get-SmbServerConfiguration ověřte, že protokol SMB1 je nyní vypnutý.

Chcete-li zcela odebrat ovladač, který zpracovává přístup klienta pomocí protokolu SMB v1, spusťte následující příkaz:

Zakázat-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Odebrat

Zbývá restartovat systém a ujistěte se, že podpora protokolu SMB1 je zcela zakázána.

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Zakázání SMB na straně klienta 1.0

Zakázáním SMB 1.0 na straně serveru jsme se ujistili, že se k němu klienti nemohou připojit pomocí tohoto protokolu. Mohou však použít zastaralý protokol pro přístup k prostředkům třetích stran (včetně externích). Chcete-li zakázat podporu SMB v1 na straně klienta, spusťte následující příkazy:

sc.exe config lanmanworkstation depend = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = disabled

Zakázáním podpory pro starší verzi SMB 1.0 na straně klienta a serveru tedy zcela ochráníte svoji síť před všemi známými a dosud nenalezenými zranitelnostmi. A zranitelnosti v Microsoft Server Message Block 1.0 se nacházejí poměrně pravidelně. Poslední významná zranitelnost v SMBv1, která útočníkovi umožnila vzdáleně spustit libovolný kód, byla opravena v březnu 2017..

Zakázáním podpory pro starší verzi SMB 1.0 na straně klienta a serveru tedy zcela ochráníte svoji síť před všemi známými a dosud nenalezenými zranitelnostmi. A zranitelnosti v Microsoft Server Message Block 1.0 se nacházejí poměrně pravidelně. Poslední významná zranitelnost v SMBv1, která útočníkovi umožnila vzdáleně spustit libovolný kód, byla opravena v březnu 2017..