Uživatelé Windows by měli věnovat stále více pozornosti certifikátům nainstalovaným v počítači. Nedávné skandály s certifikáty Lenovo Superfish, Dell eDellRoot a Comodo PrivDog opět naznačují, že uživatel musí být opatrný nejen při instalaci nových aplikací, ale také jasně pochopit, jaký software a certifikáty jsou předinstalovány v systému výrobcem zařízení. Instalací falešných nebo speciálně vygenerovaných certifikátů mohou útočníci provádět útoky MiTM (man-in-the-middle), zachytit provoz (včetně HTTPS), umožnit spuštění malwaru a skriptů atd..

Tyto certifikáty jsou obvykle nainstalovány v úložišti důvěryhodných kořenových certifikačních autorit Windows. Uvidíme, jak můžete v úložišti certifikátů Windows zkontrolovat certifikáty třetích stran.

Obecně v úložišti certifikátů Důvěryhodné kořenové certifikační úřady Musí být přítomny pouze důvěryhodné certifikáty ověřené a zveřejněné společností Microsoft v rámci programu Program důvěryhodných kořenových certifikátů společnosti Microsoft. Chcete-li zkontrolovat přítomnost certifikátů třetích stran v úložišti certifikátů, můžete použít tento nástroj Sigcheck (ze sady nástrojů Sysinternals).

- Stáhněte si nástroj Sigcheck z webu společnosti Microsoft (https://technet.microsoft.com/en-us/sysinternals/bb897441.aspx)

- Rozbalte archiv Sigcheck.zip do libovolného adresáře (například C: \ install \ sigcheck \)

- Otevřete příkazový řádek a změňte adresář na nástroj: cd C: \ install \ sigcheck \

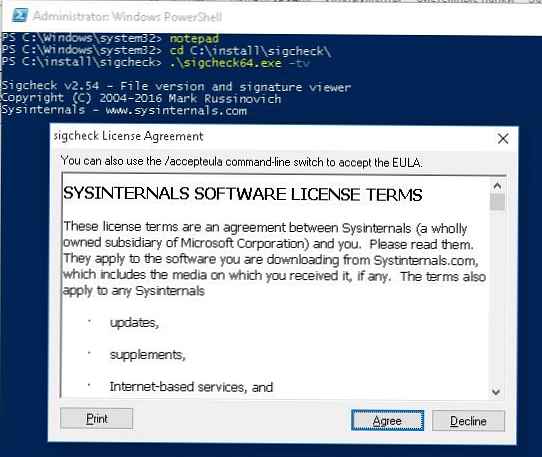

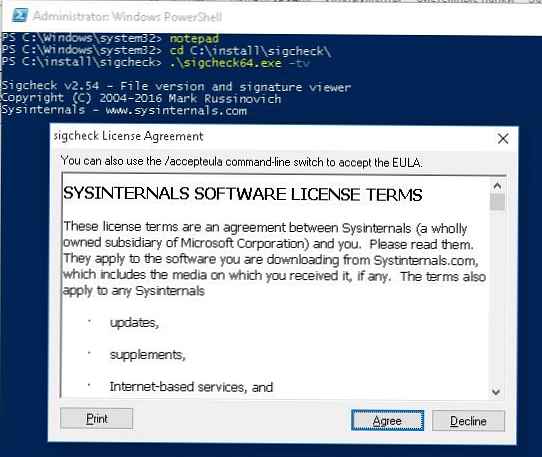

- Na příkazovém řádku spusťte příkaz

sigcheck.exe-tv, nebosigcheck64.exe -tv(v 64bitových verzích Windows) - Při prvním spuštění vás program sigcheck požádá o souhlas s podmínkami použití

- Poté se nástroj stáhne z webu společnosti Microsoft a umístí jeho archivní adresář. authrootstl.kabina se seznamem kořenových certifikátů MS ve formátu Seznam důvěryhodných certifikátů.Tip. Pokud počítač nemá přímé připojení k internetu, lze soubor authrootstl.cab stáhnout samostatně na adrese http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab a ručně umístit do adresáře utility Sigcheck

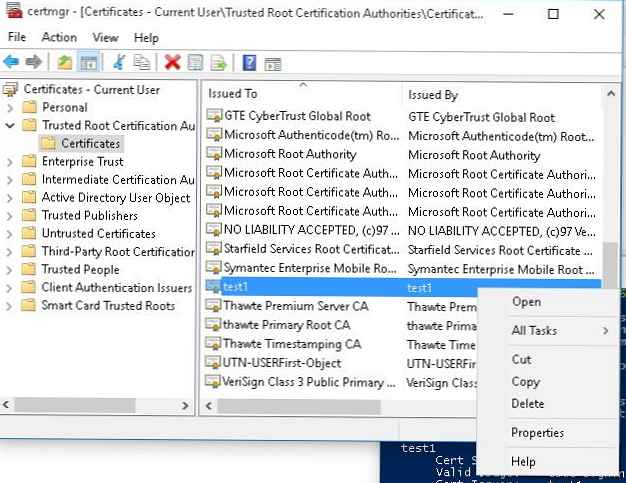

- Nástroj porovná seznam certifikátů nainstalovaných v počítači se seznamem kořenových certifikátů MSFT v souboru authrootstl.cab. V případě, že jsou certifikáty třetích stran přítomny v seznamu kořenových certifikátů počítače, SigCheck zobrazí jejich seznam. V našem příkladu je v počítači jeden certifikát s názvem test1 (Toto je certifikát s vlastním podpisem vytvořený pomocí rutiny New-SelfSignedCertificate, kterou jsem vytvořil, abych podepsal skriptový kód PowerShell)

- Každý nalezený certifikát třetí strany by měl být analyzován z hlediska jeho nezbytnosti tak, že je přítomen v důvěryhodném seznamu. Je také užitečné pochopit, který program nainstaloval a používá.Tip. V případě, že je počítač součástí domény, budou kořenové certifikáty interní certifikační autority CA a další certifikáty integrované do obrazu systému nebo distribuované pomocí skupinových zásad, které mohou být z pohledu MSFT nedůvěryhodné, pravděpodobně uvedeny v seznamu „třetích stran“..

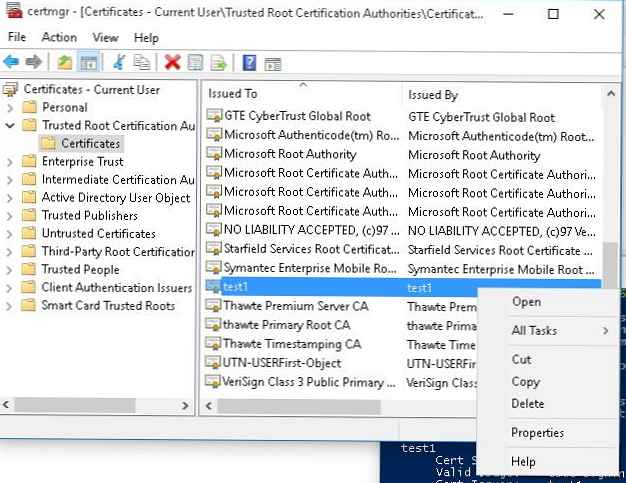

- Chcete-li tento certifikát odebrat z důvěryhodného seznamu, otevřete konzolu pro správu certifikátů (msc) a rozbalte kontejner Důvěryhodné Kořen Certifikace Úřady (Důvěryhodné kořenové certifikační úřady) -> Certifikáty a odstranit certifikáty nalezené společností SigCheck.

Kontrola úložiště certifikátů pomocí obslužného programu SigCheck by tedy měla být rozhodně provedena na jakémkoli systému, zejména u počítačů OEM s předinstalovaným operačním systémem a různých sestav systému Windows distribuovaných prostřednictvím populárních sledovačů torrentů.