Minulý týden byly odhaleny podrobnosti o hlavních hardwarových zranitelnostech zjištěných u procesorů Intel, ARM a AMD. Implementace těchto chyb zabezpečení umožňuje útočníkovi s místním přístupem do systému získat přístup ke čtení dat z privilegované paměti systémového jádra. Obě nalezené zranitelnosti jsou přítomny v procesorové technologii spekulativního provádění instrukcí, což umožňuje moderním procesorům „předpovídat“, které instrukce je třeba v budoucnu provést, což vede k celkovému zvýšení výkonu systému.

Obsah:

- Porozumění zranitelnosti tavení

- Základní informace o chybě zabezpečení spektra

- Jak zkontrolovat, zda je váš systém zranitelný

- Aktualizace firmwaru

- Aktualizace zabezpečení systému Windows pro ochranu před zranitelnostmi Meltdown a Specter

- Co dělat, pokud oprava není nainstalována

- Snížení výkonu systému po instalaci aktualizací zabezpečení Meltdown a Specter

Porozumění zranitelnosti tavení

Zranitelnost Meltdown (CVE-2017-5754) ovlivňuje pouze procesory Intel a ARM (procesory AMD nejsou ovlivněny).

Implementace zranitelnosti Meltdown umožňuje přerušit izolaci mezi uživatelskými aplikacemi a jádrem OS. Útočník může získat přístup k chráněným datům zpracovaným jádrem OS. Téměř všechny modely procesorů Intel vydané za posledních 13 let (s výjimkou procesorů Intel Itanium a Intel Atom před rokem 2013) jsou touto chybou zabezpečení ovlivněny.

Základní informace o chybě zabezpečení spektra

Zranitelnost Strašidlo (CVE-2017-5753 a CVE-2017-5715) Tato chyba zabezpečení je přítomna u procesorů Intel s ARM i AMD. Při implementaci chyby zabezpečení z jednoho programu můžete přistupovat k paměti jiného programu nebo služby (odcizení hesel, osobních údajů atd.). Realizace útoku pomocí zranitelnosti Specter je mnohem obtížnější než implementace pomocí Meltdown, ale v důsledku toho je obtížnější se proti němu bránit..

Jak zkontrolovat, zda je váš systém zranitelný

Společnost Microsoft vydala speciální modul Powershell Spekulacecontrol otestovat přítomnost zranitelností procesoru ve vašem systému (kontroluje přítomnost aktualizace systému BIOS / firmwaru a opravu systému Windows).

Modul SpeculationControl lze nainstalovat pomocí správce balíků z galerie Powershell:

Uložit modul - název SpeculationControl - cesta c: \ tmp \ SpeculationControl

Install-Module - Name SpeculationControl

Nebo si stáhněte z archivu zip z TechNet.

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Importovací modul. \ SpeculationControl.psd1

Get-SpeculationControlSettings

V mém případě modul vrátil následující data:

Nastavení kontroly spekulace pro CVE-2017-5715 [pobočková cílová injekce]Hardwarová podpora pro zmírnění cílové injekce pobočky je: False

Podpora systému Windows OS pro zmírnění cílové injekce pobočky je: False

Je podporována podpora operačního systému Windows pro zmírnění cílové injekce větve: False

Nastavení kontroly spekulací pro CVE-2017-5754 [zátěžová mezipaměť datového načtení]

Hardware vyžaduje stínování jádra VA: Pravda

Podpora systému Windows OS pro stín jádra VA: False

Je podporována podpora OS Windows pro stín jádra VA: False

Navrhované akce

* Nainstalujte aktualizaci BIOS / firmwaru poskytovanou výrobcem zařízení OEM, která umožňuje hardwarovou podporu pro zmírnění cílové injekce větve.

* Nainstalujte nejnovější dostupné aktualizace pro Windows s podporou zmírnění kontroly spekulací.

* Postupujte podle pokynů pro povolení podpory klientů Windows pro zmírnění kontroly spekulace popsané v https://support.microsoft.com/help/4073119.

BTIHardwarePresent: False

BTIWindowsSupportPresent: False

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: False

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: False

KVAShadowWindowsSupportEnabled: False

KVAShadowPcidEnabled: False

Jak vidíte, v tomto případě je počítač zranitelný vůči Meltdown (CVE-2017-5754) a Spectre (CVE-2017-5715). Neexistuje žádná aktualizace firmwaru hardwaru ani oprava pro Windows.

Nezapomeňte vrátit zásady provádění do původního stavu:Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Aktualizace firmwaru

Protože problém souvisí s hardwarem. Nejprve je třeba zkontrolovat na webu dodavatele aktualizaci systému BIOS / firmwaru pro váš systém. Pokud ještě takový firmware neexistuje, musíte nainstalovat alespoň aktualizace zabezpečení, které blokují přístup do paměti ostatních lidí na úrovni operačního systému.

Aktualizace zabezpečení systému Windows pro ochranu před zranitelnostmi Meltdown a Specter

Společnost Microsoft rychle zveřejnila aktualizace zabezpečení, které by měly chránit operační systém Windows před prováděním útoků prostřednictvím zranitelností Meltdown a Specter.

Byly vydány aktualizace pro systémy Windows 10 a Windows 7 / Windows Server 2008 R2 (KB4056897) a Windows 8.1 / Windows Server 2012 R2 (KB4056898).

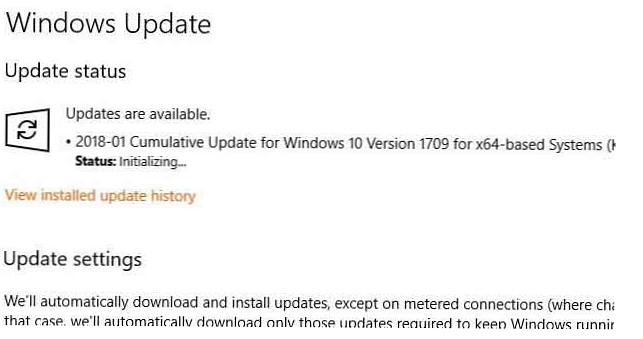

Aktualizace by měly být automaticky nainstalovány do počítače prostřednictvím Windows Update / WSUS.

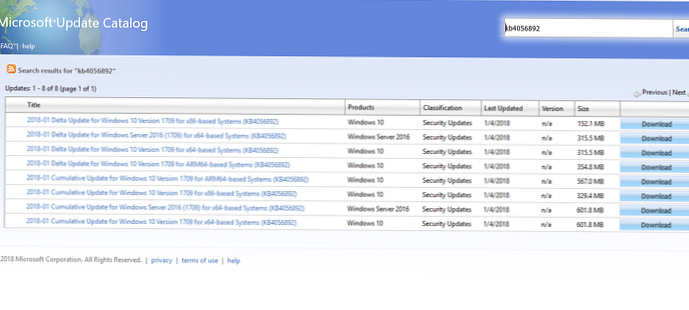

Chcete-li aktualizaci stáhnout a nainstalovat ručně, můžete použít následující odkazy do katalogu Windows Update.

- Windows 10 1507 - KB4056893 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056893

- Windows 10 1511 - KB4056888 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056888

- Windows 10 1607 - KB4056890 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056890

- Windows 10 1703 - KB4056891 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056891

- Windows 10 1709 - KB4056892 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056892

- Windows 8.1 x86 / x64 a Windows Server 2012 R2 (KB4056898): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

- Windows 7 SP1 x86 / x64, Windows Server 2008 R2 a Windows Embedded Standard 7 (KB4056897): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Co dělat, pokud oprava není nainstalována

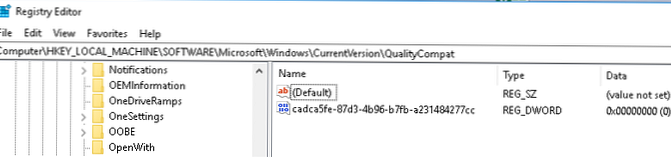

Některé antivirové programy třetích stran mohou blokovat instalaci aktualizací pokrývající zranitelnosti Meltdown a Specter. V takovém případě se doporučuje ve větvi registru HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat najít klíč cadca5fe-87d3-4b96-b7fb-a231484277cc, změňte jeho hodnotu na 0 a restartujte počítač.

reg přidat „HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat" / v cadca5fe-87d3-4b96-b7fb-a231484277cc / t REG_DWORD / d 0 / f

Po restartování zkuste aktualizaci nainstalovat znovu.

Existují také informace o nekompatibilitě některých antivirů s těmito aktualizacemi, protože přistupují k jádrové paměti podobným způsobem jako Meltdown.

Pokud se aktualizace nenainstaluje s chybou 0x80070643, Ujistěte se, že oprava je již nainstalována nebo že verze opravy neodpovídá verzi operačního systému.

V některých případech při instalaci aktualizace KB4056894 ve Windows 7 dojde po restartu systému k chybě systému BSOD 0x000000c4 a zastaví načítání. V takovém případě pomůže odinstalace aktualizace prostřednictvím spouštěcího / obnovovacího disku (podobně jako v tomto článku).

dir d:dism / image: d: \ /remove-package/packagename:Package_for_RollupFix~31bf3856ad364e35~amd64~~7601.24002.1.4 / norestart

Snížení výkonu systému po instalaci aktualizací zabezpečení Meltdown a Specter

Podle dostupných informací tyto aktualizace systému Windows snižují celkový výkon systému o 5-30% v závislosti na verzi procesoru a použitém softwaru. Je také zaznamenáno zvýšení teploty procesoru. Důvodem je skutečnost, že pracovní schéma jádra Windows s pamětí se významně mění. Hovory jsou tedy zpomaleny se změnou úrovně oprávnění - systémová volání se musí navíc přepnout na jinou tabulku stránek, která popisuje veškerou paměť jádra OS

Ochranu můžete dočasně zakázat změnou následujících klíčů registru:

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa paměti" / v FeatureSettingsOverride / t REG_DWORD / d 3 / f

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa paměti" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Povolit ochranu:

reg add “HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa paměti” / v FeatureSettingsOverride / t REG_DWORD / d 0 / f

reg add “HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa paměti” / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Podle informací společnosti Intel, o Skylake a novějších procesorech je pokles výkonu zanedbatelný. Uživatelé zjevných cloudových serverů s vysokou hustotou virtuálních počítačů / služeb budou zřejmě pociťovat problém s poklesem výkonu..