Inženýři společnosti Google vydali v říjnu kritické informace o zranitelnosti SSL verze 3.0, dostal legrační jméno POODLE (Výplň Oracle On Downgraded Legacy Encryption nebo Poodle 🙂). Tato chyba zabezpečení umožňuje útočníkovi získat přístup k informacím šifrovaným pomocí SSLv3 pomocí muže uprostřed útoku. Zranitelnosti jsou ovlivněny servery i klienti, kteří se mohou připojit přes SSLv3.

Obecně není situace překvapující, protože protokol SSL 3.0, poprvé představen v roce 1996, byl již 18 let a morálně zastaralý. Ve většině praktických úkolů již byl nahrazen kryptografickým protokolem TLS (verze 1.0, 1.1 a 1.2).

Pro ochranu před zranitelností je POODLE plně doporučeno. deaktivujte podporu SSLv3 na straně klienta i na straně serveru nadále používat pouze TLS. Pro uživatele zastaralého softwaru (například používající IIS 6 v systému Windows XP) to znamená, že si již nebudou moci prohlížet stránky HTTPS a používat jiné služby SSL. V případě, že podpora SSLv3 není zcela deaktivována a ve výchozím nastavení je navrženo použití silnějšího šifrování, bude stále existovat chyba zabezpečení POODLE. Je to kvůli zvláštnostem výběru a vyjednávání šifrovacího protokolu mezi klientem a serverem, protože Pokud dojde k poruše při používání TLS, automaticky se přepne na SSL.

Doporučujeme zkontrolovat všechny vaše služby, které mohou používat SSL / TLS v jakékoli formě, a deaktivovat podporu SSLv3. Zranitelnosti webového serveru můžete zkontrolovat pomocí online testu, například zde: http://poodlebleed.com/.

Obsah:

- Zakažte SSLv3 na Windows na systémové úrovni

- Zakázat SSLv2 (Windows 2008 / Server a nižší)

- Povolte TLS 1.1 a TLS 1.2 v systému Windows Server 2008 R2 a novějších

- Nástroj pro správu kryptografických protokolů v systému Windows Server

Zakažte SSLv3 na Windows na systémové úrovni

Ve Windows je podpora protokolu SSL / TLS spravována prostřednictvím registru.

Tip. Před provedením těchto změn doporučujeme vytvořit zálohu zadané větve pomocí funkce editoru registru Exportovat.V tomto příkladu vám ukážeme, jak zcela zakázat SSLv3 v systému Windows Server 2012 R2 na úrovni systému (na úrovni klienta i serveru):

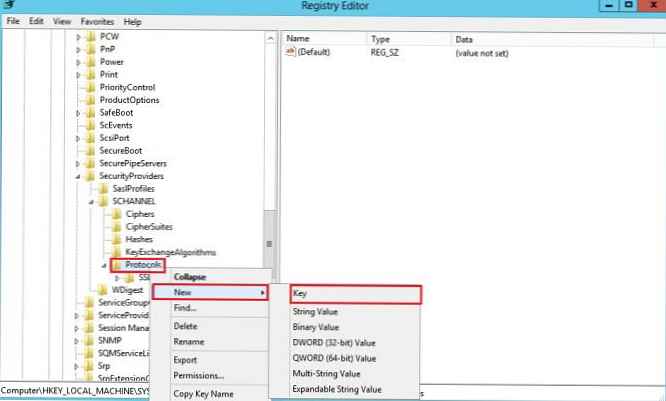

- Otevřete editor registru (regedit.exe) s právy správce

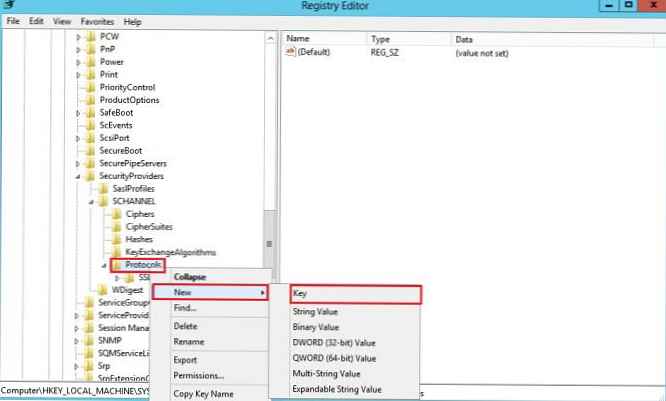

- Přejít na větev HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Vytvořte novou sekci s názvem SSL 3,0 ( Nové-> Klíč)

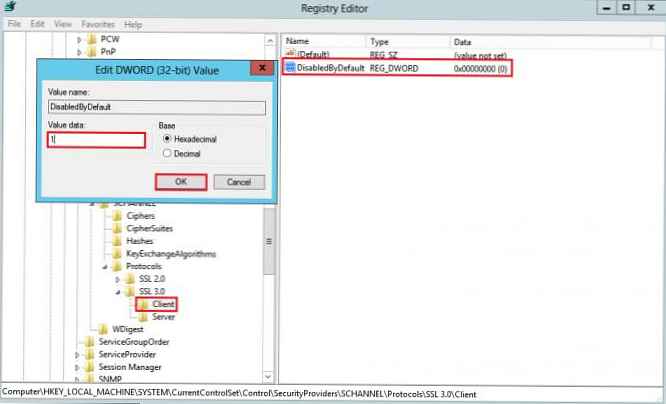

- Ve vytvořené sekciSSL 3.0 vytvořit další dvě podsekce s názvy Klient a Server.

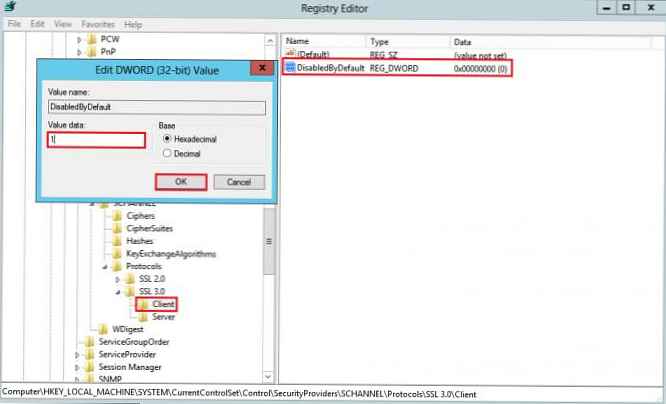

- Poté v části Klient vytvořte nový DWORD (32bitový) parametr s názvem DisabledByDefault

- Jako klíčová hodnota DisabledByDefault uveďte 1.

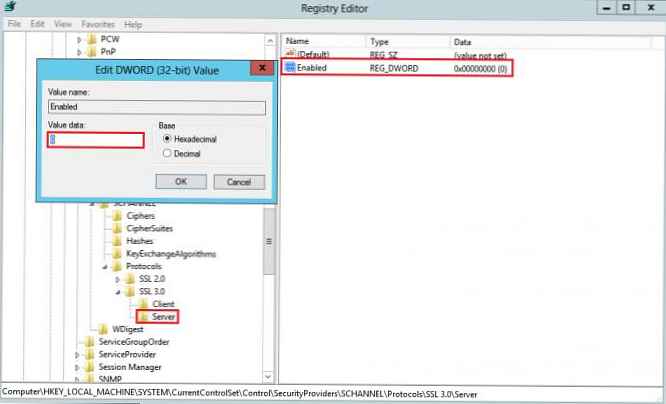

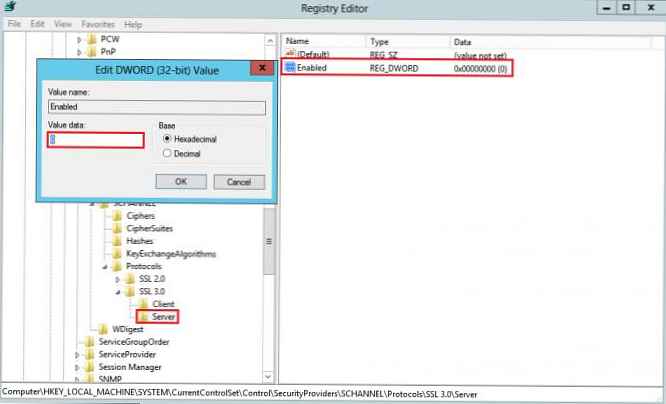

- Poté ve větev serveru vytvořte nový DWORD (32bitový) parametr s názvem Povoleno a hodnotu 0.

- Aby se změny projevily, musíte restartovat server

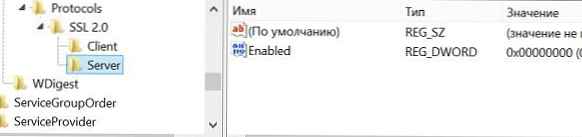

Zakázat SSLv2 (Windows 2008 / Server a nižší)

Operační systémy před Windows 7 / Windows Server 2008 R2 jsou standardně nastaveny na ještě méně bezpečný a starší protokol SSL v2, který by měl být také deaktivován z bezpečnostních důvodů (v novějších verzích Windows je standardně zakázán SSLv2 na úrovni klienta a používají se pouze SSLv3 a TLS1.0). Chcete-li vypnout SSLv2, musíte výše uvedený postup opakovat, pouze pro klíč registru SSL 2.0.

Ve Windows 2008/2012 je standardně zakázán SSLv2 na úrovni klienta.

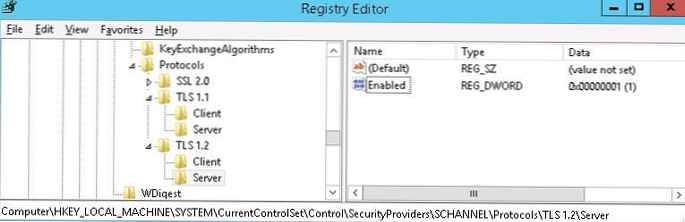

Povolte TLS 1.1 a TLS 1.2 v systému Windows Server 2008 R2 a novějších

Windows Server 2008 R2 / Windows 7 a vyšší podporují šifrovací algoritmy TLS 1.1 a TLS 1.2, ale tyto protokoly jsou ve výchozím nastavení zakázány. V podobných verzích systému Windows můžete v těchto verzích systému Windows povolit podporu TLS 1.1 a TLS 1.2.

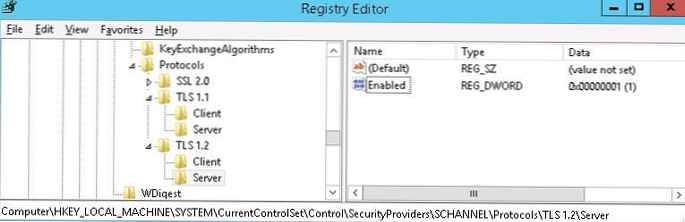

- V editoru registru otevřete větev HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protocols

- Vytvořte dvě sekce TLS 1.1 a TLS 1.2

- V každé sekci vytvořte podsekci se jmény Klient a Server

- V každé části Klient a Server vytvořte klíč DWORD:

- DisabledByDefault s hodnotou 0

- Povoleno s hodnotou 1

- Po provedení změn by měl být server restartován..

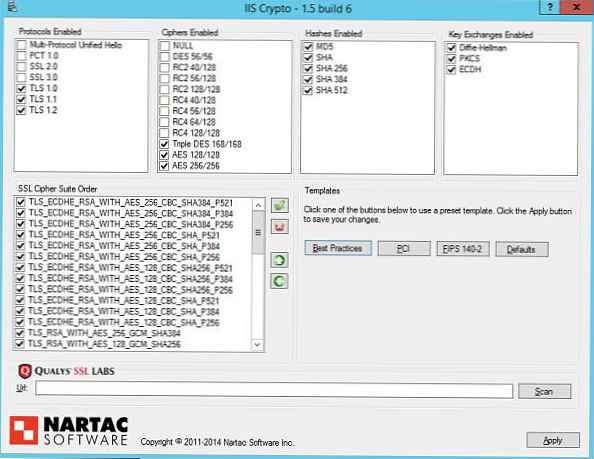

Nástroj pro správu kryptografických protokolů v systému Windows Server

K dispozici je bezplatný nástroj IIS Crypto, který vám umožní pohodlně spravovat nastavení kryptografických protokolů v systému Windows Server 2003, 2008 a 2012. Pomocí tohoto nástroje můžete povolit nebo zakázat kterýkoli z šifrovacích protokolů pouhými dvěma kliknutími.

Program již obsahuje několik šablon, které vám umožňují rychle použít předvolby pro různá nastavení zabezpečení.