V tomto článku se budeme bavit o zajímavém triku v rodině OS Windows, který vám umožní provést jakýkoli příkaz se systémovými právy přímo na přihlašovací obrazovce Windows, než projdete autorizační procedurou. Tento postup lze samozřejmě použít pro dobré účely (například k rychlému obnovení hesla správce), ale může jej použít i útočník, který po získání přístupu do vašeho systému může opustit podobnou přístupovou konzoli, kterou je poměrně obtížné zjistit. Okamžitě si udělejte rezervaci, že nejde o klasickou zranitelnost nebo díru, ale jednoduše o zakřivení architektury Windows.

Technikou hackování je použití funkce „Sticky Keys“ (funkce aktivace lepivých kláves, která se aktivuje stisknutím pětkrát klávesy [Shift] v systému Windows). Nahrazením spustitelného souboru Sticky Keys - sethc.exe jakýmkoli jiným souborem můžete zajistit, že namísto spuštění nástroje pro lepivé klíče bude spuštěn požadovaný program. Zkusme pomocí podobné techniky spustit okno příkazového řádku přímo na přihlašovací obrazovce Windows.

Postup nahrazení souboru je následující (pokud je systém nainstalován v jiném oddílu než C:, opravte příkazy):

- Vytvořte záložní kopii souboru zkopírováním do kořenového adresáře jednotky C:

kopie c: \ windows \ system32 \ sethc.exe c: \

- Nahraďte soubor sethc.exe souborem příkazového řádku,

copy / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

Dalším způsobem použití hacku je instalace debuggeru pro sethc.exe, to lze provést příkazem:

REG PŘIDAT "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Možnosti spuštění souboru obrázku \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Poté restartujeme systém a pětkrát stiskneme klávesu SHIFT na přihlašovací obrazovce Windows, čímž se spustí okno příkazového řádku, kterým jsme nahradili program sethc.exe. Všechno kouzlo spočívá v tom, že příkazový řádek je spuštěn s oprávněními SYSTÉMU, čímž získáme plný přístup k počítači a můžeme spouštět cokoli, dokonce i prostředí průzkumníka!

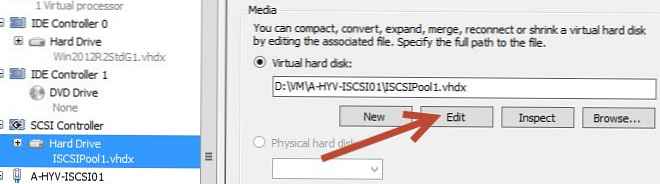

Jedná se o poměrně starou díru v bezpečnostním systému Windows, kdy různé systémové aplikace nejsou spouštěny z omezeného účtu, ale z všesměrového SYSTÉMU. Podobný trik bude fungovat na Windows 7 i Windows Server 2008 R2 a Windows 8 Consumer Preview. A co je obzvláště zajímavé, bude to fungovat, i když se terminálně připojuje k serveru prostřednictvím relace RDP (obrazovka níže)!

Rozsah použití takové techniky pro nahrazení systémových spustitelných souborů je dostatečně široký. Systém můžete zabezpečit deaktivací lepivých klíčů nalepených na vašem počítači (to lze provést pomocí ovládacího panelu).