Svobodný Podepsat-Zapnuto (SSO - technologie jednotného přihlášení) je technologie, která umožňuje již ověřenému (přihlášenému) uživateli přístup k jiným službám bez opětovné autentizace. Aplikováno na technologii terminálových serverů Vzdálené Desktop Služby, SSO umožňuje uložit uživateli, který je přihlášen k počítači domény, aby opakovaně zadával jméno a heslo svého účtu v okně klienta RDP při připojování k serverům RDS nebo spouštění publikovaných aplikací RemoteApp.

V tomto článku popisujeme funkce nastavení průhledné autorizace (Single Sign-On) uživatelů na serverech RDS se systémem Windows Server 2016 a 2012 R2.

Požadavky na životní prostředí:

- Connection Broker a všechny servery RDS musí používat Windows Server 2012 nebo vyšší;

- SSO funguje pouze v prostředí domény: Musí být použity uživatelské účty služby Active Directory a v doméně musí být zahrnuty servery RDS a uživatelské stanice;

- Klienti RDP musí používat klienta RDP verze 8.0 a vyšší (instalace této verze klienta RDP v systému Windows XP nebude fungovat);

- Na straně klienta jsou podporovány následující verze systému Windows 10 / 8.1 / 7;

- SSO pracuje s autentizací pomocí hesla (smart karty nejsou podporovány);

- Úroveň zabezpečení RDP (Security Layer) v nastavení připojení musí být nastavena na Negotiate nebo SSL (TLS 1.0) a šifrování High nebo FIPS kompatibilní.

Postup při jednoduchém nastavení Podepsat-Zapnuto sestává z následujících kroků:

- Na serverech RD Gateway, RD Web a RD Connection Broker musíte vydat a přiřadit SSL certifikát;

- Povolit webové SSO na serveru RDWeb;

- Nastavit skupinovou politiku pro delegování přihlašovacích údajů;

- Prostřednictvím GPO přidejte otisk certifikátu důvěryhodným vydavatelům .rdp.

Nejprve tedy musíte vydat a přiřadit certifikát SSL. Certifikát EKU (Enhanced Key Usage) musí obsahovat identifikátor Server Ověřování. Vynecháváme postup pro získání certifikátu, protože toto je nad rámec článku (můžete vygenerovat SSL certifikát s vlastním podpisem, ale musíte jej přidat mezi důvěryhodné na všech klientech prostřednictvím GPO).

SSL certifikát je vázán ve vlastnostech Nasazení RDS v podsekce Certifikáty.

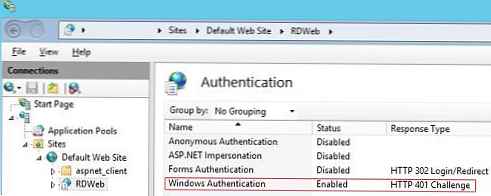

Dále na všech serverech s rolí Web Access pro adresář IIS RDWeb musíte uvést „Windows Ověřování„A zakázat anonymní ověřování (Anonymní Ověřování).

Dále na všech serverech s rolí Web Access pro adresář IIS RDWeb musíte uvést „Windows Ověřování„A zakázat anonymní ověřování (Anonymní Ověřování).

Po uložení změn je třeba restartovat službu IIS:

Po uložení změn je třeba restartovat službu IIS: iisreset / noforce

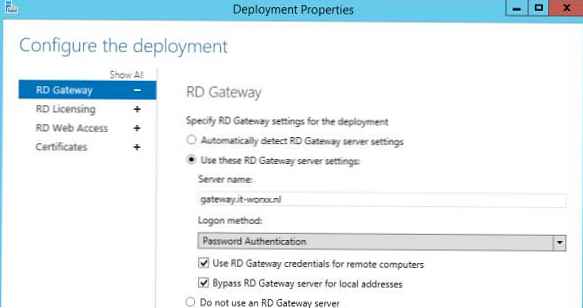

Pokud používáte bránu RD, ujistěte se, že se nepoužívá pro připojení interních klientů (měla by existovat daw Bypass RD Brána server pro místní adresa).

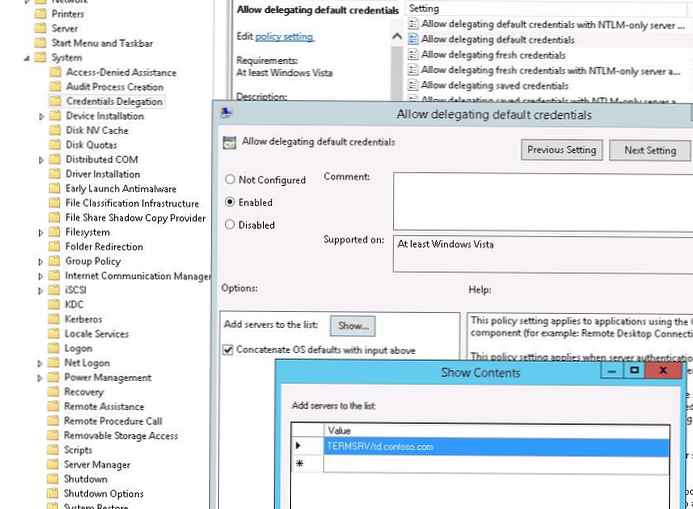

Dalším krokem je nastavení zásady delegování pověření. Vytvořte novou doménu GPO a připojte ji k OU s uživateli (počítači), kteří potřebují povolit přístup SSO na servery RDS. Pokud chcete povolit SSO pro všechny uživatele domény, je možné upravit výchozí zásady domény.

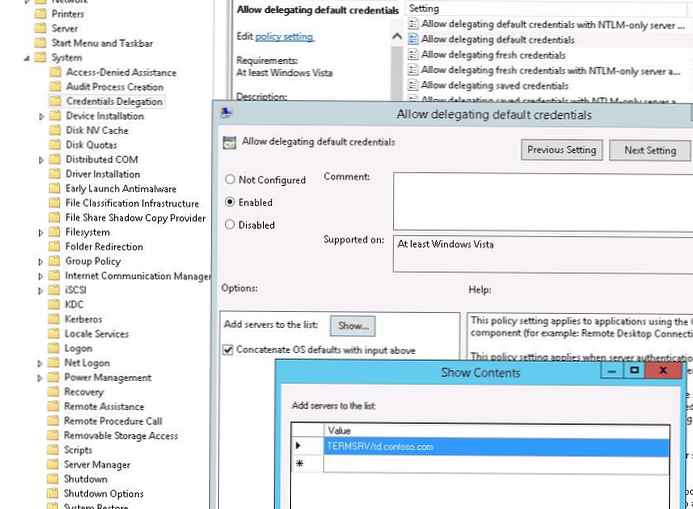

Tato zásada je v sekci GPO. Počítač Konfigurace -> Správní Šablony -> Systém -> Pověření Delegování -> Povolit delegace výchozí hodnoty pověření (Konfigurace počítače -> Šablony pro správu -> Přenos pověření -> Povolit přenos pověření nastavených ve výchozím nastavení). Tato zásada umožňuje určitým serverům přístup k přihlašovacím údajům uživatele systému Windows..

- Zapnout zásady (Povoleno);

- Do seznamu serverů musíte přidat názvy serverů RDS, na které může klient automaticky odesílat pověření uživatele k provedení autorizace SSO. Formát přidání serveru: TERMSRV / rd.contoso.com. (Všimněte si, že všechny znaky TERMSRV musí být velkými písmeny). Pokud potřebujete udělit toto právo všem terminálovým systémům v doméně (méně zabezpečené), můžete použít tento design: TERMSRV / *. Contoso.com .

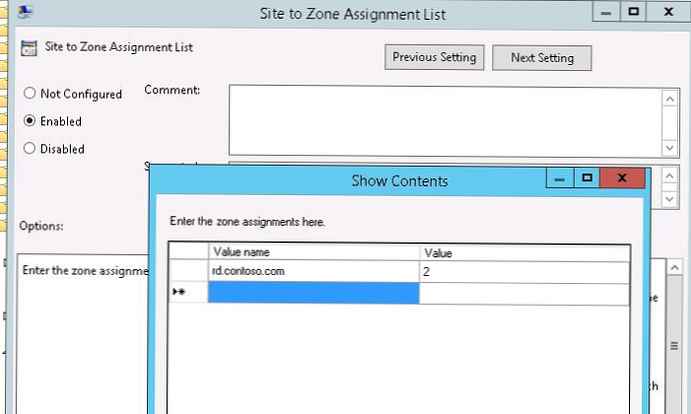

Dále, abyste se vyhnuli varovnému oknu o spolehlivosti vydavatele vzdálené aplikace, musíte do důvěryhodné zóny přidat adresu serveru s rolí Connection Broker pomocí objektu GPO v klientských počítačích pomocí zásady „Seznam přiřazení zón zabezpečení pro weby“ (podobně jako Jak odstranit bezpečnostní varování při otevírání souboru ve Windows):

Uživatel/ Počítač Konfigurace -> Správní Nástroje -> Windows Komponenty -> Internet Průzkumník -> Internet Ovládání Panel -> Zabezpečení Stránka-> Web do Zóna zadání seznam (Konfigurace počítače -> Šablony pro správu -> Součásti systému Windows -> Internet Explorer -> Ovládací panel prohlížeče -> karta Zabezpečení)

Uveďte FQDN Název a zóna serveru RDCB 2 (Důvěryhodné weby).

Dále musíte povolit zásadu Přihlášení možnosti (Možnosti přihlášení) v systému Windows Uživatel/ Počítač Konfigurace -> Správní Nástroje -> Windows Komponenty -> Internet Průzkumník -> Internet Ovládání Panel -> Zabezpečení -> Důvěryhodné Weby Zóna (Šablony pro správu -> Součásti systému Windows -> Internet Průzkumník -> Ovládací panel prohlížeče -> karta Zabezpečení -> Zóna důvěryhodných webů) a v rozevíracím seznamu vyberte možnost „Automatické přihlášení s aktuální uživatelské jméno a heslo'(Automatické přihlášení k síti s aktuálním uživatelským jménem a heslem).

Dále musíte povolit zásadu Přihlášení možnosti (Možnosti přihlášení) v systému Windows Uživatel/ Počítač Konfigurace -> Správní Nástroje -> Windows Komponenty -> Internet Průzkumník -> Internet Ovládání Panel -> Zabezpečení -> Důvěryhodné Weby Zóna (Šablony pro správu -> Součásti systému Windows -> Internet Průzkumník -> Ovládací panel prohlížeče -> karta Zabezpečení -> Zóna důvěryhodných webů) a v rozevíracím seznamu vyberte možnost „Automatické přihlášení s aktuální uživatelské jméno a heslo'(Automatické přihlášení k síti s aktuálním uživatelským jménem a heslem).

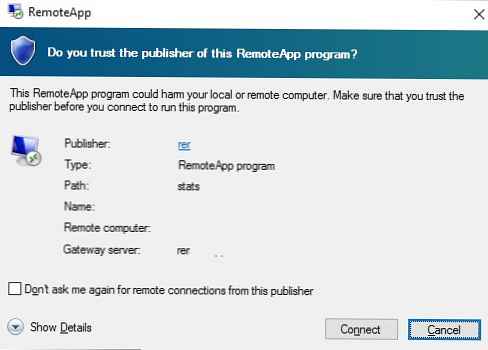

Po aktualizaci zásad v klientovi se při pokusu o spuštění aplikace RemoteApp nezobrazí požadavek na heslo, ale objeví se okno s upozorněním na důvěryhodnost vydavatele tohoto programu RemoteApp:

Důvěřujete vydavateli tohoto programu RemoteApp?

Chcete-li zabránit tomu, aby se tato zpráva zobrazovala pokaždé, když se uživatel připojí, musíte získat certifikát SSL otisků prstů certifikátu RD Connection Broker a přidat je do seznamu důvěryhodných vydavatelů rdp. Chcete-li to provést, spusťte příkaz PowerShell na serveru RDS Connection Broker:

Get-Childitem CERT: \ LocalMachine \ My

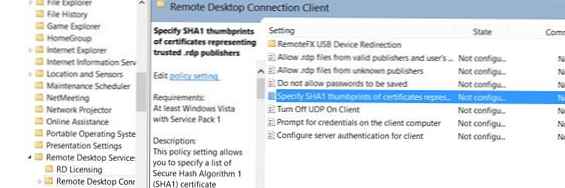

Zkopírujte hodnotu otisků certifikátů a přidejte je do seznamu otisků prstů zásad Určete SHA1 otisky certifikátů zastupujících vydavatele RDP (Určete otisky prstů SHA1 certifikátů zastupujících důvěryhodné vydavatele RDP) v části Konfigurace počítače -> Šablony pro správu -> Součásti systému Windows -> Windows Desktop Services -> Klient pro připojení ke vzdálené ploše (Šablony pro správu -> Součásti systému Windows -> Služby vzdálené plochy -> Klient připojení ke vzdálené ploše).

Zkopírujte hodnotu otisků certifikátů a přidejte je do seznamu otisků prstů zásad Určete SHA1 otisky certifikátů zastupujících vydavatele RDP (Určete otisky prstů SHA1 certifikátů zastupujících důvěryhodné vydavatele RDP) v části Konfigurace počítače -> Šablony pro správu -> Součásti systému Windows -> Windows Desktop Services -> Klient pro připojení ke vzdálené ploše (Šablony pro správu -> Součásti systému Windows -> Služby vzdálené plochy -> Klient připojení ke vzdálené ploše).

Tím je dokončeno nastavení SSO a po použití zásad se musí uživatel připojit k farmě RDS přes RDP bez opětovného zadání hesla.

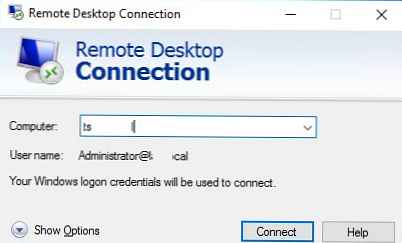

Nyní při spuštění klienta mstsc.exe (Vzdálené Desktop Připojení), zadáte-li název serveru RDS, bude uživatelské jméno ve formátu ([email protected]) automaticky nahrazeno v poli UserName.

K přihlášení se použijí vaše přihlašovací údaje k systému Windows.

Chcete-li používat bránu RD s SSO, musíte ji povolit Nastavte zásady metody autentizace pomocí brány RD (Konfigurace uživatele -> Zásady -> Šablony pro správu -> Komponenty Windows -> Služby vzdálené plochy -> Brána RD) a nastavte jeho hodnotu tak, aby používala místně přihlášené přihlašovací údaje.

Chcete-li použít Web SSO pro RD Web Access, je třeba použít Internet Explorer s aktivovaným MsRdpClientShell s povoleným Active X (Řízení přístupu na web Microsoft Remote Desktop Services)..