Pokračujeme v řadě článků o boji proti třídě ransomwarových virů v podnikovém prostředí. V předchozích částech jsme se zabývali konfigurací ochrany souborových serverů pomocí FSRM a pomocí obrazů stínových disků k rychlému obnovení dat po útoku. Dnes budeme mluvit o způsobu zabránit spouštění spustitelných souborů virů ransomware (včetně běžných virů a trojských koní) na počítačích uživatelů.

Kromě antivirového softwaru mohou být omezení softwaru také další překážkou bránící spuštění škodlivého softwaru v počítačích uživatelů. V prostředí Windows to mohou být Zásady omezení softwaru nebo AppLocker. Podíváme se na příklad použití zásad omezení softwaru k ochraně před viry..

Zásady omezení softwaru (SRP) poskytují možnost povolit nebo zakázat provádění spustitelných souborů pomocí zásad místní nebo skupinové domény. Způsob ochrany před viry a ransomwarem pomocí SRP zahrnuje zákaz spouštění souborů z určitých adresářů v uživatelském prostředí, které zpravidla získávají soubory nebo archivy s virem. Ve velké většině případů se soubory s virem přijatým z Internetu nebo z e-mailu objeví v adresáři% APPDATA% uživatelského profilu (obsahuje také složky% Temp% a Temporary Internet Files). Ve stejném adresáři jsou uloženy nevybalené dočasné kopie archivů, když uživatel bez prohlížení otevře archív přijatý poštou nebo stažený z Internetu.

Při nastavování SRP lze použít dvě strategie:

- Povolit spouštění spustitelných souborů v počítači pouze z určitých složek (zpravidla se jedná o adresáře% Windir% a adresáře Program Files / Program Files x86) - jedná se o nejspolehlivější metodu, ale vyžaduje dlouhé období ladění a identifikace potřebného softwaru, který v takové konfiguraci nefunguje.

- Zabraňte spuštění spustitelných souborů z uživatelských adresářů, ve kterém by v zásadě neměly být žádné spustitelné soubory. Právě v těchto adresářích se virové soubory objeví, když se objeví v počítači. Kromě toho uživatel, který nemá práva správce, jednoduše nemá oprávnění k zápisu do systémových adresářů, než je jeho vlastní. Virus proto jednoduše nebude moci umístit své tělo nikde kromě adresářů v uživatelském profilu.

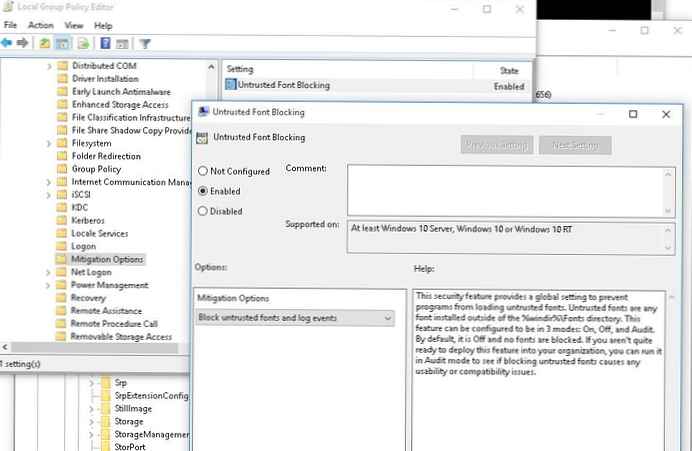

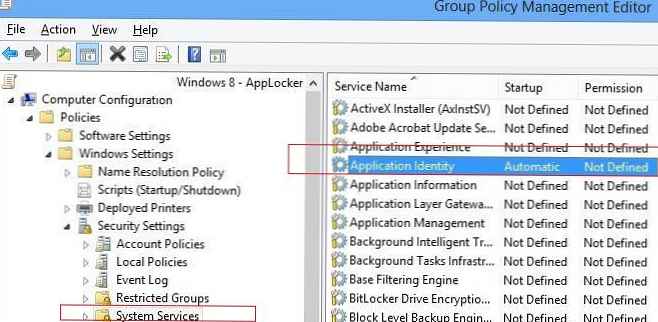

Vytvoření SRP podle druhé možnosti budeme považovat za dostatečně spolehlivé a méně časově náročné na implementaci. Vytvořme tedy zásadu, která určitým způsobem blokuje spouštění souborů. V místním počítači to lze provést pomocí konzoly gpedit.msc, pokud by měla být zásada použita v doméně, je to nutné v konzoli Správa zásad skupiny (gpmc.msc) vytvořte novou zásadu a přiřaďte ji OU s počítači uživatelů.

Poznámka:. Důrazně doporučujeme, abyste před implementací zásad SRP otestovali svou práci na skupině testovacích počítačů. V případě zjištění legitimních programů, které se nespustí kvůli SRP, musíte přidat samostatná pravidla oprávnění.V konzole editoru GPO přejděte na Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení . Klikněte pravým tlačítkem myši Zásady omezení softwaru a vyberte Nové zásady omezení softwaru.

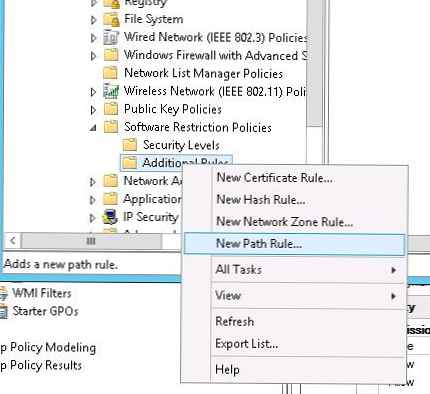

Vyberte sekci Další pravidla, a vytvořit nové pravidlo Nové pravidlo cesty.

Vyberte sekci Další pravidla, a vytvořit nové pravidlo Nové pravidlo cesty.

Vytvořme pravidlo, které zakazuje spouštění spustitelných souborů s příponou * .exe z adresáře% AppData%. Zadejte následující parametry pravidla:

Vytvořme pravidlo, které zakazuje spouštění spustitelných souborů s příponou * .exe z adresáře% AppData%. Zadejte následující parametry pravidla:

- Cesta:% AppData% \ *. Exe

- Úroveň zabezpečení: Zakázáno

- Popis: Blokování spouštění souborů exe ze složky% AppData%

Podobně je třeba vytvořit neúměrná pravidla pro cesty uvedené v tabulce. Protože proměnné prostředí a cesty se liší ve Windows 2003 / XP a Windows Vista / výše, tabulka zobrazuje hodnoty pro odpovídající verze OS. Pokud máte ve své doméně stále Windows 2003 / XP, je pro ně lepší vytvořit samostatnou zásadu a přiřadit ji OU k počítačům pomocí filtru WMI GPO podle typu OS.

Podobně je třeba vytvořit neúměrná pravidla pro cesty uvedené v tabulce. Protože proměnné prostředí a cesty se liší ve Windows 2003 / XP a Windows Vista / výše, tabulka zobrazuje hodnoty pro odpovídající verze OS. Pokud máte ve své doméně stále Windows 2003 / XP, je pro ně lepší vytvořit samostatnou zásadu a přiřadit ji OU k počítačům pomocí filtru WMI GPO podle typu OS.

| Popis | Windows XP a 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Zabránit spouštění souborů z% LocalAppData% | % UserProfile% Local Settings * .exe | % LocalAppData% \ *. Exe |

| Zabránit spouštění souborů z podadresářů% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Zabránit spouštění souborů z podadresářů% LocalAppData% | % UserProfile% \ Local Settings \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Zákaz spouštění souborů exe z archivů otevřených pomocí WinRAR | % UserProfile% \ Local Settings \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Zabraňte spuštění souborů exe z archivů otevřených pomocí 7zip | % UserProfile% \ Local Settings \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Zabraňte spouštění souborů exe z archivů otevřených pomocí WinZip | % UserProfile% \ Local Settings \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Zabraňte spouštění souborů exe z archivů otevřených pomocí integrovaného Windows archivátoru | % UserProfile% \ Local Settings \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Zabraňte spuštění souborů exe z adresáře% temp% | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Zabránit spouštění souborů exe z podadresářů% temp% | % Temp% \ * \ *. Exe | % Temp% \ * \ *. Exe |

| Volitelné. Zabraňte souborům exe ze všech adresářů v uživatelském profilu .Je důležité. s tímto pravidlem musíte být opatrní, protože nějaký software, například plug-iny prohlížeče, instalátory, ukládají spustitelné soubory do profilu. U takových programů budete muset vytvořit pravidlo výjimky SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

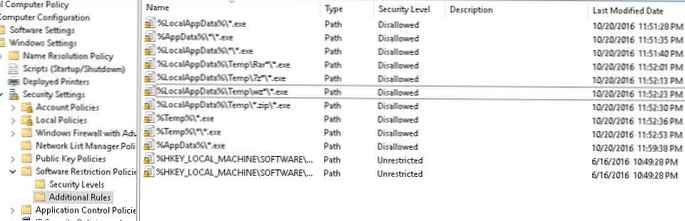

Můžete přidat své vlastní adresáře. V našem příkladu jsme dostali něco jako tento seznam zákazů pravidel SRP.

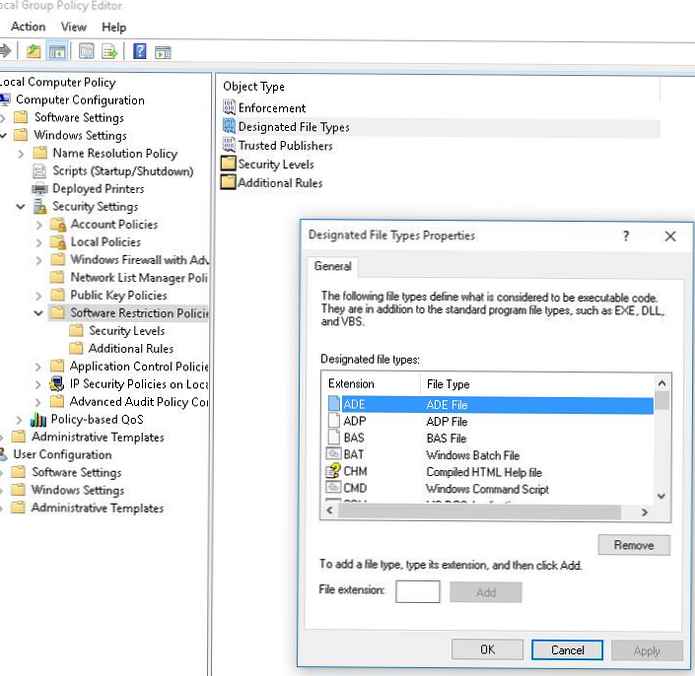

Zpravidla byste také měli zakázat spouštění dalších rozšíření potenciálně nebezpečných souborů (* .bat, *. Vbs, * .js, * .wsh, atd.), Protože škodlivý kód najdete nejen v souborech * .exe. Chcete-li to provést, musíte změnit cesty v pravidlech SPR odstraněním položek * .exe. Bude tedy zakázáno spouštět všechny spustitelné soubory a soubory skriptů v určených adresářích. Seznam "nebezpečných" přípon souborů je uveden v nastavení zásad SRP v části Určeno Soubor Typy. Jak vidíte, již má předdefinovaný seznam spustitelných přípon souborů a skriptů. Můžete přidat nebo odebrat konkrétní rozšíření.

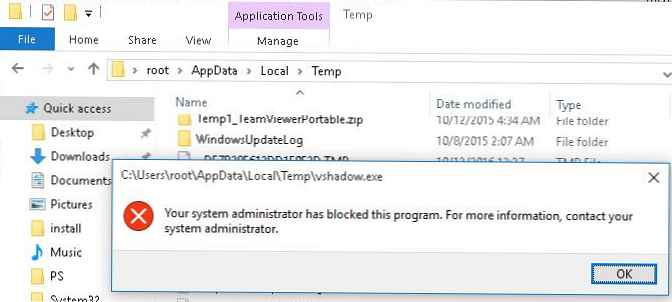

Zbývá ověřit účinek zásad omezení softwaru na klientském počítači. Chcete-li to provést, aktualizujte zásady příkazem gpupdate / force a zkuste spustit spustitelný soubor * .exe z některého ze zadaných adresářů. Měli byste obdržet chybovou zprávu:

Zbývá ověřit účinek zásad omezení softwaru na klientském počítači. Chcete-li to provést, aktualizujte zásady příkazem gpupdate / force a zkuste spustit spustitelný soubor * .exe z některého ze zadaných adresářů. Měli byste obdržet chybovou zprávu:

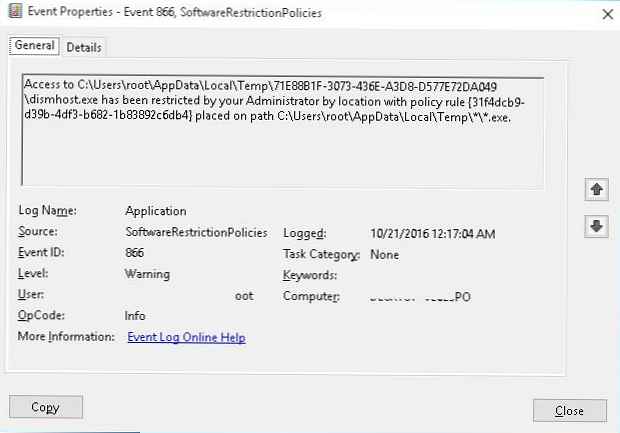

Pokusy o spuštění spustitelných souborů z chráněných adresářů, které byly blokovány zásadami SRP, lze sledovat pomocí protokolu událostí systému Windows. Události, které nás zajímají, jsou v sekci Aplikace, a mít ID události 866, se zdrojem SoftwareRestrictionPolicies a něco takového:

Přístup do adresáře C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe byl správcem omezen podle umístění s pravidlem politiky 31f4dcb9-d39b-4df3-b682-1b83892c6db4 umístěn na cestě C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Ukázali jsme tedy obecný příklad techniky použití politiky omezení softwaru (SRP nebo Applocker) k blokování virů, ransomwaru a trojských koní v počítačích uživatelů. Zvažované metody mohou výrazně zvýšit stupeň ochrany systémů před škodlivým kódem spouštěným uživateli..