Použití místních účtů (včetně místního správce) pro přístup k síti v prostředích služby Active Directory je nežádoucí z mnoha důvodů. Mnoho počítačů často používá stejné jméno a heslo místního správce, což může při ohrožení jednoho počítače ohrozit mnoho systémů (hrozba útoku) Pass-the-hash) Kromě toho je obtížné personalizovat a centrálně sledovat přístup v rámci místních účtů v síti podobná fakta nejsou zaznamenána na řadičích domény AD.

Aby se snížila rizika, správci se uchylují k přejmenování názvu standardního místního účtu správce systému Windows. Použití systému, který pravidelně mění heslo místního správce na jedinečnou doménu ve všech počítačích (například řešení MS Local Administrator Password Solution), může výrazně zvýšit zabezpečení účtů místního správce. Toto řešení však nebude schopno vyřešit problém omezení přístupu k síti pod místními účty, protože počítače mohou mít více než jeden místní účet.

Pomocí této zásady můžete omezit přístup k síti pro místní účty. Deny přístup do toto počítač z síť. Problém je však v tom, že v této zásadě budete muset explicitně uvést všechna jména účtů, kterým je třeba odepřít přístup.

Windows 8.1 a Windows Server 2012 R2 představily dvě nové skupiny zabezpečení s novými identifikátory SID. To znamená, že nyní je k dispozici možnost neuvést všechny možné možnosti SID pro místní účty, ale použít společné SID.

| S-1-5-113 | NT AUTHORITY \ Místní účet | Všechny místní účty |

| S-1-5-114 | NT AUTHORITY \ Místní účet a člen skupiny Administrators | Všechny účty místního správce |

Tyto skupiny se přidají do přístupového tokenu uživatele, když se přihlásí pod místním účtem.

Na serveru se systémem Windows Server 2012 R2 ověřte, zda je účtu místního správce přiřazen dva nové účty NT AUTHORITY \ Local (SID S-1-5-113) a NT AUTHORITY \ Local účet a člen skupiny Administrators (SID S-1- 5-114):

Whoami / všichni

Tuto funkci můžete přidat do systémů Windows 7, Windows 8, Windows Server 2008 R2 a Windows Server 2012 instalací aktualizace KB 2871997 (aktualizace z června 2014).

Tuto funkci můžete přidat do systémů Windows 7, Windows 8, Windows Server 2008 R2 a Windows Server 2012 instalací aktualizace KB 2871997 (aktualizace z června 2014).

Můžete zkontrolovat, zda tyto skupiny v systému existují podle jejich SID:

$ objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Pokud skript vrací účet NT Authority \ Local, pak je k dispozici tato místní skupina (s tímto SID).

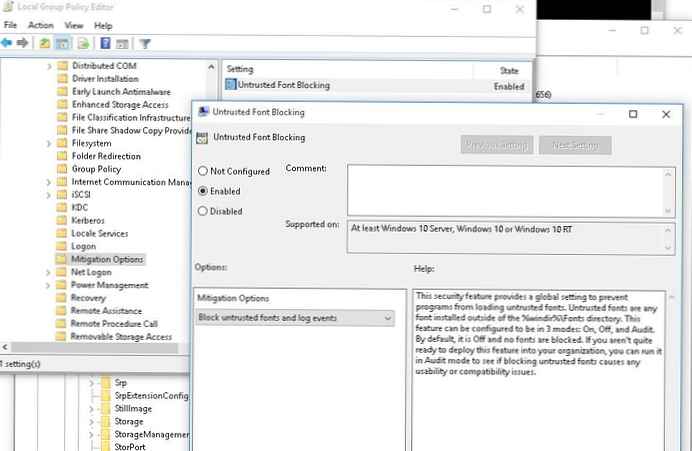

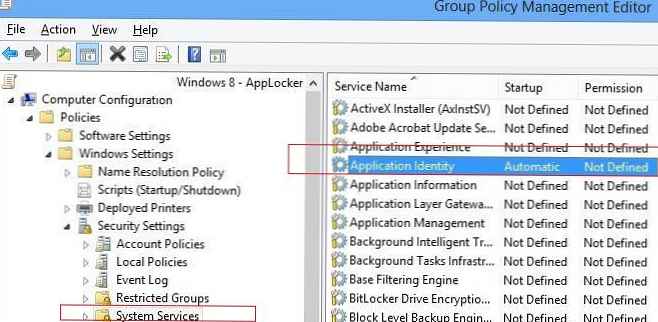

Chcete-li omezit přístup k síti pod místními účty s těmito identifikátory SID v tokenu, můžete použít následující zásady, které jsou umístěny v sekci Konfigurace počítače -> Nastavení systému Windows -> Nastavení zabezpečení -> Místní zásady -> Přiřazení uživatelských práv.

- Odepřít přístup k tomuto počítači ze sítě - Odepření přístupu k počítači ze sítě

- Deny log dál přes Vzdálené Desktop Služby - Odepřít přihlášení prostřednictvím služby ze vzdálené plochy

Přidat k údajům zásad Místní účet a Místní účet a člen skupiny Administrators a aktualizujte zásady pomocí gpupdate / force.

Po uplatnění zásady je tomuto počítači odepřen přístup k síti pod místními účty. Při pokusu o vytvoření relace RDP pod účtem .\správce zobrazí se chybová zpráva.

Po uplatnění zásady je tomuto počítači odepřen přístup k síti pod místními účty. Při pokusu o vytvoření relace RDP pod účtem .\správce zobrazí se chybová zpráva.

Můžete tak omezit přístup k síti pod místními účty bez ohledu na jejich názvy a zvýšit úroveň zabezpečení podnikového prostředí.