Předvolby zásad skupiny (GPP) - silné rozšíření technologie skupinových zásad Windows, zjednodušení práce při nastavování a správě počítačového parku a je jakýmsi nahrazením skriptů v GPO. Jednou z funkcí GPP je schopnost spravovat hesla pro místní a servisní účty, které často používají mnozí administrátoři, kteří si ani nejsou vědomi nejistoty této technologie. V tomto článku se budeme bavit o tom, proč byste neměli používat funkce správy hesel předvoleb Zásady skupiny..

V předvolbách Zásady skupiny je 5 různých zásad, které umožňují nastavit heslo uživatele / správce.

- Místní účty (Místní uživatelé a skupina) - pomocí GPP může správce vytvořit / změnit místní účet a nastavit jeho heslo (často se tato zásada používá ke změně hesla místního správce na všech počítačích v organizaci)

- Síťové jednotky (Mapy pohonů) - GPP vám umožňuje připojit (vyměnit) síťovou jednotku s konkrétním uživatelským jménem a heslem k uživateli

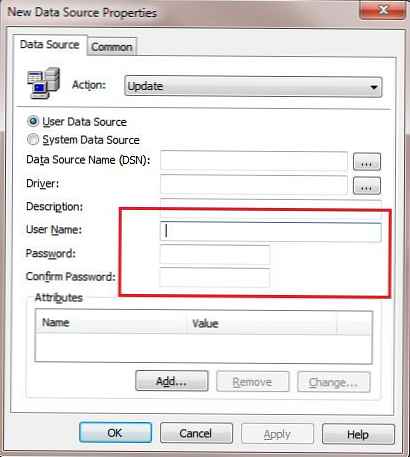

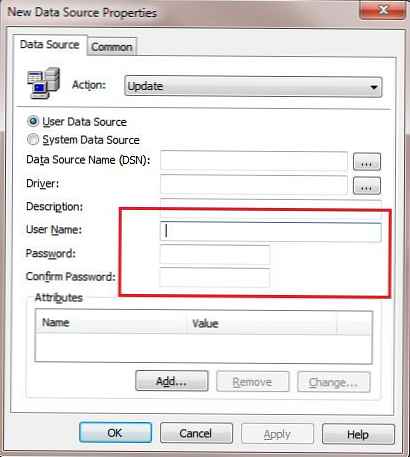

- Zdroje dat (Zdroje dat) - při vytváření zdroje dat můžete nastavit uživatelské jméno a heslo účtu, pod kterým bude navázáno spojení.

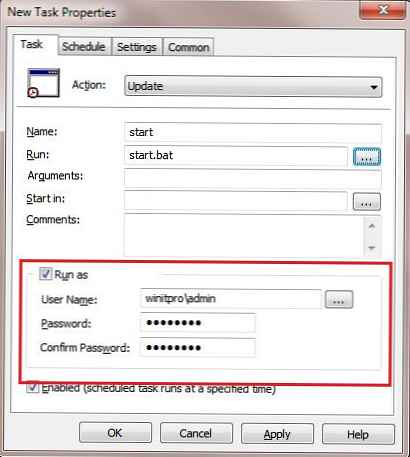

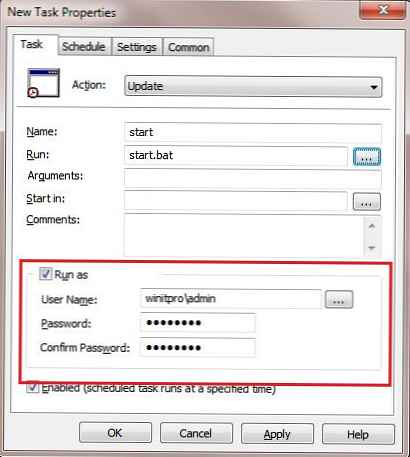

- Úkoly plánovače Windows (Naplánované úlohy) - úlohy plánovače lze spouštět od konkrétního uživatele

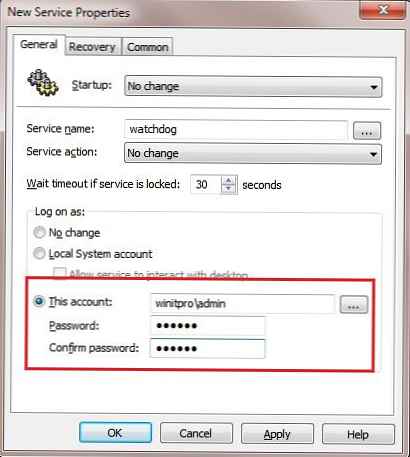

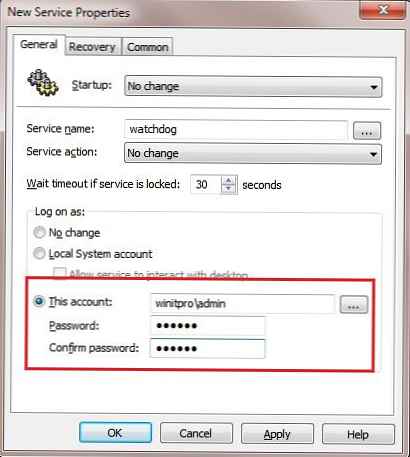

- Služby (Služby) - GPP umožňuje určit účet a jeho heslo, ze kterého bude spuštěna konkrétní služba (namísto účtu Místní systém naučený)

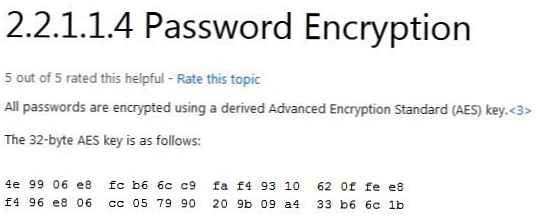

Poté, co správce uloží heslo do kterékoli z výše uvedených zásad GPP, je uloženo v odpovídajícím adresáři GPO ve speciálním souboru XML a poté uloženo v řadičích domény ve složce SYSVOL. Heslo v souboru XML je uloženo v zašifrované podobě, k šifrování / dešifrování hesla se však používá extrémně nestabilní symetrický algoritmus AES 32 (i Microsoft to sám poznamenává).

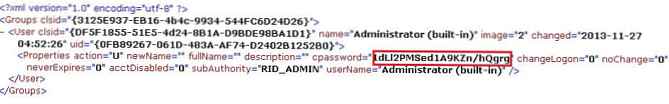

Předpokládejme, že správce používá GPP ke konfiguraci zásady, která mění heslo místního správce na všech počítačích. V tomto případě systém uloží šifrované heslo do adresáře GPO do souboru groups.xml. Podívejme se na obsah tohoto souboru (soubor v našem příkladu je uložen v adresáři \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Policies \ POLICY_ID \ Machine \ Preferences \ Groups):

Je důležité. Přístup k souborům uloženým v GPO je k dispozici všem oprávněným uživatelům domény. To znamená, že si můžete prohlédnout heslo v zašifrované podobě jakýkoli uživatel.

Šifrované heslo je obsaženo v hodnotě pole CPASSWORD. Nejzajímavější je, že Microsoft sám na MSDN zveřejnil ve veřejném 32bitovém klíči AES použitém k zašifrování hesla (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

V souladu s tím nic nebrání odborníkovi v psaní skriptu, který vám umožní dešifrovat hodnotu hesla uloženého v souboru XML (algoritmus AES je symetrický a pokud máte šifrovací klíč, můžete snadno získat zdrojový text).

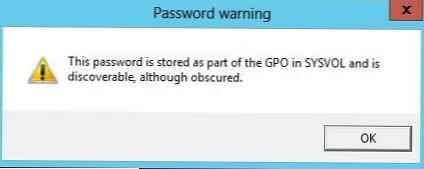

Poznámka:. Skript, který umožňuje dešifrovat heslo uložené v GPP, lze získat zde: Get-GPPPassword. Tento skript přirozeně zveřejňujeme pro informační účely a v žádném případě jej nepoužívejte pro sobecké účely.Ve Windows Server 2012 / Windows Server 2012 R2 vývojáři Microsft přidali varování o nejistotě ukládání hesel v této podobě. Při pokusu o zadání hesla pomocí GPP se zobrazí varovné okno:

Toto heslo je uloženo jako součást GPO v SYSOLu a je zjistitelné, i když skryté.

Je také důležité si uvědomit, že MetaSploit má modul pro příjem a dešifrování hesel uložených v GPP od roku 2012. To znamená, že útočníci mohou téměř automaticky realizovat tento útočný vektor..

V budoucnu plánujete používat předvolby zásad skupiny pro správu hesel.?

Tip. Společnost Microsoft nabízí LAPS jako řešení pro správu hesel místního správce. Další informace o něm naleznete v článku MS LAPS - Správa hesel pro místní správce v doméně