Všechny články - Stránka 386

Konfigurace internetové brány s NAT a předávání portů na CentOS 7

V tomto článku se budeme zabývat procesem organizace a konfigurace jednoduché internetové brány založené na CentOS 7.x. Tato brána umožní uživatelům z místní sítě přístup k Internetu a také přístup...

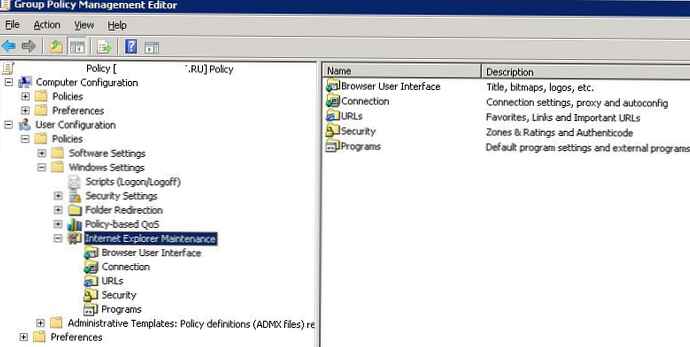

Přečtěte si víceNakonfigurujte Internet Explorer 11 pomocí GPO v doméně

Pro centralizovanou konfiguraci nastavení aplikace Internet Explorer (nastavení proxy serveru jsou nejčastěji konfigurovány) zpočátku zásady zásady používalo skupinové zásady v prostředí domény Údržba aplikace Internet Explorer, který byl v uživatelské...

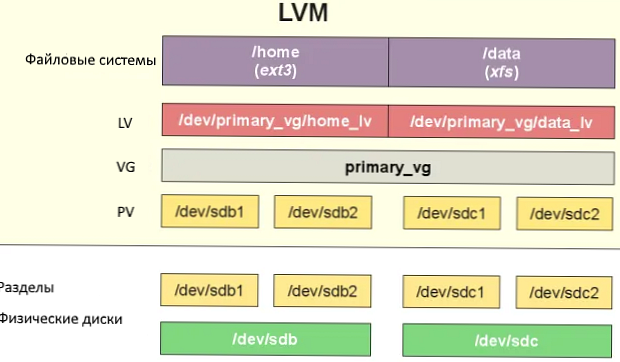

Přečtěte si víceKonfigurace a správa oddílů LVM v systému Linux

LVM (Logical Volume Manager) - subsystém operačního systému Linux, což vám umožní použít různé oblasti fyzického pevného disku nebo různé pevné disky jako jeden logický svazek. LVM je zabudováno do...

Přečtěte si víceKonfigurace živé migrace Hyper-V bez klastru

Technologie Live Migration ve virtualizačním systému Hyper-V umožňuje přesouvat běžící virtuální stroj mezi hostiteli Hyper-V bez přerušení jeho provozu a dostupnosti služeb. V dřívějších verzích Hyper-V mohl být virtuální stroj...

Přečtěte si víceNakonfigurujte skupiny vždy na dostupnost na serveru SQL

V tomto článku se podíváme na postupnou instalaci a konfiguraci skupin dostupnosti. Vždy zapnuto v SQL Server v systému Windows Server 2019 zvažte scénáře převzetí služeb při selhání a řadu...

Přečtěte si vícePřizpůsobte si prohlížeč Google Chrome pomocí šablon zásad skupiny ADMX

V tomto článku se seznámíme Šablony pro správu zásad skupiny, poskytované společností Google, které to umožňují centrálně spravujte nastavení prohlížeče Chrome v doméně služby Active Directory. Používání šablon ADMX GPO...

Přečtěte si víceKonfigurace serveru FTP s izolací uživatele v systému Windows Server 2016/2012 R2

I když protokol FTP, jeden z nejstarších protokolů, má již 40 let a nadále se používá všude tam, kde je vyžadován jednoduchý protokol pro přenos souborů. Server FTP lze nainstalovat...

Přečtěte si víceKonfigurujte FirewallD na serveru pomocí CentOS 8 a 7

Počínaje CentoOS 7 se objevil nový nástroj pro konfiguraci pravidel filtrování provozu. firewalld. Doporučuje se použít pro správu pravidel iptables. CentOS 8 nyní používá standardní modul niptables místo standardního filtrovacího...

Přečtěte si víceKonfigurace Fail2Ban v systému Linux k ochraně SSH, Apache, MySQL, Exim

Fail2ban umožňuje blokovat přístup k serveru nebo spuštěným službám na základě analýzy přístupových protokolů a připojení. Fail2Ban může automaticky vytvořit pravidla brány firewall pro blokování konkrétních IP adres, pokud jsou...

Přečtěte si víceNakonfigurujte důvěryhodné certifikáty SSL / TLS k ochraně připojení RDP

V tomto článku si ukážeme, jak používat důvěryhodné certifikáty SSL / TLS k ochraně připojení RDP k počítačům a serverům Windows v doméně Active Directory. Tyto certifikáty použijeme namísto self-signed...

Přečtěte si více