Pokračujeme v řadě článků o metodách boje proti kryptografickým virům. Naposledy jsme se zabývali jednoduchou metodou proaktivní ochrany proti ransomwaru na souborových serverech pomocí FSRM. Dnes budeme hovořit o metodě obnovy dat, která vám umožní bezbolestně obnovit soubory v případech, kdy virus již prošel a zašifroval dokumenty v počítači uživatele.

Nejjednodušší způsob, jak vrátit původní data po šifrování dokumentů pomocí trojského šifrovače, je obnovit data ze zálohy. A pokud lze centralizované zálohování dat na serverech stále organizovat, je zálohování dat z počítačů uživatelů mnohem obtížnější. Naštěstí Windows již má vestavěný zálohovací mechanismus. - stínové kopie, vytvořil Volume Shadow Copy Service (VSS).

Aby bylo možné ze snímků VSS obnovit staré verze souborů, musí být splněny následující podmínky:

- Pro chráněné svazky musí být povolena služba VSS

- na disku by měl být dostatek volného místa pro uložení obrázků (nejméně 10–20%)

- uživatel by neměl mít na svém počítači práva místního správce (většina moderních šifrovacích systémů spuštěných s právy správce smaže všechny dostupné snímky VSS) a je povolena ochrana uživatelských účtů (UAC)

Zvažte mechanismus centralizované správy zásad snímků v prostředí domény Active Directory, který umožní obnovu dat po útoku na šifrovací virus.

Obsah:

- Povolení VSS v počítačích pomocí GPO

- Kopírování vshadow.exe do počítačů uživatelů pomocí GPO

- Skript PowerShell vytváří stínové snímky všech svazků

- Úloha plánovače pro vytváření snímků VSS

- Obnovte původní data ze stínové kopie svazku

- Závěr

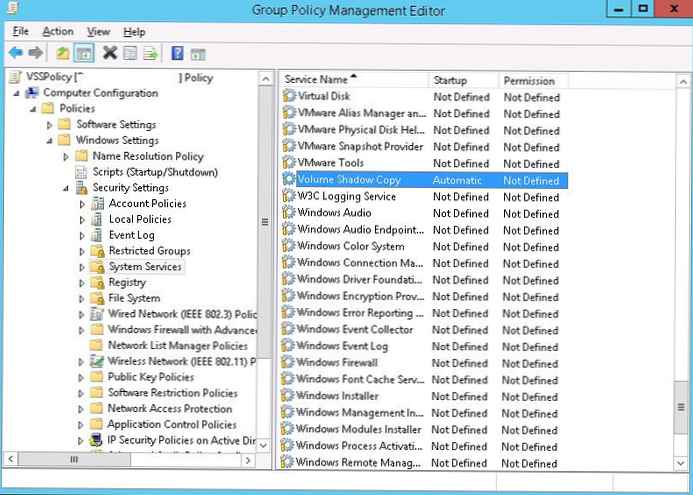

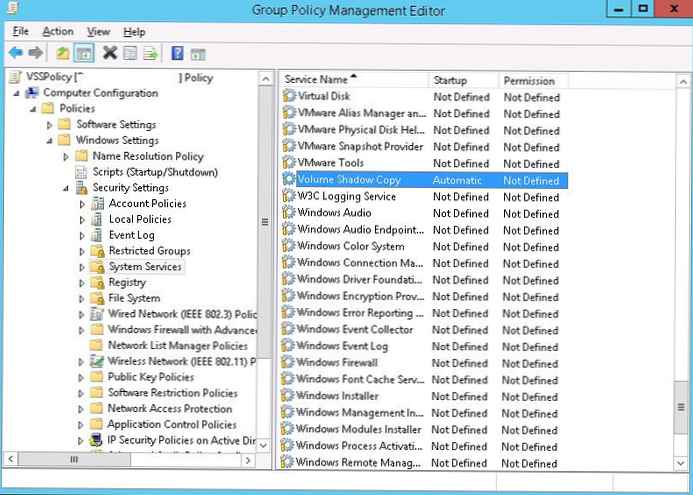

Povolení VSS v počítačích pomocí GPO

Nejprve vytvoříme skupinovou politiku, která bude zahrnovat službu svazku stínové kopie (VSS) v počítačích uživatelů. Chcete-li to provést, v konzole GPMC.msc vytvořit nový GPO s názvem Vsspolicy a přiřaďte jej OU u počítačů uživatelů.

Přejdeme do režimu úprav GPO. Pak v sekci Počítač Konfigurace->Windows Nastavení->Zabezpečení Nastavení->Systém Služba v seznamu služeb, které potřebujete najít službu Svazek Stín Kopírovat a nastavte pro něj typ spouštění Automatické.

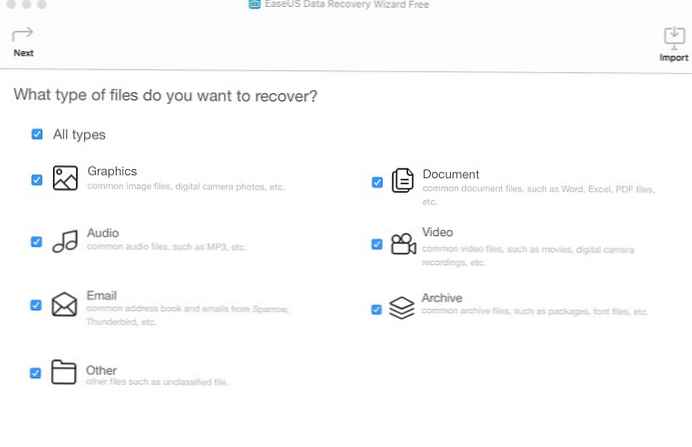

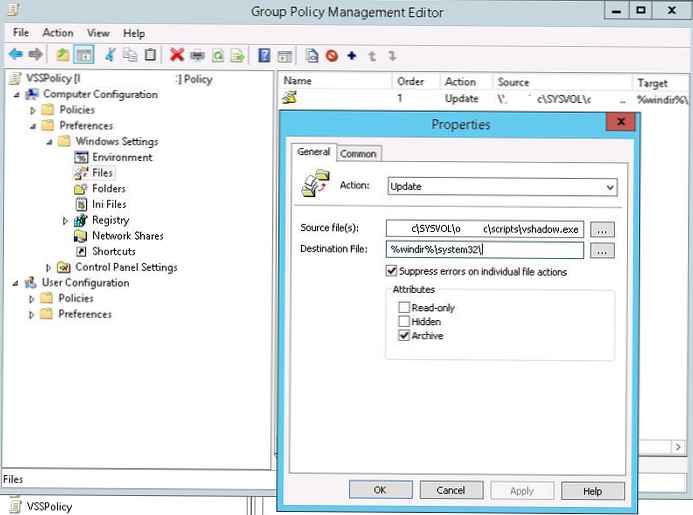

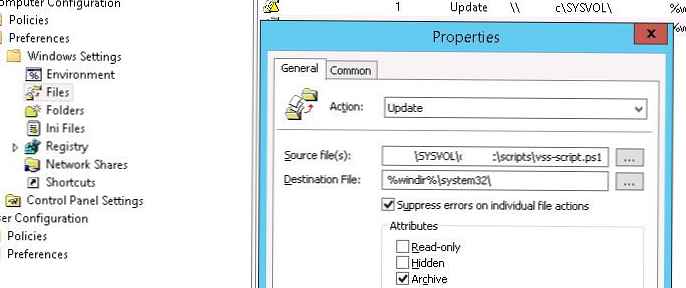

Kopírování vshadow.exe do počítačů uživatelů pomocí GPO

K vytvoření a správě stínových kopií na počítačích uživatelů potřebujeme obslužný program vshadow.exe z Windows SDK. V tomto příkladu použijeme vshadow z SDK pro Windows 7 x64 (v mém případě to fungovalo správně na Windows 7 i Windows 10 x64). Pomocí GPP zkopírujte soubor vshadow.exe do adresáře% windir% \ system32 ve všech počítačích.

Tip. Soubor vshadow.exe lze stáhnout z tohoto odkazu: vshadow-7 × 64.zipTo provedete v sekci zásad Konfigurace počítače -> Předvolby -> Nastavení systému Windows -> Soubory vytvořte novou zásadu, která zkopíruje soubor vshadow.exe z adresáře \\domain.loc \ SYSVOL \domain.loc \ scripts \ (soubor musí být zde zkopírován dříve) do katalogu % windir% \ system32 \ vshadow.exe (musíte zadat název souboru v cílovém umístění). Tuto zásadu můžete nakonfigurovat tak, aby fungovala pouze jednou (Použít jednou a znovu neaplikovat).

Skript PowerShell vytváří stínové snímky všech svazků

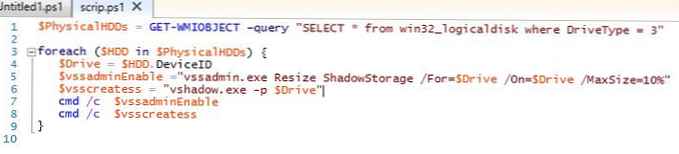

Dále potřebujeme skript, který by určil seznam disků v systému, umožnil stínové nahrávání pro všechny a vytvořil nový snímek VSS. Mám následující skript:

$ HDD = GET-WMIOBJECT - dotaz "SELECT * od win32_logicaldisk kde DriveType = 3"

foreach ($ HDD v $ HDD)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Změna velikosti ShadowStorage / For = $ Drive / On = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

První termín umožňuje najít všechny disky v systému a poté pro každý disk nástroj vshadow aktivuje stínové kopie, které by neměly zabírat více než 10% místa a vytvořit novou kopii..

První termín umožňuje najít všechny disky v systému a poté pro každý disk nástroj vshadow aktivuje stínové kopie, které by neměly zabírat více než 10% místa a vytvořit novou kopii..

Tento skript bude uložen do souboru vss-skript.ps1 a také kopírovat do počítačů uživatelů prostřednictvím GPO.

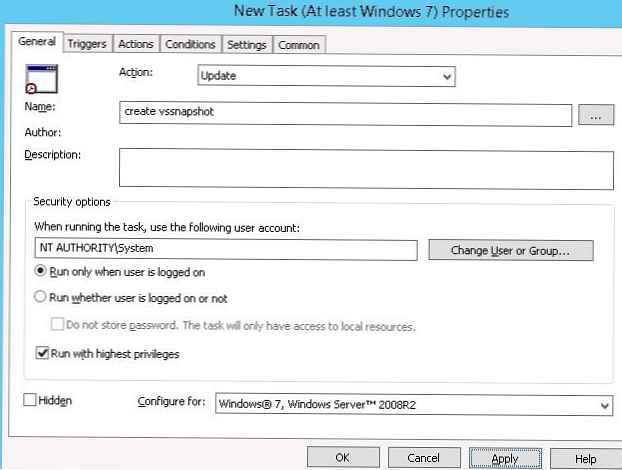

Úloha plánovače pro vytváření snímků VSS

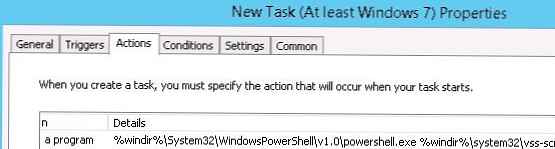

Poslední věcí, kterou musíte udělat, je vytvořit plánovač na všech počítačích, který by pravidelně spouštěl skript PowerShell vss-script.ps1 a vytvořil nový snímek disku vss. Nejjednodušší způsob, jak vytvořit takový úkol, je pomocí GPP. Za tímto účelem v sekci Počítač Konfigurace -> Předvolby -> Naplánováno Úkoly vytvořit novou úlohu plánovače (Nový-> Naplánovaná úloha (alespoň Windows 7) s názvem: vytvořit vssnapshot, který běží jako NT AUTHORITY \Systém se zvýšenými právy.

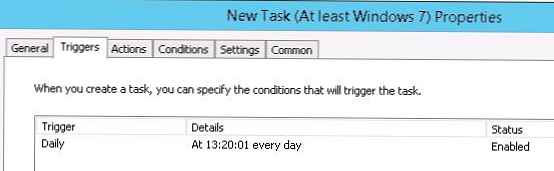

Řekněme, že úkol by měl začít každý den v poledne ve 13:20 (zde je třeba samostatně přemýšlet nad nezbytnou frekvencí vytváření obrázků).

Řekněme, že úkol by měl začít každý den v poledne ve 13:20 (zde je třeba samostatně přemýšlet nad nezbytnou frekvencí vytváření obrázků).

Spusťte skript:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Spusťte skript:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

s argumentem% windir% \ system32 \ vss-script.ps1

Tip. Je také nutné zajistit vytvoření týdenního úkolu pro plánovače k odstranění starých snímků VSS. Chcete-li to provést, vytvořte nový plánovač, který spustí skript podobný prvnímu, ale s řádky:

$ vssadminDeleteOld = “vshadow.exe -do =% $ Drive”

cmd / c $ vssadminDeleteOld

Obnovte původní data ze stínové kopie svazku

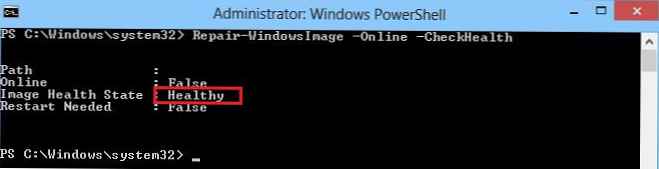

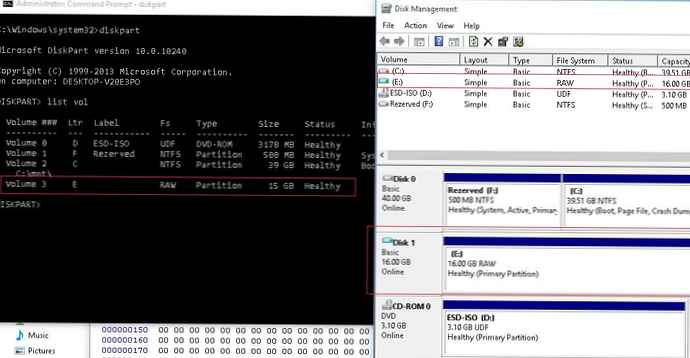

V případě, že se šifrovač přesto dostal do počítače uživatele a odvedl špinavou práci, může správce po jeho rootování ze systému obnovit dokumenty uživatele z posledního snímku.

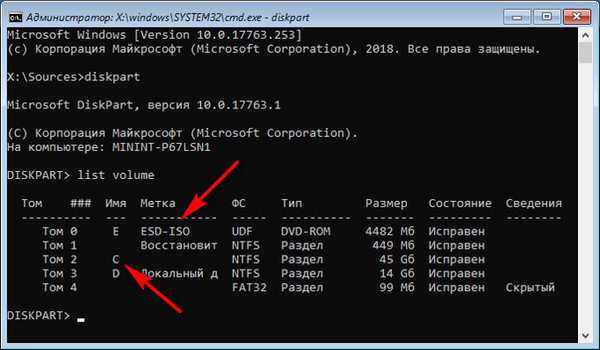

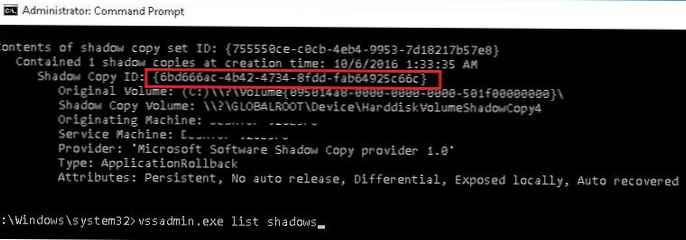

Pomocí příkazu lze zobrazit seznam všech dostupných snímků:

vssadmin.exe seznam stínů

V našem příkladu byl poslední snímek pořízen 10.6.2016 1:33:35 a má Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

V našem příkladu byl poslední snímek pořízen 10.6.2016 1:33:35 a má Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

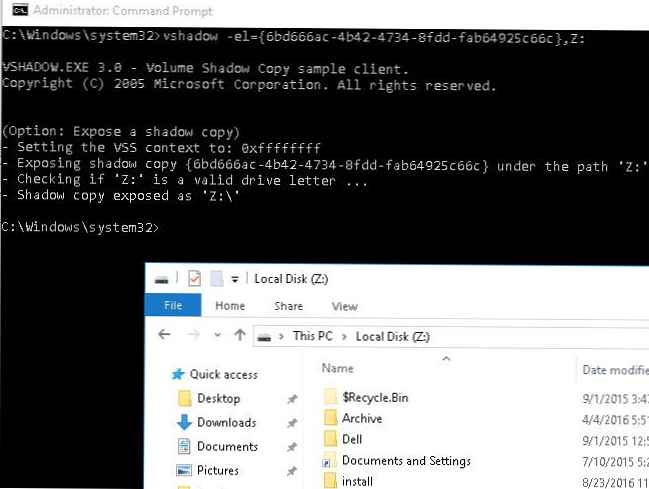

Snímek pro čtení připojíme jako samostatnou systémovou jednotku podle svého ID:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Nyní pomocí Průzkumníka souborů nebo libovolného správce souborů zkopírujte původní soubory z jednotky Z:, což je obsah snímku připojeného disku.

Nyní pomocí Průzkumníka souborů nebo libovolného správce souborů zkopírujte původní soubory z jednotky Z:, což je obsah snímku připojeného disku.

Postup odpojení disku pomocí snímku:

mountvol Z: \ / D

Závěr

Stínové kopie VSS samozřejmě nejsou metodou boje proti kryptografickým virům a nezruší integrovaný přístup k organizaci zabezpečení sítě před viry (antiviry, blokování spouštění spustitelných souborů pomocí zásad SRP nebo AppLocker, filtry reputace SmartScreen atd.). Jednoduchost a přístupnost mechanismu stínových kopií svazků je však podle mého názoru velkou výhodou této jednoduché metody obnovy šifrovaných dat, která je velmi pravděpodobně užitečná v případě infekce pronikající do počítače uživatele..