V tomto článku podrobně popíšeme postup nasazení služby vzdáleného přístupu s přímým přístupem na nejnovější serverové platformě Microsoft - Windows Server 2012 R2. Obecně řečeno, služba Direct Access zahrnuje několik scénářů, pokusíme se zvážit nejběžnější scénář pro organizaci služby DirectAccess..

Než začnete, krátce si vzpomeňte, co je služba Přímý přístup. Komponenta DirectAccess byla poprvé představena společností Micrisoft v systému Windows Server 2008 R2 a byla navržena tak, aby organizovala transparentní přístup vzdálených počítačů k interním síťovým prostředkům společnosti. Při připojení prostřednictvím DA může uživatel plně využívat podnikové a doménové služby a pracovníci IT podpory tyto počítače spravují a udržují je v aktuálním stavu z hlediska zabezpečení. DirectAccess je ve své podstatě jako tradiční připojení VPN k podnikové síti. Zvažte hlavní rozdíly mezi DirectAccess a VPN:

- K navázání připojení pomocí DirectAccess nemusí uživatel spustit klienta VPN - připojení se vytvoří automaticky, když je přístup k internetu

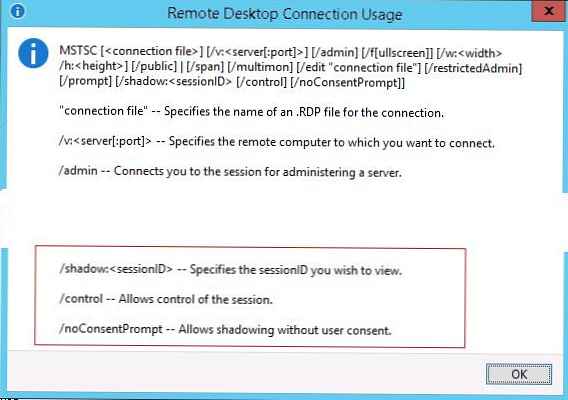

- Chcete-li navázat spojení mezi klientem DA a serverem, musíte otevřít pouze 443 portů

- Počítač uživatele musí být umístěn v doméně AD, což znamená, že se na něj vztahují všechny zásady skupiny domén (samozřejmě existují triky, které umožňují spustit VPN před vstupem do Windows, ale obvykle se to nepraktikuje)

- Komunikační kanál mezi vzdáleným počítačem a podnikovou bránou je šifrován robustními algoritmy pomocí protokolu IPsec

- Je možné uspořádat dvoufaktorové ověřování pomocí systému jednorázového hesla

Jaké jsou hlavní rozdíly mezi verzí DirectAccess v systému Windows Server 2012/2012 R2 a verzí systému Windows 2008 R2. Hlavním rozdílem je snížení požadavků na související infrastrukturu. Například:

- Server DirectAccess nyní nemusí být okrajovým serverem, nyní může být umístěn za NAT.

- V případě, že je Windows 8 Enterprise používán jako vzdálený klient, není nutné zavádět interní infrastrukturu PKI (za autentizaci klienta bude zodpovědný proxy server Kerberos na serveru DA)

- Nemusí se nutně stát dostupností IPv6 ve vnitřní síti organizace

- Podpora OTP (One Time Password) a NAP (Network Access Protection) bez nutnosti nasazení UAG

Požadavky a infrastruktura potřebná k nasazení DirectAccess na Windows Server 2012 R2

- Práva domény Active Directory a práva správce domény

- Dedikovaný (doporučený) server DA se systémem Windows Server 2012 R2, zahrnutý v doméně Windows. Server má 2 síťové karty: jedna je umístěna v interní podnikové síti, druhá v síti DMZ

- Vyhrazená podsít DMZ

- Externí název DNS (skutečný nebo přes DynDNS) nebo IP adresa přístupná z Internetu, ke kterému se klienti DirectAccess připojí

- Nakonfigurujte přesměrování provozu z portu TCP 443 na adresu serveru DA

- Nasazená infrastruktura PKI pro vydávání certifikátů. Certifikační autorita musí publikovat šablonu certifikátu Webový server a je povoleno jej přijímat automaticky (automatické přihlašování) (Pokud budou jako klienti používáni pouze Windows 8 - PKI je volitelné).

- Klienti mohou být počítače s edicemi Windows 7 a Windows 8.x Professional / Enterprise

- Skupina AD, která bude sestávat z počítačů, které mají povoleno připojení k síti prostřednictvím přímého přístupu (například tato skupina bude nazvána Přímý přístupPočítače)

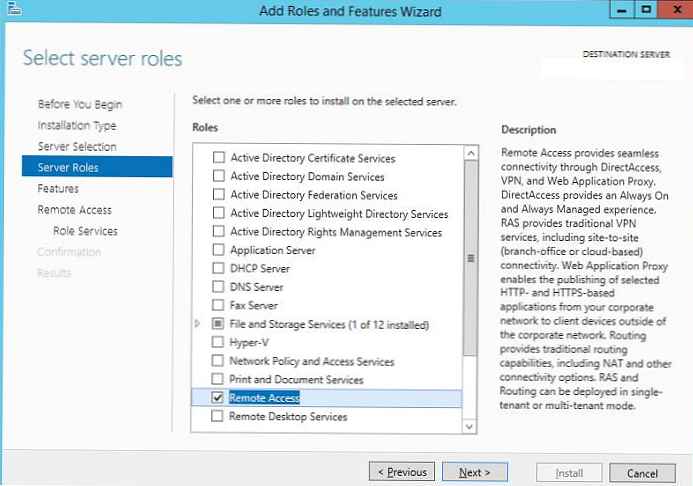

Instalace role vzdáleného přístupu

Spusťte konzolu Správce serverů a pomocí role Přidat role a funkce nainstalujte roli Vzdálený přístup.

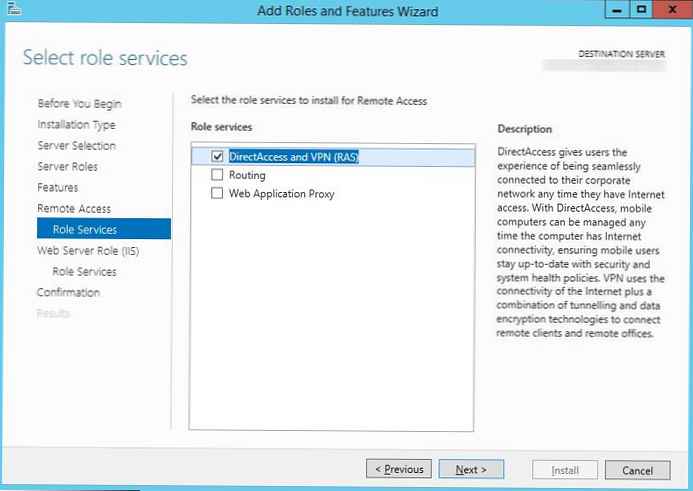

V rámci role Vzdálený přístup musíte nainstalovat službu DirectAccess a VPN (RAS).

Všechny ostatní závislosti jsou ve výchozím nastavení ponechány..

Konfigurace přímého přístupu v systému Windows Server 2012 R2

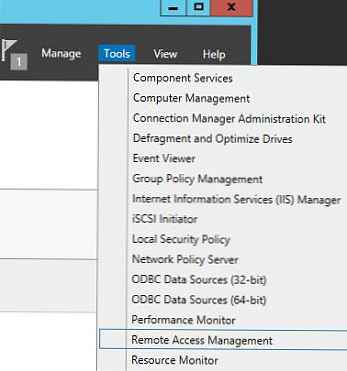

Po dokončení instalace vzdáleného přístupu otevřete modul snap-in Nástroje -> Správa vzdáleného přístupu.

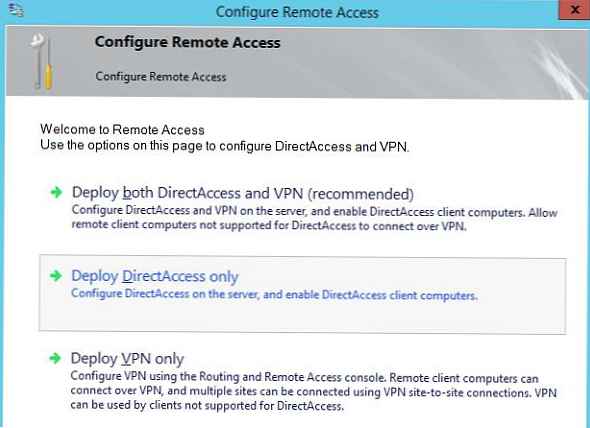

Spustí se Průvodce konfigurací role vzdáleného přístupu. Naznačujeme, že musíme nainstalovat pouze roli DA - Nasadit pouze DirectAccess.

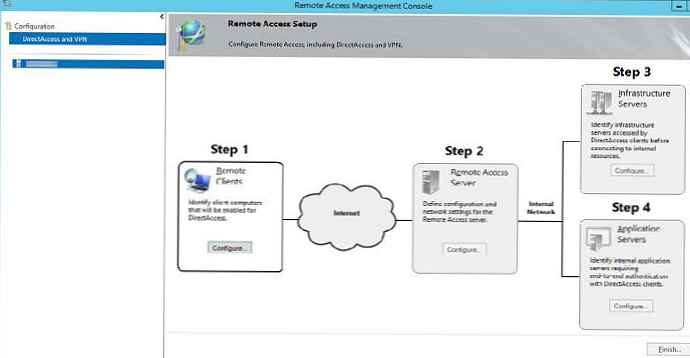

Poté by se mělo otevřít okno, v jehož pravé polovině jsou čtyři fáze (Krok 1 - 4) konfigurace služby DA zobrazeny v grafické podobě..

Fáze 1 (Krok 1: Vzdálení klienti).

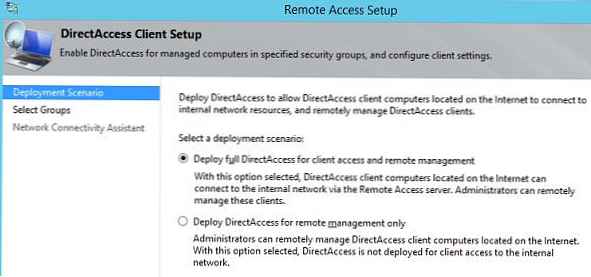

Poukazujeme na to, že nasazujeme plnohodnotný server DirectAccess s možností přístupu ke klientům a jejich dálkové ovládání Nasadit plnou DirectAccess pro přístup klientů a vzdálenou správu.

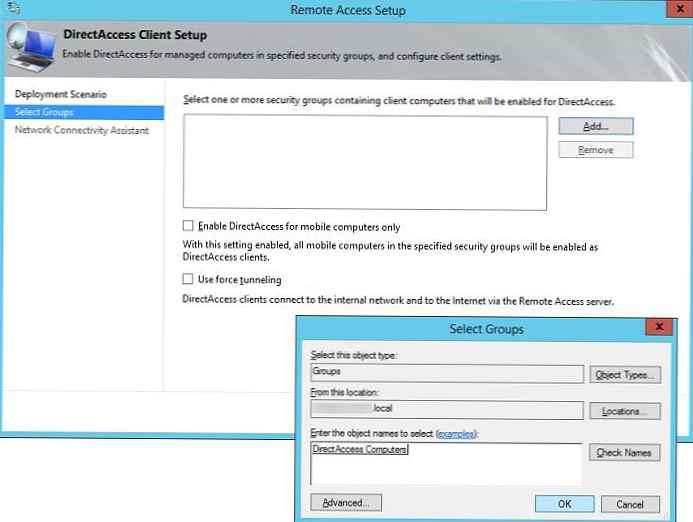

Dále kliknutím na tlačítko Přidat musíte určit skupiny zabezpečení AD, které budou obsahovat účty počítačů, které mají povoleno připojení k podnikové síti prostřednictvím přímého přístupu (v našem příkladu je to skupina DirectAccessComputers).

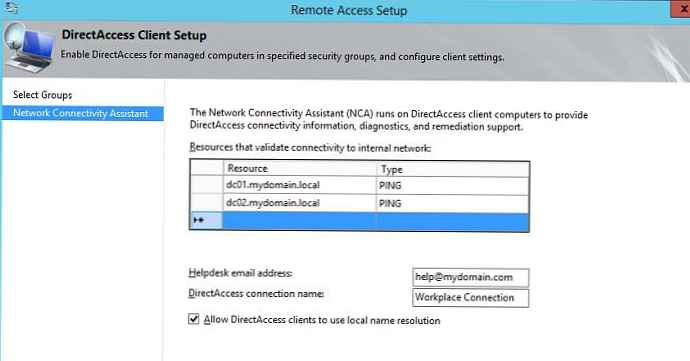

Dalším krokem je určení seznamu názvů interních sítí nebo adres URL, pomocí kterých může klient ověřit (požadavek Ping nebo HTTP), zda je připojen k podnikové síti. Zde můžete také zadat kontaktní e-mailovou adresu helpdesku a název připojení DirectAccess (toto se zobrazí v síťových připojeních klienta). Je-li to nutné, můžete povolit možnost Povolit klientům DirectAccess používat místní rozlišení názvů, které klientovi umožňuje používat interní servery DNS společnosti (adresy serverů DNS lze získat prostřednictvím DHCP).

Druhá fáze (Krok 2: Server pro vzdálený přístup)

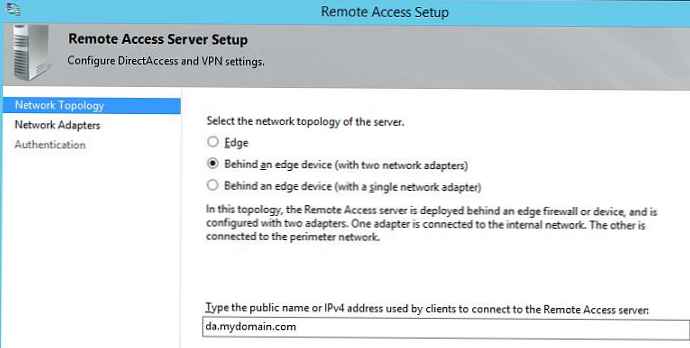

Dalším krokem je konfigurace serveru pro vzdálený přístup. Označujeme, že náš server pro vzdálený přístup je konfigurace se dvěma síťovými kartami - Za okrajovým zařízením (se dvěma síťovými adaptéry), jeden z nich je umístěn v podnikové síti a druhý je připojen přímo k Internetu nebo podsíti DMZ. Zde musíte zadat externí název DNS nebo IP adresu na internetu (z této adresy je port 443 přeposílán na externí rozhraní serveru DirectAccess), ke kterému by se měli DA klienti připojit.

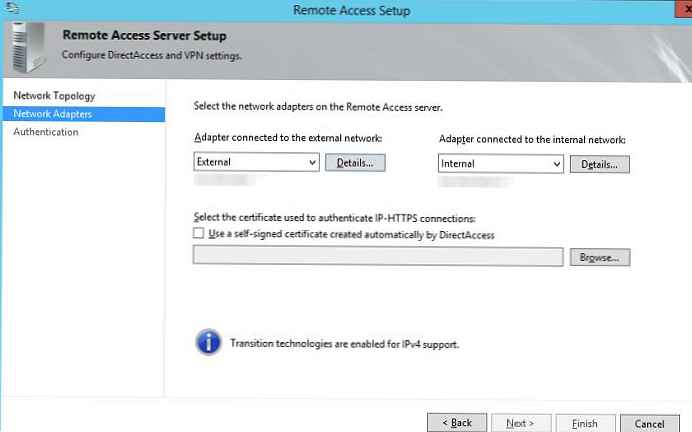

Pak musíte určit, která síťová karta bude považována za interní (Interní - LAN), a které externí (Externí - DMZ).

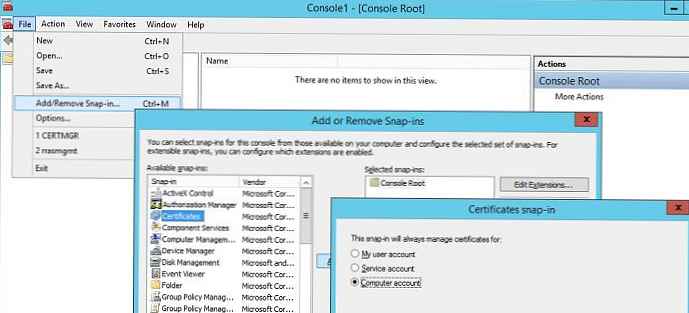

Pojďme zavést průvodce nastavením serveru Direct Access a vygenerovat certifikát serveru DA. Chcete-li to provést, vytvořte nový modul snap-in mmc, do kterého přidáme konzolu Certifikáty, správa certifikátů místního počítače (Počítačový účet)

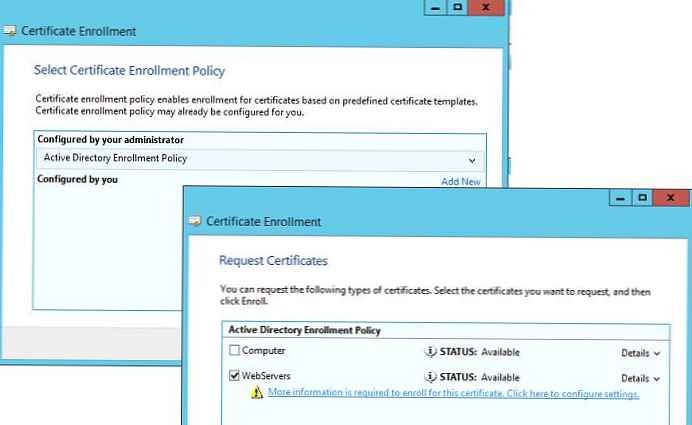

V konzole pro správu certifikátů požadujeme nový osobní certifikát kliknutím pravým tlačítkem na tuto sekci Certifikáty (místní počítač) -> Osobní -> Certifikáty a výběr v nabídce Všechny úkoly -> Požádat o nový certifikát

Vyžádejte si certifikát prostřednictvím zásady Zásady zápisu do služby Active Directory. Máme zájem o certifikát založený na šabloně Webové servery.

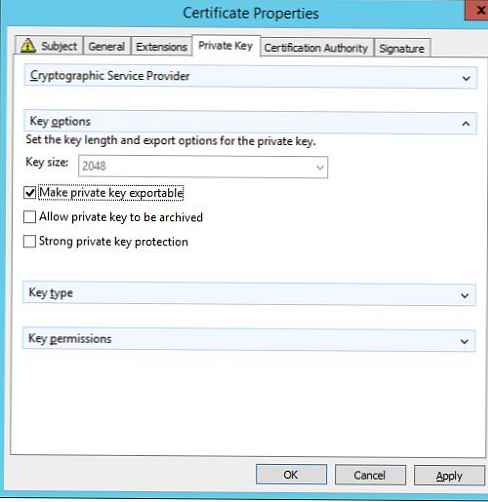

V nastaveních pro vyžádání nového certifikátu na kartě Předmět vyplňte pole označující naši společnost a na kartě Soukromý klíč uveďte, že soukromý klíč certifikátu lze exportovat (Umožňuje exportovat soukromý klíč).

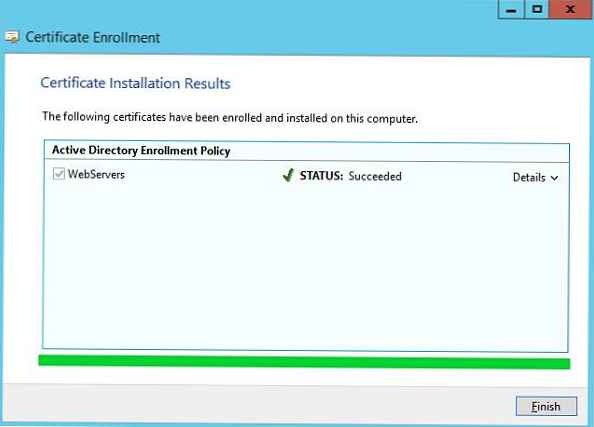

Uložte změny a požádejte CA o nový certifikát.

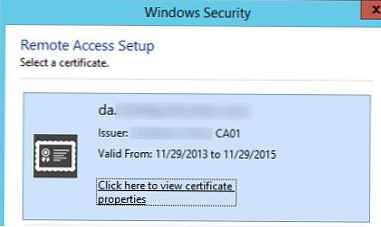

Vrátíme se do okna nastavení serveru DirectAccess a kliknutím na tlačítko Procházet vyberte vygenerovaný certifikát.

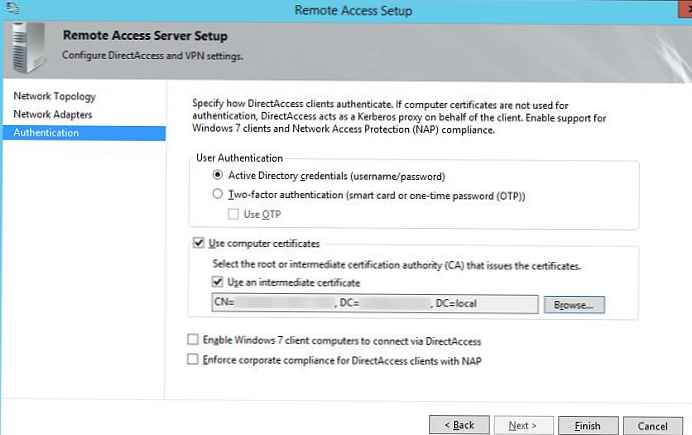

V dalším kroku průvodce zvolíme metodu ověřování pro klienty s přímým přístupem. Budeme označovat, že se používá autentizace pomocí přihlašovacího jména a hesla AD (pověření Active Directory - uživatelské jméno / heslo). Zaškrtněte políčko Použít certifikáty počítače a Použít přechodný certifikát. Kliknutím na tlačítko Procházet musíte zadat certifikační úřad, který bude odpovědný za vydávání klientských certifikátů.

Tip. Připomeňme, že pokud budou počítače se systémem Windows 8 fungovat jako klienti, nemusíte instalovat své certifikační centrum. Pokud zaškrtnete políčko Povolit připojení klientských počítačů se systémem Windows 7 prostřednictvím rozhraní DirectAccess (PKI bude muset být nasazen bez selhání, klienti v systému Windows 7 bez něj nebudou moci pracovat).

Třetí fáze (Krok 3: Servery infrastruktury)

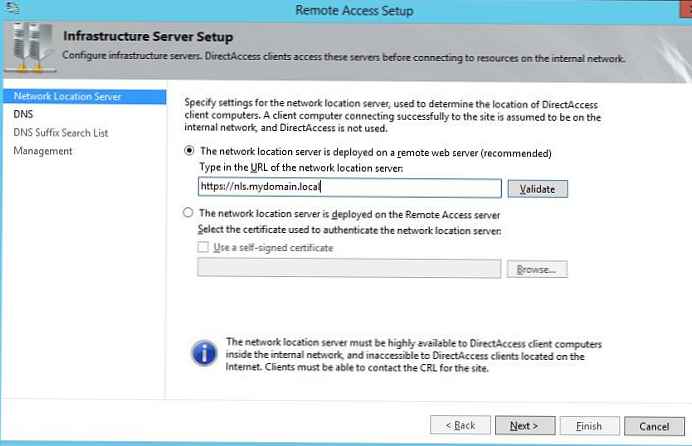

Třetí fází je konfigurace serverů infrastruktury. Budeme požádáni o zadání adresy serveru pro lokalizaci sítě umístěného uvnitř podnikové sítě. Server pro umístění v síti - je to server, pomocí kterého klient může určit, že je umístěn ve vnitřní síti organizace, tj. není třeba používat DA pro připojení. Server NLS může být jakýkoli interní webový server (i s výchozí stránkou IIS), hlavním požadavkem je, aby server NLS nebyl přístupný mimo podnikovou síť..

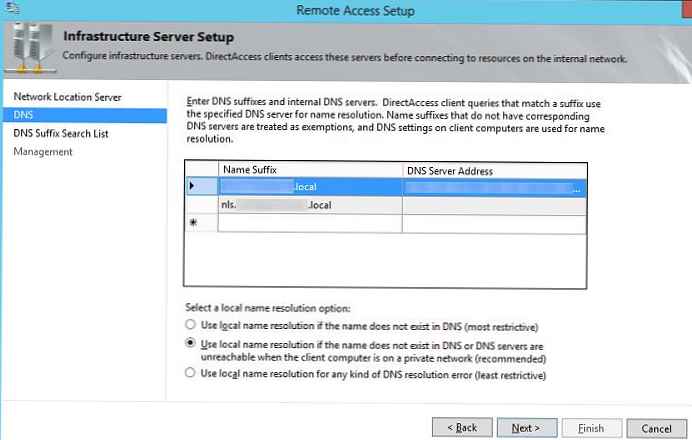

Dále uvádíme seznam serverů DNS pro překlad názvů klienty. Doporučujeme ponechat možnost Použijte rozlišení místního jména, pokud název neexistuje na serverech DNS nebo DNS, pokud je klientský počítač v soukromé síti nedostupný (doporučeno)).

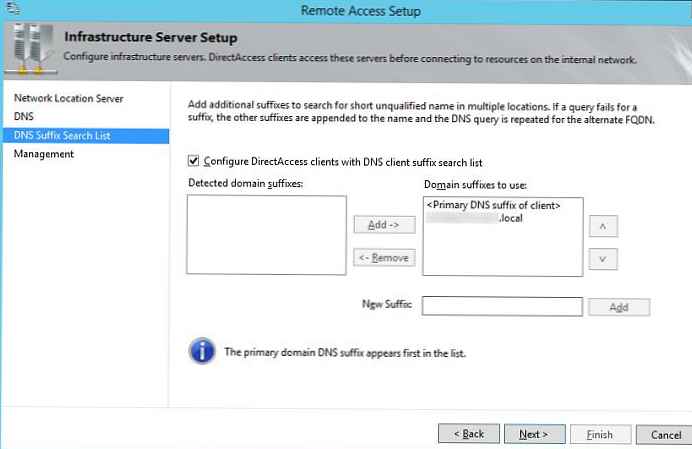

Poté označte přípony DNS interních domén v pořadí podle priority pro jejich použití.

V okně Nastavení správy nic neuvádíme.

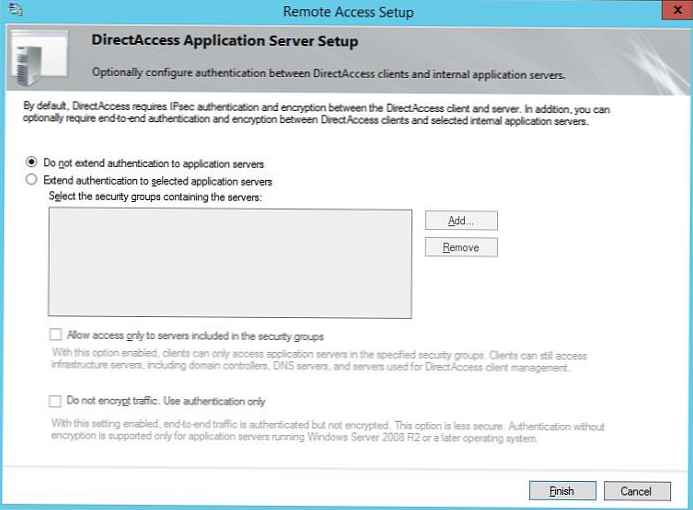

Čtvrtý krok (Krok 4: Aplikační servery)

Fáze nastavení aplikačních serverů. V tomto okamžiku můžete nakonfigurovat další ověřování a šifrování provozu mezi interními aplikačními servery a klienty DA. To nepotřebujeme, takže ponechte možnost Neprovádějte ověření na aplikační servery.

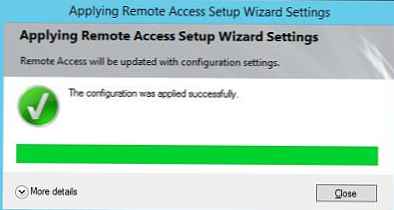

Tím je dokončen průvodce konfigurací role Vzdálený přístup, musíme pouze uložit změny.

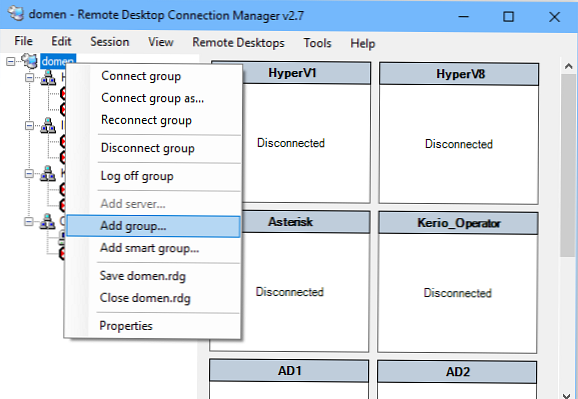

Po dokončení průvodce vytvoří dvě nové skupinové zásady, nastavení klienta DirectAccess a nastavení serveru DirectAcess, které jsou připojeny ke kořenovému adresáři domény. Můžete je tam nechat nebo odkazovat na požadovanou OU.

Testování přímého přístupu na klientovi Windows 8

Chcete-li otestovat přímý přístup z klienta, přidejte tento počítač (pamatujte, že se musí jednat o počítač Windows 8.X Enterprise) do skupiny DirecAccessCompurers, aktualizujte na něm zásady skupiny (gpupdate / force).

Tip. Připomeňme, že v systému Windows Server 2012 se objevila funkce offline zařazení počítače do domény prostřednictvím DirectAccess, aniž by bylo nutné fyzicky připojit klientský počítač k podnikové síti.Testovací stroj odpojíme od podnikové sítě a připojíme se k internetu přes Wi-Fi. Systém se automaticky připojí k podnikové síti prostřednictvím rozhraní DirectAccess, o čemž svědčí stav připojení k ikoně připojení na pracovišti (to je to, co jsme nazvali naše připojení při nastavování serveru) v seznamu sítí.

Připojení k síti prostřednictvím rozhraní DirectAccess lze zkontrolovat pomocí příkazu PowerShell:

Get- DAConnectionStatus

Pokud vrátí ConnectedRemotely vzdáleně, pak se připojí DA k podnikové síti