Windows Server 2012 představil nový koncept pro centrální správu celofiremního přístupu k souborům a složkám s názvem Dynamické řízení přístupu. Hlavní rozdíl mezi novým systémem dynamického řízení přístupu od starého systému přístupu k souborům a složkám Seznam řízení přístupu (ACL - seznamy řízení přístupu), který umožňuje poskytovat přístup pouze k uživatelským účtům a skupinám, je ten, který používá dynamické řízení přístupu (DAC). Můžete řídit přístup na základě téměř libovolného atributu a dokonce podle kritérií. Pomocí dynamického řízení přístupu v systému Windows Server 2012 můžete vytvořit celá pravidla řízení přístupu k datům, která vám umožní například zkontrolovat, zda je uživatel v určitých skupinách, zda je členem finančního oddělení a zda jeho tablet podporuje šifrování RMS. Tato pravidla ve formě politik lze později použít na libovolný (nebo všechny) souborové servery organizace, čímž se vytvoří jednotný bezpečnostní systém.

Nevýhody přístupu založeného na ACL

Jak byl implementován přístup ke sdíleným adresářům na souborových serverech před objevením Dynamic Access Control. Konkrétní přístupové seznamy jsou přiřazeny ke sdílené složce na úrovni NTFS a / nebo koule, které zahrnují určité skupiny v AD (nebo skupinách lokálních serverů) nebo konkrétních účtech. Aby uživatel získal přístup k požadovanému adresáři, musel jej administrátor zahrnout do příslušné skupiny. Jaké jsou nevýhody takového modelu řízení přístupu??

· Přístup je regulován pouze na základě členství ve skupině

· S velkým počtem sdílených složek musíte vytvořit velké množství skupin (výsledkem je zvýšení lístku Kerberos)

· Neexistuje žádná možnost řízení přístupu na základě vlastností uživatelského zařízení, ze kterého se uživatel připojuje

· Neschopnost implementovat komplexní scénáře přístupu

Pokud je řízení přístupu založeno pouze na ACL, není neobvyklé, že uživatel omylem nahraje důvěrné informace (například platy top manažerů) do veřejného zdroje, kde ji mohou všichni poznat..

Výše uvedené nevýhody jsou navrženy tak, aby eliminovaly technologii dynamického řízení přístupu..

Windows Server 2012 Dynamic Access Control Architecture and Principles

V systému Windows Server 2012 vytváří Dynamic Access Control další úroveň řízení přístupu pro souborové objekty na úrovni celé domény a na těchto objektech nadále pracovat s oprávněními NTFS

(ACL). Pravidla DAC lze použít všude, bez ohledu na to, jaká práva NTFS jsou nastavena na objekt..

Jedním z hlavních konceptů modelu DAC je koncept nárok (žádost nebo schválení). V modelu řízení přístupu v systému Windows Server 2012 je nárokem atribut Active Directory, který je definován pro použití se zásadami centrálního přístupu. Jako kritérium můžete použít téměř všechny parametry uložené v AD, které patří ke konkrétnímu objektu, například ID zařízení, způsob přihlášení, umístění, osobní údaje atd. Nároky jsou konfigurovány pomocí konzoly pro správu Centrum pro správu služby Active Directory (ADAC) v novém kontejneru Přístup založený na nároku. V tomto kontejneru (původně prázdný) můžete vytvořit vlastní příkazy a přiřadit je k atributům uživatelů nebo počítačů. Na základě hodnot nároků je možné určit, zda udělit přístup danému uživateli / zařízení ke konkrétnímu objektu souborového systému..

Další komponentou DAC jsou vlastnosti prostředků (Zdroj Vlastnosti), pomocí kterých se určují vlastnosti zdrojů, které budou v budoucnu použity v autorizačních pravidlech. Vlastnosti prostředků je také samostatným kontejnerem v nástroji Dynamic Access Control..

Následující prvky DAC jsou pravidla centrálního přístupu a zásady centrálního přístupu.. CentrálníPřístup Pravidla popsat, jakou úroveň přístupu k souborům, ke kterým uživatelům, kterým specifikovaným schválením, ke kterým zařízením atd.. Centrální Přístup Zásady - Toto je zásada, která obsahuje pravidla centrálního přístupu, která budou distribuována prostřednictvím organizace prostřednictvím GPO v celé organizaci (nebo konkrétní OU)..

Jak lze v organizaci přepnout na model Dynamic Access Control:

1. Vytvořte jeden / několik typů podnebí.

2. Aktivujte jednu nebo několik vlastností zdrojů (značky nebo značky objektů souborů)

3. Vytvořte pravidlo pravidla centrálního přístupu, které definuje podmínky pro udělení přístupu

4. Přidejte vytvořená pravidla do zásad centrálního přístupu

5. Použití skupinových zásad k distribuci CAP na souborové servery

Před implementací dynamického řízení přístupu musíte samozřejmě nakonfigurovat systém klasifikace souborů, jak je popsáno v článku: Klasifikace souborů pomocí infrastruktury klasifikace souborů v systému Windows Server 2012. Fáze stanovení a klasifikace dat uložených na souborových serverech je nejobtížnější a časově náročnější, jejímž výsledkem je přiřadí tagy NTFS spravovaným souborovým objektům.

Jak jsou kontrolována oprávnění pro přístup do souboru / adresáře koncového uživatele, protože nyní kromě oprávnění NTFS je zde také kontrola shody klimů? Pořadí oprávnění je následující:

Sdílejte ACL

Zásady centrálního přístupu

NTFS ACL

Příklad dynamického řízení přístupu v systému Windows Server 2012

Pokusme se v praxi porozumět možnému příkladu konfigurace DAC v systému Windows 2012. Předpokládejme, že chceme vytvořit přístupovou politiku, která reguluje přístup na základě oddělení uživatelů a země, ve které se nachází..

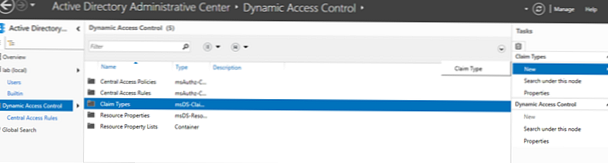

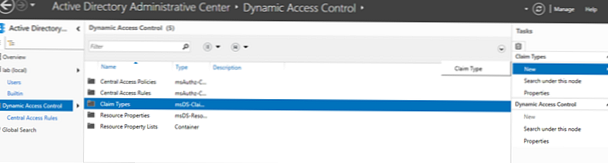

Pomocí konzoly Správcovského centra AD vytvořte dva nové nároky: Oddělení a Země. Chcete-li to provést, jděte do kontejneru Dynamická kontrola přístupu -> Typy nároků a vyberte Nové:

Vytvořte nový příkaz s názvem Oddělení :

a Země :

V atributu Country zadejte dva předdefinované (navrhl) hodnoty (EG - Egypt a QR - Katar):

Dále vytvořte nové Vlastnosti prostředků pro schválení Země: New-> Resource Properties.

Poté v kontejneru Vlastnosti prostředků aktivujte příkaz Oddělení.

Nyní vytvořte nové pravidlo Pravidlo centrálního přístupu. Toto pravidlo bude označovat oprávnění, která platí pro objekt, pokud se nárok shoduje s pravidlem popsaným v CAR.

Předpokládejme, že máme pravidlo, které definuje, že používali finanční administrátory (Department = Finance a County = EG), mají plný přístup a uživatelé Finance Execs (Department = Finance) mají plný přístup jen pro čtení. Toto pravidlo se vztahuje na všechna pravidla klasifikovaná jako související s finančním oddělením:

Výsledkem bude, že pravidlo bude vypadat takto:

Poté vytvořte zásady centrálního přístupu (CAP), které budou použity na všechny souborové servery pomocí GPO.

V nové politice SZP zahrneme pravidlo pro dříve vytvořené finanční oddělení:

Dále musí být pravidlo centrálního přístupu pomocí zásad skupiny použito na všechny souborové servery. Chcete-li to provést, vytvořte novou zásadu GPO a propojte ji s OU se souborovými servery.

V okně Editor správy zásad skupiny přejděte na Konfigurace počítače-> Zásady-> Nastavení systému Windows-> Nastavení zabezpečení-> Zásady přístupu k systému souborů - centrální přístup -> Správa zásad přístupu k centrální síti.

V okně nastavení Konfigurace zásad centrálního přístupu přidejte finanční údaje a klikněte na OK.

Dále musíte povolit všem řadičům domény přiřazování klimů. To se provádí také pomocí GPO, v tomto případě však musíme upravit zásady řadiče domény - Výchozí Doména Ovladače Zásady . Přejděte do sekce Konfigurace počítače-> Zásady-> Šablony pro správu-> Systém-> KDC. Otevřená možnost Podpora KDC pro nároky, složené ověřování a obrnění Kerberos, nastavte ji na Enabled a v rozevíracím seznamu vyberte Supported

Ukončete Editor zásad skupiny a pomocí příkazu aktualizujte zásady v řadiči domény a souborových serverech

gpupdate / force

Uvidíme, co máme.

Otevřete soubor na serveru, ke kterému jsme vytvořili zásadu, použije vlastnosti libovolné sdílené složky nebo dokumentu a přejděte na kartu Klasifikace. Jak vidíte, v něm se objevila dvě tvrzení. Pokud není automatická klasifikace nakonfigurována, jejich hodnoty nebudou nastaveny..

Poznámka: Aby bylo možné při přístupu k souboru kontrolovat oprávnění DAC, musí mít uživatelé přístup k adresáři / souboru na úrovni NTFS. V tomto příkladu dáme všem plný přístup k NTFS..

Zkontrolujte aktuální oprávnění ke složce.

Přejděte na kartu Centrální politika a použijte zásady finančních údajů..

Pokud uživatel nemá přiřazené nároky (je ve správné skupině, ale nemá definované atributy oddělení a země), nebude mít přístup do adresáře.

Závěr

Díky kombinaci technologií DAC, AD RMS (jak organizovat dynamické šifrování souborů pomocí AD RMS a FCI) a FCI můžete vytvořit výkonná schémata pro řízení přístupu k dokumentům a ochranu citlivých informací implementací plnohodnotného systému DLP založeného na infrastruktuře Windows Server 2012..