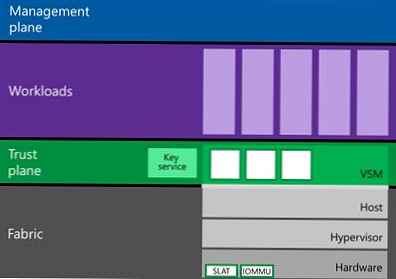

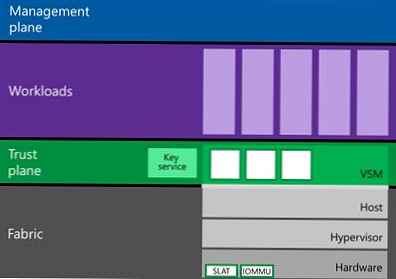

Windows 10 Enterprise (a pouze v tomto vydání) má novou součást Hyper-V nazvanou Virtuální Bezpečné Režim (VSM). VSM je zabezpečený kontejner (virtuální stroj) spuštěný na hypervisoru a oddělený od hostitelského systému Windows 10 a jeho jádra. V tomto zabezpečeném virtuálním kontejneru jsou spuštěny součásti systému kritické pro zabezpečení. Žádný kód třetí strany uvnitř VSM nemůže být spuštěn a integrita kódu je neustále kontrolována z hlediska úprav. Tato architektura umožňuje chránit data ve VSM, i když je ohroženo hostitelské jádro Windows 10, protože ani jádro nemá přímý přístup k VSM.

Kontejner VSM nelze připojit k síti a nikdo v něm nemůže získat oprávnění správce. V kontejneru Virtual Secure Mode lze ukládat šifrovací klíče, data autorizace uživatele a další důležité informace z hlediska kompromisu. Útočník tedy již nebude schopen proniknout do podnikové infrastruktury pomocí informací o uživatelském účtu domény v mezipaměti.

Uvnitř VSM mohou fungovat následující systémové komponenty:

Uvnitř VSM mohou fungovat následující systémové komponenty:

- LSASS (Místní Zabezpečení Subsystém Služba) - komponenta odpovědná za autorizaci a izolaci místních uživatelů (systém je tedy chráněn před útoky typu „pass the hash“ a utilit jako mimikatz). To znamená, že hesla (a / nebo hash) uživatelů registrovaných v systému nemůže získat ani uživatel s právy místního správce.

- Virtuální TPM (vTPM) - pro šifrování obsahu jednotky potřeboval syntetický modul TPM pro hostující stroje

- Systém kontroly integrity OS - ochrana systémového kódu proti úpravám

Chcete-li použít režim VSM, jsou prostředí prezentovány následující hardwarové požadavky:

- Podpora UEFI, Secure Boot a Trusted Platform Module (TPM) pro bezpečné uložení klíčů

- Podpora virtualizace hardwaru (minimálně VT-x nebo AMD-V)

Jak povolit virtuální zabezpečený režim (VSM) v systému Windows 10

Podívejme se, jak povolit virtuální zabezpečený režim systému Windows 10 (v našem příkladu se jedná o sestavení 10130)..

- UEFI Secure Boot musí být povoleno.

- Windows 10 musí být zahrnut do domény (VSM - chrání pouze uživatelské účty domény, ale nikoli místní).

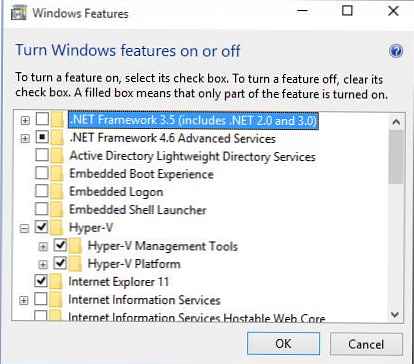

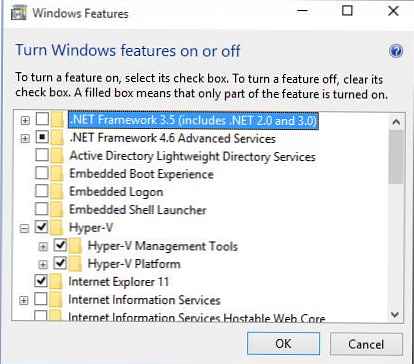

- Role systému Hyper-V v systému Windows 10 musí být nainstalována (v našem případě musíte nejprve nainstalovat platformu Hyper-V a teprve poté nástroje pro správu Hyper-V).

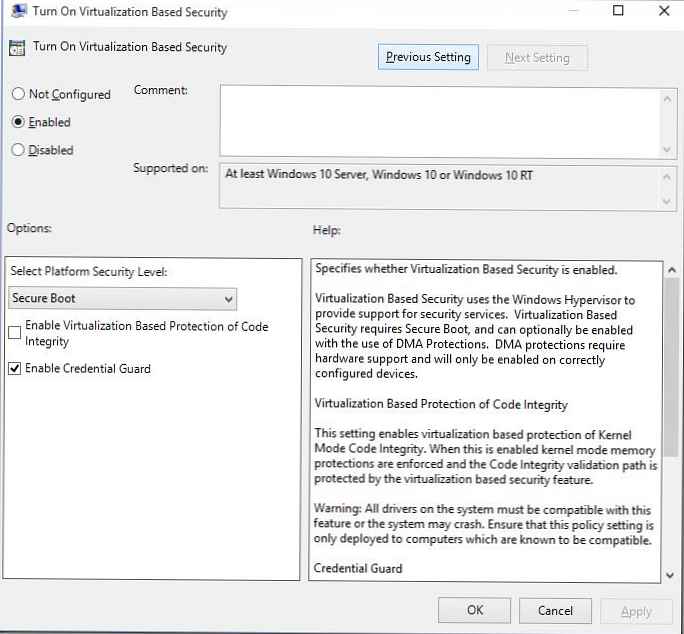

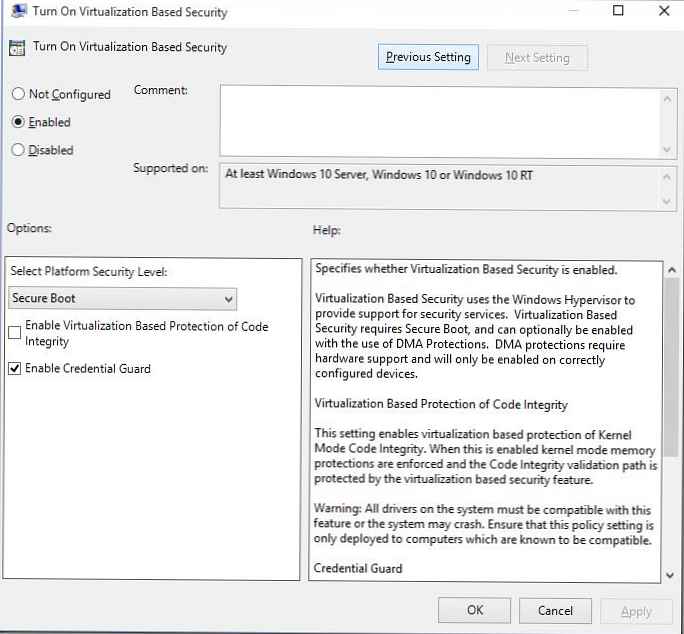

- Virtuální zabezpečený režim (VSM) musí být povolen speciální zásadou v editoru skupinových zásad gpedit.msc: Konfigurace počítače -> Systém -> Zabezpečení zařízení -> Zapněte zabezpečení založené na virtualizaci. Zapněte zásadu v odstavci Vyberte úroveň zabezpečení platformy vyberte Bezpečné spuštění, a také označit „Povolit strážce pověření“(Izolace LSA).

- Nakonec nakonfigurujte BCD tak, aby běžel Windows 10 v režimu VSM

bcdedit / set vsmlaunchtype auto - Restartujte počítač

Ověřte VSM

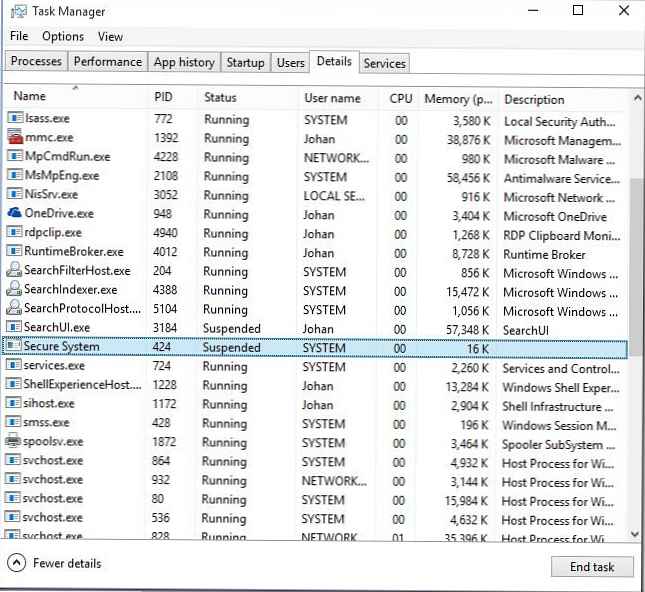

Ověřte, že VSM je aktivní procesem Zabezpečený systém ve správci úloh.

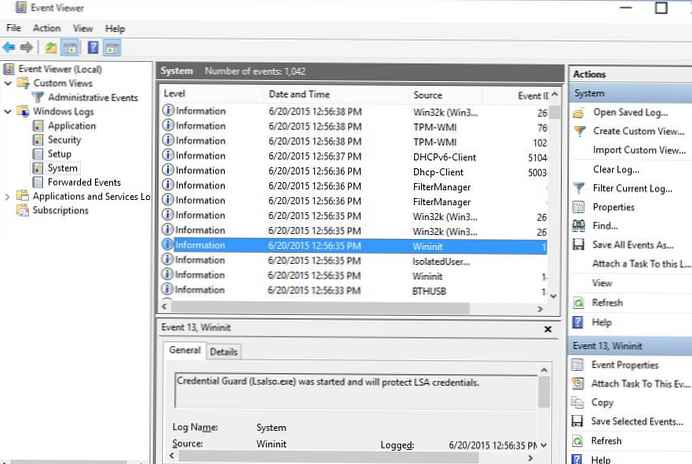

Nebo podle události “Credential Guard (Lsalso.exe) byl spuštěn a bude chránit pověření LSA„V systémovém protokolu.

Nebo podle události “Credential Guard (Lsalso.exe) byl spuštěn a bude chránit pověření LSA„V systémovém protokolu.

Testování zabezpečení VSM

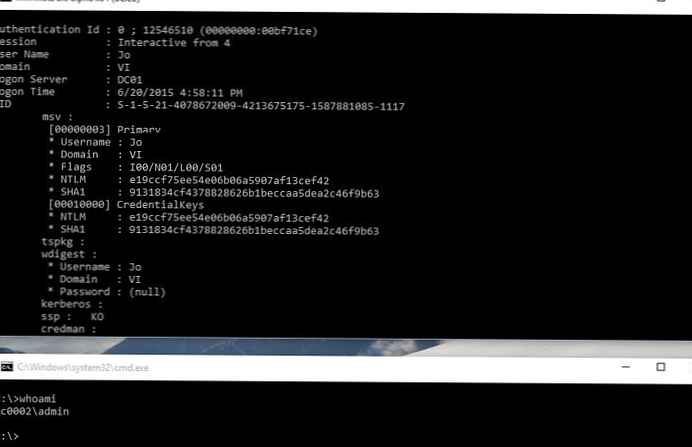

Na počítačích s povoleným režimem VSM se tedy zaregistrujte pod účtem domény a pod místním správcem spusťte následující příkaz mimikatz:

Oprávnění mimikatz.exe :: ladění sekurlsa :: logonpasswords exit

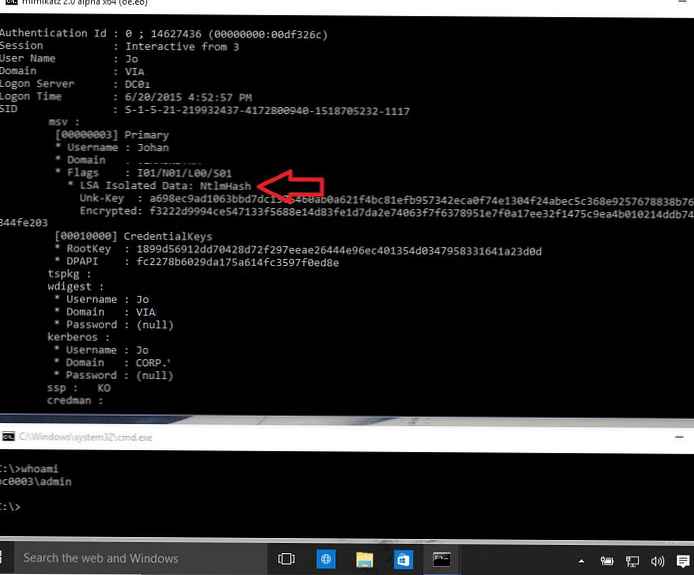

Vidíme, že LSA běží v izolovaném prostředí a že hashe hesla uživatele nelze získat.

Pokud provádíme stejnou operaci na stroji s deaktivovaným VSM, dostaneme hash NTLM hesla uživatele, který lze použít pro útoky „pass-the-hash“.

Pokud provádíme stejnou operaci na stroji s deaktivovaným VSM, dostaneme hash NTLM hesla uživatele, který lze použít pro útoky „pass-the-hash“.